IT na podsłuchu

-

- Sylwester Igras,

- 13.10.2014

Plan ochrony informacji

W celu zapewnienia bezpieczeństwa informacji, należy w organizacji opracować i wdrożyć plan ochrony informacji. Pierwszym krokiem, mającym na celu jego stworzenie, jest sporządzenie wykazu dokumentów, jakie mają być chronione, a następnym powinno być opracowanie procedur oraz instrukcji dotyczących zarządzania dokumentami. Na kolejnym etapie należy określić osoby, które racji pełnionych obowiązków powinny posiadać dostęp do informacji niejawnych lub stanowiących tajemnicę przedsiębiorstwa. Następnie należy zdefiniować metody technicznego zabezpieczenia systemów, w których dokonuje się przetwarzanie informacji oraz sposób kontroli dostępu do pomieszczeń, w których są one zlokalizowane. Zgodnie z wytycznymi Agencji Bezpieczeństwa Wewnętrznego warunkiem skutecznego funkcjonowania systemu ochrony informacji niejawnych jest stosowanie poniższych zasad:

• zasada ograniczonego dostępu: informacje niejawne powinny być udostępniane tylko w zakresie niezbędnym do wykonywanej pracy i wyłącznie osobom dającym rękojmię zachowania tajemnicy

• udostępnianie informacji niejawnych wyłącznie osobom przeszkolonym i posiadającym poświadczenia bezpieczeństwa, wydane przez polskie służby specjalne (z wyjątkami określonymi w ustawie)

Zobacz również:

• podporządkowanie środków ochrony klauzuli informacji wytwarzanych, przetwarzanych, przekazywanych i przechowywanych informacji poprzez zastosowanie adekwatnych środków ochrony fizycznej i zasad bezpieczeństwa obiegu dokumentów

• dostosowanie zakresu środków ochrony fizycznej do uwarunkowań i specyfiki danej instytucji

• konieczność uwzględniania wskazówek służb ochrony państwa, mających na celu dostosowanie zakresu i rodzaju środków ochrony do faktycznie występujących zagrożeń

• nadawanie przez twórcę dokumentu określonej klauzuli tajności, która jednoznacznie określa środki ochrony danej informacji (bez zgody tej osoby lub jej przełożonego klauzula tajności nie może być obniżona ani zniesiona).

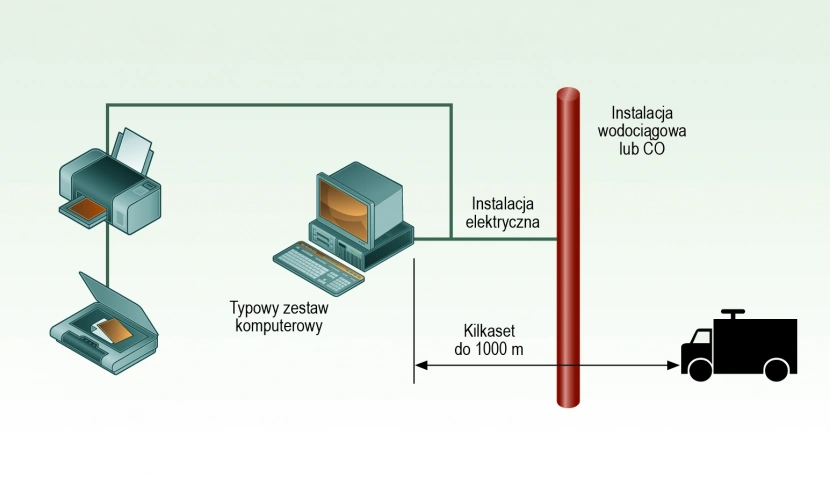

Niezbędnym elementem w budowie bezpiecznego sytemu ochrony przed emisją elektromagnetyczną jest zabezpieczenie pomieszczeń, w których zlokalizowane są systemy teleinformatyczne. Szczególną uwagę należy zwrócić na zapobieganiu tzw. emisji wtórnej, powstającej wskutek przewodzenia fal elektromagnetycznych przez okablowanie istniejące w budynku (sieć elektryczna, telefoniczna, instalacja sygnalizacyjna alarmowa, okablowanie strukturalne dot. sieci komputerowej itp.). Zjawisko emisji wtórnej mogą powodować nawet instalacje hydrauliczne oraz ciepłownicze lub inne, zbudowane z elementów przewodzących, a połączonych z systemami teleinformatycznymi lub przebiegającymi w jego pobliżu. Przed emisją wtórną można się zabezpieczyć, stosując do łączenia elementów w sieć teleinformatyczną kable światłowodowe, systemy filtrowania oraz odpowiednie odstępy pomiędzy systemami teleinformatycznymi, kablami a wspomnianymi instalacjami.

Budowa kompleksowego systemu ochrony jest jednak dość kosztowna. Wymaga więc dokonania analizy ekonomicznej uwzględniającej szacunkowy koszt strat, na które może być narażona organizacja w sytuacji „podsłuchu” elektromagnetycznego i wykorzystania pozyskanych w ten sposób danych. Do tego trzeba określić stopień prawdopodobieństwa zaistnienia zagrożenia „podsłuchem” oraz ocenić koszt pełnego zabezpieczenia systemu informatycznego lub jego wyodrębnionej części.

Ulot informacji w wyniku emisji elektromagnetycznej

Gwarancja bezpieczeństwa

Stosowanie sprzętu klasy TEMPEST gwarantuje bezpieczeństwo elektromagnetyczne procesu przetwarzania i przechowania danych, dzięki czemu nie trzeba stosować kabin elektromagnetycznych, filtrów czy budować specjalnych pomieszczeń. Rozwiązanie to wydaje się więc atrakcyjne, choć końcowa ocena zależy od indywidualnych czynników technicznych i ekonomicznych w miejscu jego potencjalnego zastosowania.

Przy wyborze urządzenia wykonanego w technologii TEMPEST (pod kątem jego klasy bezpieczeństwa) przeznaczonego do przetwarzania informacji niejawnych, należy brać pod uwagę klauzulę przetwarzanych informacji. Dobór kategorii sprzętu powinien odbywać się z uwzględnieniem wyznaczonej sprzętowej strefy ochrony elektromagnetycznej i nieprzeprowadzeniu analizy ryzyka zagrożenia dla bezpieczeństwa informacji niejawnych. Z uwagi na konieczność zapewnienia ochrony informacji niejawnej, wyróżnia się strefy ochronne, które powinny być poddane kontroli dostępu z mechanizmami zapisywania czasu wejść i wyjść poszczególnych osób, aby zminimalizować zagrożenia nie - uprawnionego dostępu do informacji niejawnej. Zgodnie z wcześniej obowiązującą ustawą wokół stref bezpieczeństwa wydzielało się strefę administracyjną, w której również przeprowadzana była kontrola osób i pojazdów. Strefa administracyjna obejmowała zarówno część budynku, jak i cały ogrodzony teren obiektu. W nowej ustawie o ochronie informacji niejawnej obowiązującej od 2 stycznia 2011 r dotychczasowe pojęcia „strefa administracyjna”, „strefa bezpieczeństwa” i „specjalna strefa bezpieczeństwa” zastąpiono pojęciem „strefa ochronna”. Zadania, które spełniały ww. wymienione strefy zostały przejęte przez strefy ochronne, zabezpieczone w środki bezpieczeństwa fizycznego adekwatne do klauzuli przetwarzanych informacji niejawnych oraz poziomu zagrożeń nieuprawnionego ich ujawnienia lub utraty.

Warto jednak pamiętać, że odpowiednio dobrane rozwiązania techniczne to nie wszystko. Ochrona przed nieautoryzowanym odczytem informacji zależy od wielu czynników. Ważny jest też poziom świadomości użytkowników posiadających dostęp do informacji, jak i właściwe zarządzanie bezpieczeństwem informacji.

System bezpieczeństwa informacji jest wart tyle, ile jego najsłabsze ogniwo.

Programy badawcze o zakresie podobnym do amerykańskiego TEMPEST-u podejmowano także w innych krajach, zarówno dawnego bloku zachodniego, jak i wschodniego, w tym również w Polsce. Po wejściu Polski do NATO i Unii Europejskiej zmodyfikowano procedury przetwarzania tajnych materiałów, czego efektem była nowa ustawa o ochronie informacji z 22 stycznia 1999 r. (Dz.U. 99.11.95 z późniejszymi zmianami). W chwili obecnej obowiązuje

nowa ustawa z 5 sierpnia 2010 r. (Dz.U. 2010 nr 182 poz. 1228).która jest podstawowym aktem prawnym określającym zasady ochrony informacji niejawnej w naszym kraju.

Rozdział 8 ustawy poświęcony jest bezpieczeństwu systemów i sieci teleinformatycznych. Zgodnie z zawartymi w nim zapisami istnieje wymóg wykorzystywania m.in. środków ochrony elektromagnetycznej w przypadku działań związanych z przetwarzaniem informacji stanowiących tajemnicę państwową.

W myśl zapisów ustawy zarówno instytucje rządowe, jak i firmy prywatne mają obowiązek podjęcia szeregu działań zarówno o charakterze organizacyjnym, jak i technicznym w zakresie ochrony przetwarzanych informacji. Dotyczy to głównie firm działających w sferze związanej z bezpieczeństwem kraju i wiąże się z koniecznością otrzymania przez nie odpowiedniego świadectwa bezpieczeństwa przemysłowego. Świadectwo takie przyznawane jest przez służby specjalne po spełnieniu szeregu wymogów, między innymi odbyciu szkolenia i uzyskaniu zaświadczeń bezpieczeństwa osobowego pracowników oraz stworzeniu instrukcji bezpieczeństwa.

Miejscem mającym największe znaczenie dla bezpieczeństwa informacji w danej organizacji jest kancelaria tajna, gdzie są przechowywane i przygotowywane informacje niejawne. W kancelarii tajnej może być zainstalowany akredytowany zestaw komputerowy, na którym są wytwarzane i przechowywane informacje niejawne. Aby zapewnić wymagany poziom bezpieczeństwa danych, komputer taki powinien być wykonany w technologii TEMPEST i nie powinien być podłączony do ogólnodostępnej sieci teleinformatycznej.