Gorące technologie 2008

- 09.06.2008

Wirtualizacja

Wirtualizacja jest niewątpliwie jednym z najbardziej gorących tematów w świecie IT. Najlepszym (chociaż nie bezpośrednim) przykładem jest fakt, że gdy ktoś kupił wprowadzone świeżo na amerykańską giełdę akcje firmy VMware za 29 USD, to po chwili mógł je sprzedać za... 125 USD. To największy sukces od czasu wejścia Google'a na giełdę.

I wszystko wskazuje na to, że wirtualizacyjny rynek nie zamierza zwolnić. IDC twierdzi, że światowe wydatki na oprogramowanie do wirtualizacji i usługi związane z tą dziedziną wzrosną z 6,5 mld USD w 2006 r. do aż 15 mld USD w 2011 r. Z tymi estymacjami zgadzają się też dostawcy - dobrym przykładem jest Citrix, który w ub.r. kupił za pół miliarda dolarów firmę XenSource, stając się tym samym pełnym konkurentem firmy VMware.

Mając więc centrum danych pełne serwerów x86 obciążonych w 10%, nie ma na co czekać. Wirtualizacja pozwoli uniknąć konieczności kupowania nowych, a być może umożliwi też pozbycie się najstarszego sprzętu. Nie mówiąc już o łatwiejszym i tańszym zarządzaniu. Tego jednak trzeba się nauczyć. Tym bardziej że oprogramowanie do zarządzania dużą liczbą wirtualnych maszyn jest znacznie młodsze od samych wirtualnych maszyn, a przez to mniej dojrzałe. Tę rynkową lukę dostrzegło wiele firm, przez co na rynku jest obecnie dostępnych ponad 50 narzędzi do zarządzania, konkurujących z tymi dostarczanymi przez twórców oprogramowania do obsługi wirtualnych maszyn.

Dość ważne są też aspekty związane z bezpieczeństwem. Wszyscy analitycy wskazują, że wirtualne serwery są znacznie mniej bezpieczne, niż ich fizyczne odpowiedniki. Celem ataku może dodatkowo stać się sama warstwa wirtualizacyjna. Nieco trudniejsze robi się także zarządzanie aktualizacjami wszystkich wirtualnych maszyn (na szczęście powstaje wiele narzędzi ułatwiających te czynności). Zaś awaria fizycznego serwera obsługującego wirtualne maszyny powoduje przestój wszystkich wirtualnych serwisów - tu jedynym rozwiązaniem jest wprowadzenie technologii klastrowania.

Uwierzytelnianie dwuskładnikowe

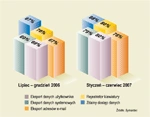

Typy zagrożeń dla poufności informacji

Dzisiaj - przy nowych regulacjach prawnych oraz zwiększającej się liczbie przypadków kradzieży tożsamości i ataków phishingu - takie proste uwierzytelnianie już nie wystarcza.

Istnieje już wiele rozwiniętych opcji pozwalających na implementację uwierzytelniania dwuskładnikowego - opcji niewymagających infrastruktury klucza publicznego, a także niekorzystających z technik biometrycznych, takich jak skanowanie tęczówki oka czy próbki głosu.

I tak np. platforma uwierzytelniania dwuskładnikowego może generować hasła jednokrotnego użytku. Użytkownik końcowy uruchamia aplikacje w celu otrzymania hasła jednorazowego (np. Secure Computing SafeWord Premier Access) lub otrzymuje listę haseł jednorazowych innym kanałem komunikacji.

Inny przykład to Ebay, która oferuje użytkownikom PayPal klucz bezpieczeństwa oparty na produkcie VeriSign One-Time Password Token. Urządzenie wydaje nowe hasła numeryczne co 30 sekund.

Można znaleźć też bardziej innowacyjne metody uwierzytelniania dwuskładnikowego. Na przykład Positive Networks wykorzystuje telefony do uwierzytelniania. Użytkownik końcowy, logując się ze swojego komputera, wywołuje połączenie telefoniczne pod wyznaczony numer. W ten sposób uzyskuje PIN, który otwiera dostęp do sieci.

Z kolei firma BioPassword wykorzystuje dynamikę użytkowania klawiatury do identyfikowania użytkownika w czasie, gdy wprowadza on jego nazwę i hasło. Jeżeli rytm uderzenia w klawisze jest zgodny z zapamiętanym wzorcem, użytkownik uzyskuje dostęp.

I na końcu firma PassFaces, której metoda polega na wybraniu przez użytkownika z góry określonego wizerunku ludzkiej twarzy z pewnej ich liczby wyświetlanej na ekranie. Jest to metoda prosta i niewymagająca posiadania przez użytkownika fizycznego tokena czy pamiętania zestawu liczb.

W tym momencie nie ma większego znaczenia, jaki typ uwierzytelniania dwuskładnikowego zostanie wybrany - token, klucz, biometryka czy rozpoznawanie cech indywidualnych. Istotne jest, aby wyjść poza prostą metodę "nazwa użytkownika-hasło", kiedy dopuszcza się użytkowników do witryny internetowej.

Zapobieganie wyciekom danych

Wycieki danych to dzisiaj poważny problem. Forrester Research szacuje np. koszt utraty informacji o klientach na 90 do 305 USD za rekord. Jest to jednak tylko część najczęściej używanych danych. Wyciek informacji poufnych, takich jak własność intelektualna, może mieć dużo większy wpływ na biznes.

Produkty DLP (Data Leakage Prevention, Data-loss Prevention) mają wypełniać lukę w systemach bezpieczeństwa większość firm. Problem polega na tym, że duża część rozwiązań bezpieczeństwa jest skupiona na blokowaniu ataków zewnętrznych. Jest to oczywiście niezbędne, ale nie obejmuje całego spektrum luk bezpieczeństwa, które mogą pojawić się, kiedy dane przemieszczają się poza sieć przedsiębiorstwa.