Firewall to za mało

-

- Józef Muszyński,

- 10.09.2007

IDS skanują systemy wewnątrz sieci poszukując nieszczelności i monitorując sieć wewnętrzną w poszukiwaniu podejrzanych zachowań. Mogą być stosowane IDS sieciowe, często w postaci urządzeń umieszczanych w różnych punktach sieci, lub hostowe, w formie agentów programowych rezydujących na komputerach w sieci i obserwujących ruch przychodzący i wychodzący z indywidualnych systemów.

Sieciowe IPS to proaktywne rozwiązania ochronne wdrażane w sieci. Są to urządzenia liniowe, co oznacza, że ruch przechodzi przez nie w czasie rzeczywistym. Niektóre z nich są budowane w postaci specjalizowanych urządzeń, podobnie jak przełączniki czy routery, natomiast inne wykorzystują standardowe pecety. Większość rozwiązań sieciowych IPS zaprojektowano tak, by używały różnych mechanizmów wykrywania (sygnatury, analiza protokołów, anomalie protokołowe, odchylenia od normalnych wzorców ruchu i inne), identyfikacji i blokowania wszystkich typów ruchu złośliwego. Są to rozwiązania przeznaczone do ochrony klientów, serwerów i infrastruktury sieciowej przed atakami wszelkich typów, w tym DoS/DDoS, malware, robaki, trojany i zagrożenia specyficzne dla aplikacji. W rezultacie są dobrym punktem wyjściowym do implementacji kompletnej ochrony sieci.

Infonetics Research podaje, że według danych podawanych przez dostawców rozwiązań IPS ich wdrożenie przyczynia się do obniżenia czasu przestojów systemu w następującym zakresie:

- ataki DoS - 65-proc. obniżenie czasu przestojów

- kody szkodliwe serwerów - 30-proc.

- kody szkodliwe klientów - 40-proc.

Ataki DoS są najmniej różnorodną grupą zagrożeń i większość produktów IPS może wykrywać i blokować te ataki w relatywnie łatwy sposób. Kody złośliwe serwera i klienta, z uwagi na ich różnorodność, są trudniejsze do wykrycia, ale zastosowanie IPS w tym wypadku znacząco zmniejsza czas przestoju.

Podstawowe narzędzia ochronne sieci

IDS może śledzić także zachowania użytkowników w celu wykrycia naruszeń przyjętej polityki bezpieczeństwa, takich jak uruchamianie oprogramowania udostępniania plików (P2P), które hakerzy mogą wykorzystywać do przeszukiwania komputerów i sprowadzania z nich plików. Skanują także sieć pod kątem wykrywania nagłego wzrostu ruchu lub wzorców zachowania, które mogą sygnalizować atak. Może to obejmować ruch pochodzący z nieznanych adresów IP kierowany do wielu portów na serwerze, co jest często symptomem zautomatyzowanych ataków mających na celu wyszukiwanie luk czy nagłych pików w charakterystyce ruchu przychodzącego, które mogą sygnalizować atak typu DoS.

Systemy IDS używają dwóch podstawowych metod wykrywania ataków. Pierwsza z nich to metoda oparta na sygnaturach, podobna do stosowanych w programach antywirusowych. Systemy takie przeszukują ruch w sieci i porównują go z wzorcami znanych ataków. Metoda druga, tzw. behawioralna, opiera się na obserwacji zachowań w sieci. IDS analizuje ruch sieciowy w określonych przedziałach czasu i tworzy wzorce typowego ruchu, używając skomplikowanych algorytmów matematycznych. Takie wzorce pozwalają wykrywać nowe i podejrzane zachowania w sieci. Systemy behawioralne mogą uczyć się pewnych wzorców zachowań, np. nagły wzrost ruchu wchodzącego FTP do biura zamiejscowego w pierwszy poniedziałek każdego miesiąca, kiedy to pracownicy sprowadzają nowe materiały dotyczące sprzedaży i cen, może być uznany za normalny. Z kolei ruch wychodzący FTP zaobserwowany nocą może sugerować, że pracownicy dzielą się tą wiedzą z konkurencją.

Większość systemów IDS i IDP pozwala administratorowi na ustanawianie zestawu reguł polityki określających, które typy ruchu będą wywoływać alarm lub - w przypadku ISP - reakcję, jak również reguły polityki, kto ma być powiadamiany o ataku oraz w jaki sposób.

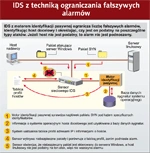

Pierwsza generacja rozwiązań IDS cierpiała na nadmierną liczbę fałszywych rozpoznań - incydentów, w których legalne próby dostępu były identyfikowane jako ataki. Wymagały także wysokiego poziomu wiedzy oraz codziennego trudu zarządzania i raczej raportowały ataki niż automatycznie na nie odpowiadały. Jednak od 2004 r. IDS zostały znacznie ulepszone.

Systemy zapobiegania wtargnięciom zawierają większość funkcji IDS, ale wykonują jeszcze dodatkowy krok, automatycznie reagując i blokując ataki. Inna istotna różnica pomiędzy tymi systemami polega też na tym, że IPS generalnie jest umiejscawiany inline (na drodze danych), tak że może wkroczyć do akcji i zablokować ruch, jeżeli stwierdzi objawy ataku.

Mogłoby się więc wydawać, że stosowanie IDS, który wyłącznie ostrzega przed atakiem, nie ma uzasadnienia, kiedy IPS wykonuje zarówno wyszukanie, jak i zatrzymanie ataku. Jednak są przypadki, gdzie wybór bardziej pasywnego IDS ma sens. Na przykład to rozwiązanie może być lepszym wyborem w sytuacji, jeżeli fałszywe rozpoznanie przerywające legalny dostęp może być niedopuszczalne, jak to ma często miejsce w aplikacjach handlowych. Innym mankamentem IPS, który może być nie do przyjęcia w pewnych zastosowaniach, jest to, że działając na linii przesyłu danych może spowalniać wydajność aplikacji. Istnieją też sytuacje, kiedy dane z IDS są potrzebne dla systemu zarządzania zdarzeniami bezpieczeństwa, który zbiera dane o bezpieczeństwie z całej sieci przedsiębiorstwa.

Problem wyboru i wdrożenia

IDS z techniką ograniczania fałszywych alarmów

Zaleca się też stworzenie procedury opowiadania na nieuniknione alarmy lub akcje z każdego rodzaju systemu. W wypadku fałszywych rozpoznań potrzeba ręcznej interwencji, by upewnić się, że jest to fałszywy alarm i usunąć szkodliwe zmiany poczynione przez IPS. System może wymagać dostrojenia, aby uniknąć w przyszłości fałszywych alarmów. Bez odpowiedniego planu reakcji użytkownicy i administratorzy mogą poświęcać zbyt mało uwagi realnym atakom lub tracić czas, kombinując, co należy zrobić w razie ataku. W niektórych przypadkach administratorzy reagują na zalew fałszywych alarmów po prostu wyłączając system, co oczywiście skutkuje brakiem ochrony.