Fałszywe certyfikaty znów w obiegu

-

- Paweł Krawczyk,

- 23.03.2011, godz. 09:27

Producenci popularnych przeglądarek zablokowali fałszywe certyfikaty SSL wystawione przez jedno z publicznych centrów certyfikacji.

Microsoft, Mozilla Foundation i Google wprowadziły do aktualnych wersji swoich przeglądarek bezprecedensowe zabezpieczenia po tym jak centrum certyfikacji Comodo UserTrust wystawiło kilka fałszywych certyfikatów SSL - m.in. dla niezwykle popularnej strony addons.mozilla.org.

Comodo nie udostępniło żadnych publicznych informacji na temat bezpośredniej przyczyny wystawienia tych certyfikatów ale poinformowało o tym fakcie producentów przeglądarek. Ci zareagowali w dość oryginalny w świecie PKI sposób - blokując konkretne certyfikaty, po ich numerach seryjnych, w kodzie przeglądarek. Aktualne wersje Firefoksa i Chrome wykrywają już te konkretne certyfikaty i blokują strony z nich korzystające.

Zobacz również:

Standardowym mechanizmem przewidzianym w PKI do blokowania skompromitowanych certyfikatów są listy CRL (Certificate Revocation List) oraz protokół OCSP. Dlaczego nie zastosowano ich w tym przypadku? Można przypuszczać, że czas publikacji list CRL był w tym przypadku tak duży, że stwarzał spore "okno" czasowe, w którym wszyscy użytkownicy sieci byliby podatni na ataki z użyciem fałszywych certyfikatów. Jeśli były to certyfikaty popularnych serwisów - w stylu Facebooka czy banków - to konsekwencje mogły być bardzo poważne. Kolejny problem polegać na tym, że OSCP, które zwraca informację o ważności certyfikatu natychmiast, jest w wielu przeglądarkach po prostu wyłączone.

Sprawa została nagłośniona przez Jacoba Applebauma z projektu Tor i po raz kolejny sprowokowała dyskusję na temat rzeczywistej skuteczności mechanizmów odwoływania certyfikatów oferowanych przez PKI. Przed tego typu atakami powinny częściowo chronić dodatki do Firefoksa takie jak Perspectives i Certificate Patrol.

Firma Comodo opublikowała oświadczenie, w którym wyjaśniła, że doszło do włamania do jednego z jej punktów rejestracyjnych (RA). Według firmy nie została skompromitowana infrastruktura CA, klucze kryptograficzne CA ani żaden inny punkt rejestracyjny. Źródłem ataku miał być Iran. Oświadczenie w tej sprawie opublikował także Microsoft (MS-SA-2524375) wyliczając wszystkie domeny, które były przedmiotem ataku: login.live.com, mail.google.com, www.google.com,

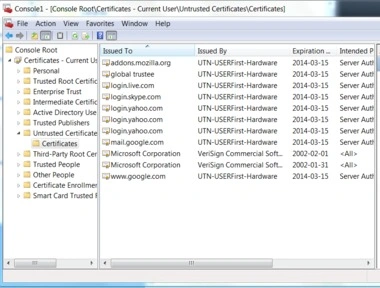

login.yahoo.com, login.skype.com, addons.mozilla.org, "Global Trustee". Microsoft zablokował fałszywe certyfikaty przez dodanie ich do systemowego magazynu certyfikatów o nazwie "Untrusted Certificates", który spełnia rolę czarnej listy.

Zablokowane certyfikaty w magazynie certyfikatów Windows

Skompromitowane certyfikaty można znaleźć na liście CRL wystawionej do certyfikatu UTN-USERFirst-Hardware Comodo. Część z nich figuruje tam z datą 22 marca. Lista została wydana dzień później (23 marca) a data następnej aktualizacji w bieżącej liście (Next update) to 27 marca, więc lista jest publikowana co 4 dni. Jednak według Applebauma prace w przeglądarkach trwały już około 16 marca, więc Comodo musiało poinformować producentów przeglądarek znacznie wcześniej. Fakt wprowadzenia blokad do samych przeglądarek w tym konkretnym przypadku świadczy o krytyczności sfałszowanych certyfikatów.