Egzamin praktyczny

-

-

- Maciej Fuchs,

- 08.12.2003

Płynny obieg

Zgodnie z zasadą unikania redundancji informacyjnej i utrzymania przejrzystego reżimu pracy przyjęto określony, zgodny z procedurami organizacyjnymi uczelni, model obiegu informacji w zintegrowanym systemie informatycznym. Począwszy od zarejestrowania nowego studenta w bazie danych uczelni, przez cały tok studiów informacje o nim przechowywane są w systemie, a po zakończeniu cyklu nauki przenoszone są do archiwalnej bazy danych, umożliwiającej w razie potrzeby ich importowanie, np. z chwilą wznowienia studiów po skreśleniu z listy. Każdy nowy student otrzymuje osobistą kartę z kodem paskowym, umożliwiającą identyfikację osoby we wszystkich podsystemach. Wszelkie dane osobowe są gromadzone w jednym miejscu i następnie wtórnie wykorzystywane przez pozostałe moduły systemu zintegrowanego. Wpisanie studenta do ewidencji komputerowej powoduje automatycznie, że może on korzystać z zasobów bibliotecznych bez konieczności dodatkowej rejestracji, a także ma dostęp do personalizowanych zasobów informacyjnych udostępnianych przez Internet.

System dziekanatu ewidencjonuje oprócz danych osobowych wszelkie informacje związane z tokiem studiów, w tym m.in.

- aktualny status studenta, kierunek studiów oraz historię wszelkich zmian

- przynależność do grup dziekańskich, językowych, specjalistycznych i seminaryjnych

- ewidencję prac dyplomowych

- oceny z dynamiczną, indywidualną siatką przedmiotów

- ewidencję powtarzania roku, udzielone urlopy, przedłużenia sesji.

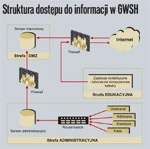

Struktura dostępu do informacji w GWSH

Z danych zgromadzonych w bazie dziekanatu korzystają systemy planowania terminarza sesji zaliczeniowo-egzaminacyjnej oraz oprogramowanie biblioteki, które w części dotyczącej zarejestrowanych klientów czerpie informacje z bazy danych dziekanatu, natomiast w części związanej z zasobami książkowymi oraz ewidencją wypożyczeń i zwrotów dysponuje własnymi tabelami. Pomiędzy bazami danych dziekanatu i biblioteki istnieją związki integralności referencyjnej, zabezpieczające np. przed wydaniem zaświadczenia o ukończeniu studiów studentom posiadającym nierozliczone konto biblioteczne lub nieuregulowane należności.

Po pierwsze, bezpieczeństwo

System informatyczny uczelni podzielono na trzy funkcjonalne segmenty i stosownie do ich roli określono topologię sieci oraz struktury zabezpieczeń. W trakcie konstruowania strony projektowej nowego systemu było to dla autorów rozwiązania szczególnie istotne. Bezpieczeństwo informacyjne było podstawą projektu, indukując określone działania na warstwę bezpieczeństwa sieci, a przykre doświadczenia konkurencji, wynikające z zaniedbań w tym względzie, stały się jakże jaskrawą przestrogą podczas kreowania tej polityki.

System informatyczny uczelni jest zabezpieczany głównie przez sprzętowe rozwiązania firmy Cisco, którego urządzenia są wciąż monitorowane za pośrednictwem usługi SNMP.

W efekcie przyjętej polityki bezpieczeństwa systemu uczelnię podzielono na trzy podsieci, które w zależności od pełnionych funkcji mają przyznane odpowiednie uprawnienia. I tak, zgodnie z tym, wyróżniamy:

- Podsieć administracyjną, w której działają serwery i stacje robocze związane wyłącznie z dziekanatem, kwesturą i zapleczem administracyjnym biblioteki. Jest to z punktu widzenia bezpieczeństwa najistotniejsza, a zarazem najbardziej chroniona część systemu, izolowana od jakiegokolwiek dostępu z innych podsieci.

- Podsieć uczelniana, w której działają wszystkie serwery i stacje robocze związane bezpośrednio z procesem dydaktycznym.

- Podsieć zdemilitaryzowana (DMZ), w której pracują serwery dostępne z Internetu.