Czym jest cybernetyczny łańcuch zabójstw? Modelem śledzenia cyberataków

-

- Maria Korolov, CIO,

-

- Lysa Myers,

- 19.04.2022, godz. 10:25

Cybernetyczny łańcuch zabójstw pozwala na opisanie etapów ukierunkowanego cyberataku, w których obrońcy mogą go zidentyfikować i powstrzymać.

Źródło: Thinkstock

Specjaliści ds. bezpieczeństwa informatycznego prawdopodobnie słyszeli o stosowaniu cybernetycznego łańcucha zabójstw(cyber kill chain), który pomaga w identyfikowaniu i zapobieganiu włamaniom. Atakujący ewoluują swoje metody, co może wymagać innego spojrzenia na łańcuch cybernetycznych zabójstw. Poniżej znajduje się wyjaśnienie, na czym polega łańcuch cybernetycznych zabójstwi jak można go zastosować w swoim środowisku.

Definicja cybernetycznego łańcucha zabójstw (cyber kill chain)

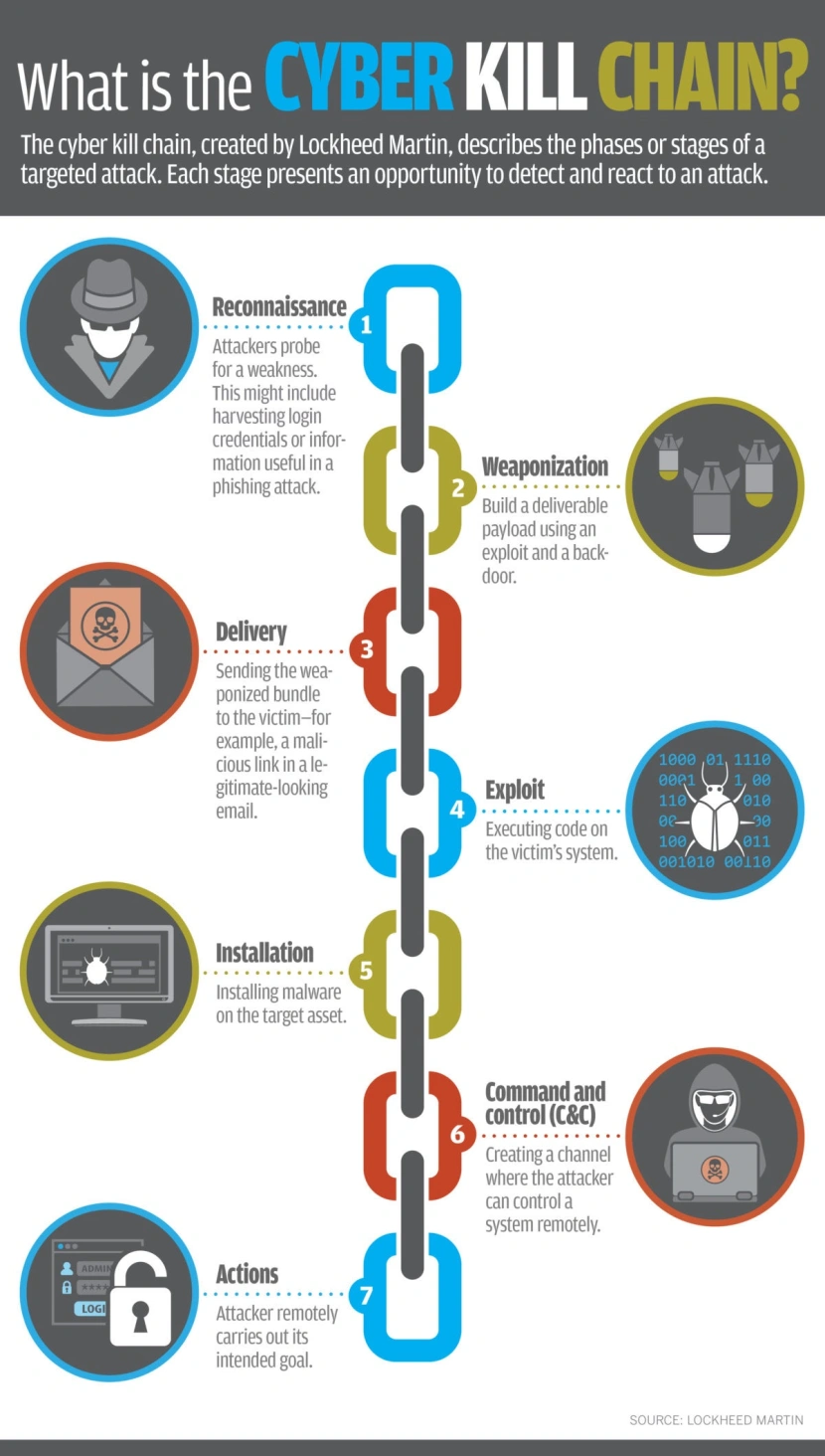

Cybernetyczny łańcuch zabójstw, zwany również cyklem życia cyberataku, to model opracowany przez firmę Lockheed Martin, który opisuje fazy ukierunkowanego cyberataku. Rozkłada on każdy etap ataku złośliwego oprogramowania na części, w których obrońcy mogą go zidentyfikować i powstrzymać.

Zobacz również:

W języku wojskowym „łańcuch zabójstw” to oparty na fazach model opisujący etapy ataku, który pomaga również określić sposoby zapobiegania takim atakom. Im bliżej początku łańcucha zabójstw atak może zostać powstrzymany, tym lepiej. Na przykład im mniej informacji posiada atakujący, tym mniejsze prawdopodobieństwo, że ktoś inny może wykorzystać te informacje do dokończenia ataku w późniejszym czasie.

Łańcuch zabójstw w cyberprzestrzeni to zastosowanie modelu wojskowego do ataków cybernetycznych poprzez opisanie faz ataku ukierunkowanego w taki sposób, aby można je było wykorzystać do ochrony sieci organizacji. Etapy te zostały przedstawione na poniższej grafice.

Źródło: Lockheed Martin

Należy pamiętać o jednej rzeczy: im bliżej początku łańcucha można powstrzymać atak, tym mniej kosztowne i czasochłonne będzie jego usunięcie.

Etapy

Kroki opisane w cybernetycznym łańcuchu zabójstw w dużym stopniu przypominają stereotypowe włamanie. Złodziej przeprowadza rozpoznanie budynku przed próbą infiltracji, a następnie przechodzi przez kilka kolejnych kroków, zanim ucieknie z łupem. Wykorzystanie cybernetycznego łańcucha zabójstw do uniemożliwienia napastnikom ukradkowego wejścia do sieci wymaga sporej inteligencji i widoczności tego, co dzieje się w sieci. Trzeba wiedzieć, kiedy w sieci znajduje się coś, co nie powinno się tam znajdować, aby można było uruchomić alarmy w celu udaremnienia ataku.

Przyjrzyjmy się bliżej 7 etapom cybernetycznego łańcucha zabójstwi, aby ustalić, jakie pytania należy sobie zadać, aby zdecydować, czy jest to wykonalne dla naszej organizacji.

• Rozpoznanie

• Uzbrojenie

• Dostarczenie

• Eksploracja

• Instalacja

• Dowodzenie i kontrola

• Działania

Rozpoznanie

Na tym etapie przestępcy próbują zdecydować, co jest (a co nie jest) dobrym celem. Z zewnątrz dowiadują się, co mogą, o zasobach i sieci użytkownika, aby ustalić, czy warto podjąć wysiłek. W idealnej sytuacji szukają celu, który jest stosunkowo niestrzeżony i zawiera cenne dane. Aż trudno uwierzyć, jak wiele informacji przestępcy mogą znaleźć na temat firmy i w jaki sposób mogą je wykorzystać.

Firmy często posiadają więcej informacji, niż im się wydaje. Czy nazwiska i dane kontaktowe pracowników są dostępne w Internecie? (Pomyślmy także o sieciach społecznościowych, a nie tylko o stronie firmowej). Mogą one zostać wykorzystane do celów socjotechnicznych, np. do nakłaniania ludzi do ujawniania nazw użytkowników lub haseł. Czy w sieci znajdują się szczegółowe informacje o serwerach internetowych lub fizycznej lokalizacji firmy? Można je również wykorzystać do celów socjotechnicznych lub do zawężenia listy możliwych exploitów, które byłyby przydatne do włamania się do środowiska.

Jest to warstwa trudna do kontrolowania, zwłaszcza przy popularności sieci społecznościowych. Ukrywanie poufnych informacji jest zazwyczaj dość niedrogą zmianą, jednak dokładne wyszukiwanie informacji może być czasochłonne.

Uzbrojenie, dostarczenie, wykorzystanie, instalacja

Na tych czterech etapach przestępcy wykorzystują zebrane informacje, aby stworzyć narzędzie do ataku na wybrany cel i wykorzystać je w złych zamiarach. Im więcej informacji można wykorzystać, tym bardziej atrakcyjny może być atak socjotechniczny.

Za pomocą spear phishingu mogą oni uzyskać dostęp do wewnętrznych zasobów firmy, wykorzystując informacje znalezione na profilu LinkedIn pracownika. Mogą też umieścić trojana zdalnego dostępu w pliku, który wydaje się zawierać ważne informacje o nadchodzącym wydarzeniu, aby zachęcić odbiorcę do jego uruchomienia.

Jeśli wiedzą, jakie oprogramowanie jest używane przez użytkowników lub serwery, w tym jaka jest wersja i typ systemu operacyjnego, mogą zwiększyć prawdopodobieństwo, że uda im się wykorzystać i zainstalować coś w sieci.

Te warstwy obrony to miejsce, w którym z pomocą przychodzą standardowe porady specjalistów ds. bezpieczeństwa. Czy posiadane oprogramowanie jest aktualne? Wszystkie, na każdym komputerze? Większość firm ma na zapleczu jedno urządzenie, na którym wciąż działa system Windows 98. Jeśli jest ona podłączona do Internetu, jest to jak mata powitalna dla napastników.

Czy firma stosuje filtrowanie poczty elektronicznej i stron internetowych? Filtrowanie poczty elektronicznej może być dobrym sposobem na powstrzymanie typowych typów dokumentów, które są wykorzystywane w atakach. Jeśli wymagasz, aby pliki były wysyłane w standardowy sposób, np. w chronionym hasłem archiwum ZIP, może to pomóc użytkownikom zorientować się, kiedy pliki są wysyłane celowo. Filtrowanie stron internetowych może uchronić użytkowników przed wchodzeniem na znane złe strony lub domeny.

Czy wyłączyliśmy funkcję automatycznego odtwarzania dla urządzeń USB? Umożliwienie uruchamiania plików bez zgody użytkownika rzadko jest dobrym pomysłem z punktu widzenia bezpieczeństwa. Lepiej jest dać użytkownikowi szansę zatrzymania się i zastanowienia nad tym, co widzi, zanim plik zostanie uruchomiony.

Czy używamy oprogramowania do ochrony punktów końcowych z aktualnymi funkcjami? Chociaż oprogramowanie do ochrony punktów końcowych nie jest przeznaczone do radzenia sobie z nowymi atakami ukierunkowanymi, czasami może wychwycić zagrożenia na podstawie znanych podejrzanych zachowań lub znanych exploitów.

Dowodzenie i kontrola

Gdy zagrożenie znajdzie się w sieci, jego następnym zadaniem będzie wykonanie telefonu do domu i oczekiwanie na instrukcje. Może to być pobranie dodatkowych komponentów, ale bardziej prawdopodobne jest, że będzie to kontakt z botmasterem za pośrednictwem kanału dowodzenia i kontroli (C&C). Tak czy inaczej, wymaga to ruchu sieciowego, co oznacza, że w tym miejscu należy zadać sobie tylko jedno pytanie: czy posiadamy system wykrywania włamań, który jest ustawiony na ostrzeganie o wszystkich nowych programach kontaktujących się z siecią?

Jeśli zagrożenie dotarło tak daleko, to znaczy, że wprowadziło zmiany w maszynie i będzie wymagało dużo więcej pracy od pracowników IT. Niektóre firmy lub branże wymagają przeprowadzenia analizy śledczej na zaatakowanych maszynach w celu ustalenia, jakie dane zostały skradzione lub zmanipulowane. Dotknięte maszyny trzeba będzie albo wyczyścić, albo ponownie zainstalować. Może to być mniej kosztowne i czasochłonne, jeśli wykonano kopię zapasową danych i istnieje standardowy obraz korporacyjny, który można szybko zastąpić na komputerze.

Działania

Naturalnym ostatnim krokiem w łańcuchu zabójstw wydaje się być sam atak, taki jak zakłócenie działania usług lub zainstalowanie złośliwego oprogramowania, ale należy pamiętać, że etap działań polega na realizacji zamierzonego celu - a po udanym zakłóceniu, uszkodzeniu lub eksfiltracji danych, atakujący mogą wrócić i zrobić to od nowa.

„Często zamierzonym celem ataku jest zarabianie pieniędzy, a to może przybierać dowolną liczbę form”, mówi Ajit Sancheti, dyrektor generalny Preempt Security. Na przykład, atakujący mogą wykorzystać skompromitowaną infrastrukturę do oszustw reklamowych lub rozsyłania spamu, wymuszania okupu od firmy, sprzedawania zdobytych danych na czarnym rynku, a nawet wynajmowania porwanej infrastruktury innym przestępcom. „Spieniężanie ataków gwałtownie przyspieszyło” - mówi.

Jak dodaje, wykorzystanie kryptowalut ułatwia atakującym otrzymywanie pieniędzy i czyni je bezpieczniejszymi, co przyczynia się do zmiany motywacji ataków. Liczba różnych grup zaangażowanych w wykorzystywanie skradzionych danych również stała się bardziej skomplikowana. Może to potencjalnie stworzyć możliwości współpracy przedsiębiorstw z organami ścigania i innymi grupami w celu zakłócenia tego procesu.

Weźmy na przykład skradzione informacje o kartach płatniczych. „Gdy dane karty kredytowej zostaną skradzione, numery te muszą zostać sprawdzone, sprzedane, wykorzystane do nabycia towarów lub usług, a te z kolei muszą zostać sprzedane w celu zamiany na gotówkę” - mówi Monzy Merza, szef działu badań nad bezpieczeństwem w firmie Splunk Inc. „Wszystko to odbywa się poza tradycyjnym łańcuchem zabójstww cyberataku”. Innym obszarem, w którym ekosystem czarnego rynku wpływa na cykl życia cyberataku, jest okres przed rozpoczęciem ataku. Atakujący dzielą się listami skompromitowanych danych uwierzytelniających, podatnych portów, niezałatanych aplikacji.

Problemy

Atakujący nie postępują zgodnie z podręcznikiem. Pomijają kolejne etapy. Dodają kolejne kroki. Cofają się. Niektóre z najbardziej niszczycielskich ostatnich ataków omijają zabezpieczenia, które zespoły ds. bezpieczeństwa starannie budowały przez lata, ponieważ stosują inny plan gry. Według raportu firmy Alert Logic z 2018 r. 88 procent ataków łączy pięć pierwszych kroków łańcucha zabójstww jedno działanie.

W ostatnich latach zaobserwowaliśmy również wzrost liczby złośliwych programów wydobywających kryptowaluty. „Techniki przez nie stosowane ignorowały tradycyjne kroki” - mówi Matt Downing, główny badacz zagrożeń w firmie Alert Logic, Inc. „Wszystkie techniki łagodzenia i wykrywania na wczesnych etapach nie zadziałałyby”. Ponadto, jak dodaje, atakujący nie muszą eksfiltrować cennych danych, a następnie próbować sprzedać je na czarnym rynku. Mogą bezpośrednio spieniężyć skompromitowany zasób.

Ataki z wykorzystaniem skompromitowanych danych uwierzytelniających, w których osoby atakujące logują się przy użyciu pozornie legalnych danych i wykorzystują te konta do kradzieży danych, również nie pasują do tradycyjnych ram ataku. „To przypadek, w którym bardzo oczywiste jest, że łańcuch zabójstwLockheed Martin nie ma zastosowania” - mówi Downing.

Innym rodzajem ataku, który nie pasuje do tradycyjnego modelu, są ataki na aplikacje internetowe. „Aplikację wystawioną na działanie sieci każdy może odwiedzić” - mówi Satya Gupta, założyciel i CTO w Virsec Systems, Inc. „To tak, jakby mieć otwarte drzwi w swoim domu”.

Na przykład, naruszenie danych firmy Equifax było związane z luką w oprogramowaniu serwera WWW Apache Struts. Gdyby firma zainstalowała poprawkę bezpieczeństwa dla tej luki, mogłaby uniknąć problemu, ale czasami sama aktualizacja oprogramowania jest zagrożona, jak to miało miejsce w przypadku aktualizacji oprogramowania CCleaner firmy Avast w 2017 roku.

Inne technologie transformacyjne - internet rzeczy, DevOps i automatyzacja procesów robotycznych - również zwiększają powierzchnię ataku w sposób, który nie pasuje do tradycyjnego modelu cybernetycznego łańcucha śmierci - mówi Lavi Lazarovitz, lider zespołu ds. badań cybernetycznych w CyberArk Labs.

Tradycyjny cykl życia cyberataku nie uwzględnia również ataków, które w ogóle nie dotykają systemów przedsiębiorstwa. Na przykład, firmy coraz częściej korzystają z usług zewnętrznych dostawców oprogramowania typu SaaS (Software-as-a-service) do zarządzania swoimi cennymi danymi.

„Problem narasta wykładniczo, biorąc pod uwagę liczbę loginów posiadanych przez ludzi, liczbę usług SaaS i liczbę połączeń z innymi firmami” - mówi Ross Rustici, starszy dyrektor w firmie Cybereason Inc. „Może dojść do włamania kończącego działalność firmy, a główna sieć, nad którą masz kontrolę, nie zostanie w ogóle dotknięta”.

Cybernetyczny łańcuch zabójstw a Mitre ATT&CK

Ewoluująca natura zagrożeń cybernetycznych sprawia, że niektóre organizacje poszukują bardziej elastycznego i kompleksowego sposobu myślenia o cyberatakach.

Jednym z głównych pretendentów jest Mitre ATT&CK. „Istnieje ogromny ruch w kierunku pokazania rzeczywistych technik ataku związanych z każdym etapem łańcucha zabójstw i to właśnie zrobiono w ATT&CK firmy Mitre” - mówi Ben Johnson, CTO w Obsidian Security, Inc. „Spotkał się on z niesamowitym przyjęciem i poparciem ze strony dostawców i społeczności”.

Rod Soto, dyrektor ds. badań nad bezpieczeństwem w firmie Jask ostrzega przed nadmiernym poleganiem na frameworkach. „Niebezpieczny dryf jest z natury dynamiczny. Narzędzia, techniki i procedury atakujących będą się wciąż zmieniać, w miarę jak nowe środki obrony będą je dezaktualizować. Ramy, takie jak cybernetyczny łańcuch zabójstw, mogą być częścią naszego zestawu narzędzi, ale to od nas, specjalistów ds. bezpieczeństwa, zależy, czy będziemy myśleć kreatywnie, aby nadążyć za napastnikami i ich innowacjami”.

Źródło: CSO