Bramy szyfrujące poczty elektronicznej

-

- Józef Muszyński,

- 01.01.2006

Przyjazny dla użytkownika

Chociaż wszystkie produkty są umiejscawiane na bramie, niektóre z nich mają opcjonalne komponenty klienckie. CipherTrust zawiera wtyczki do Outlook. Dołączają one do paska narzędzi przycisk dla użytkownika, pozwalający na wymuszenie szyfrowania wiadomości niezależnie od tego, czy zostało ono wybrane na podstawie reguł polityki. PostX ma opcjonalnego klienta, który przenosi dodatkową funkcjonalność na stronę kliencką. On także pozwala użytkownikowi na wymuszenie szyfrowania, jak również otrzymywanie kluczy i szyfrowanie wiadomości na desktopie. Umożliwia to przemieszczanie wiadomości w formie zaszyfrowanej w całej sieci wewnętrznej.

PGP ma opcjonalnego klienta na desktop, który integruje się z bramą Universal Server. Opcja ta nie była testowana, ponieważ jest to pozycja dodatkowa. Oprócz tego użytkownik może zarządzać własnymi kluczami szyfrowania, które mogą być także wysyłane do bramy w celu wykonania szyfrowania na poziomie proxy. Ponadto dołączane są narzędzia do szyfrowania lokalnych plików na komputerze klienckim.

Dodatkowe opcje transportowe

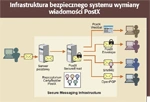

Infrastruktura bezpiecznego systemu wymiany wiadomości PostX

Po zaimportowaniu certyfikatów do swojego systemu można także wykorzystać szyfrowanie S/MIME (Secure Multi-purpose Internet Mail Extensions). Używa się tu tych samych kluczy szyfrujących, ale szyfruje się samą wiadomość, a nie transport wiadomości. Wszystkie testowane produkty obsługują S/MIME, a także alternatywne szyfrowanie PGP.

Kiedy wiadomość jest podpisywana, ale nieszyfrowana - co pozwala na uwierzytelnienie nadawcy wiadomości i tego, że wiadomość nie została po drodze zmodyfikowana - to będzie wysyłana w jawnej formie.

Entrust, PGP i PostX może wykonywać tzw. pozyskiwanie kluczy (key harvesting), które polega na pobieraniu kluczy publicznych z podpisów cyfrowych i przechowywaniu ich do późniejszego użytku. Kiedy system wysyła pocztę elektroniczną do adresata, może szyfrować wiadomości na poziomie proxy w imieniu użytkownika.

Instalacja i dokumentacja

IronMail CipherTrust okazał się produktem najłatwiejszym do zainstalowania. Przy zakupie systemu wypełnia się formularz konfiguracyjny i dostawca wysyła prekonfigurowany sprzęt, który po prostu wkłada się do stelaża, podłącza do sieci i włącza. Przy bazowych ustawieniach zajmuje to kilka minut.

Entrust także dostarcza urządzenie. Instalacja tego urządzenia jest jednak bardziej skomplikowana. Urządzenie zawiera oprogramowanie oparte na Red Hat Linux, ale każdy element musi być konfigurowany indywidualnie. Koniecznym było uruchomienie skryptów i wpisanie adresów. Na szczęście dokumentacja Entrust jest bardzo dobra.

PGP dostarczyło do testów oprogramowanie, które automatycznie instaluje się na zatwierdzonym przez dostawcę sprzęcie, którym w tym wypadku był serwer HP ProLiant. (Użytkownikom, którzy nie mają sprzętu aprobowanego przez specyfikację PGP, firma oferuje produkt również w postaci urządzenia.) Instalacja automatycznie formatuje dyski, instaluje Red Hat Linux, ustawia konfigurację bazową i wymaga odpowiedzi tylko na kilka pytań.

PostX jest pakietem programowym. Pakiet zainstalowano na Windows Server 2003, chociaż może on też pracować na Linuksie oraz systemach Sun i AIX. Instalacja PostX była relatywnie prosta i zapewniała możliwość wprowadzenia opcji konfiguracyjnych.

Wszystkie firmy zapewniają użyteczną dokumentację. Na wyróżnienie zasługuje PostX, oferujący przewodnik typu Quick Start, który skupia się na specyficznych funkcjach. PGP dostarcza dużo przykładów konfigurowania i zrzutów ekranowych.

Producent: PostX (www.postx.com)

Cena: wersja testowana ok. 15 tys. USD w subskrypcji lub 33 tys. USD za stałą licencję

Zalety: obsługuje "bezpieczną kopertę" jako alternatywę dostarczania poczty techniką webową; dobra wydajność

Wady: motor polityk oferuje dużo mniejsze możliwości niż inne produkty

Producent: PGP (www.pgp.com)

Cena: 20 500 USD za 500 stanowisk (jednoroczna subskrypcja)

Zalety: obsługuje szeroki zakres metod szyfrowania i długości kluczy, bardzo szybkie przetwarzanie

Wady: ograniczone egzekwowanie reguł polityki

Producent: Entrust (www.entrust.com)

Cena: wersja testowana ok. 100 tys. USD

Zalety: dobre opcje szyfrowania, dobra wydajność, dobry motor reguł

Wady: złożony interfejs zarządzania; uciążliwe konfigurowanie

W testach użyto dwóch serwerów HP ProLiant DL380 G3. Jeden z nich zastosowano w charakterze wewnętrznego systemu pocztowego. Wyposażono go w system operacyjny Windows Server 2003 Enterprise Edition i załadowano systemem pocztowym Microsoft Exchange 2003.

Drugi serwer został użyty do obsługi dostarczonego do testów oprogramowania. Dwaj dostawcy (Entrust i CipherTrust) dostarczyli swoje produkty w postaci urządzeń. PostX zapewnia produkt programowy, który uruchomiono na Windows Server 2003 Enterprise Edition. PGP zapewnia oprogramowanie, które ładuje na serwer własną wersję Red Hat Linux.

Do administrowania systemem użyto przede wszystkim przeglądarek Firefox i Internet Explorer, ale także Linux Konqueror i Mac OS Safari. Na laptopie Dell Latitude D810 zainstalowano Windows XP - dla produktu Entrust, wymagającego własnego edytora reguł polityki.

Jako wewnętrznych klientów poczty używano Outlook 2003 i Outlook Web Access. Zewnętrznym klientom pocztę wysyłano do Exchange 2003, postfix na SuSE Linux i konta pocztowe w Yahoo!

W testach wydajnościowych używano kilku systemów w tych samych segmentach sieci, wysyłających z maksymalną szybkością tysiąc wiadomości dla każdego z produktów i rejestrowano czas, po jakim informacje zostaną dostarczone. Wiadomości wysyłano z systemu Exchange, używając symulatora obciążeń, który wysyłał wiadomości tak szybko, jak to tylko było możliwe. Do wyliczenia punktacji produktów użyto czasów zarejestrowanych w nagłówku pierwszej i ostatnio odebranej w punkcie przeznaczenia wiadomości. To pozwoliło na wyeliminowanie wewnętrznych opóźnień związanych z kolejkowaniem wiadomości i zapewniło porównywalny pomiar wydajności.

Reguły polityki miały identyfikować słowa kluczowe, a następnie wyzwalać zdarzenia szyfrowania. PGP był skonfigurowany do szyfrowania w oparciu o adresy pocztowe, ponieważ nie miał możliwości skanowania wiadomości. Test był powtarzany pięć razy dla każdego produktu, a wyniki były uśredniane. Ten sam blok 1000 wiadomości był używany w każdym przebiegu dla każdego produktu, w celu zapewnienia takich samych warunków testowania. Każda wiadomość była skonstruowana w taki sposób, aby wyzwalać proces szyfrowania.