Bezpieczny roaming Wi-Fi

-

- Kamil Folga,

- 24.05.2012, godz. 09:00

Zabezpiecz przełączanie

Dotychczas skupialiśmy się na mechanizmach przełączania na poziomie warstwy fizycznej. To, co jednak decyduje o przełączaniu, tkwi w mechanizmach bezpieczeństwa. Sytuacja jest prosta, gdy mamy otwartą sieć i nie sprawdzamy klientów przyłączających się do punktów dostępowych. Takie rozwiązanie jest niedopuszczalne w miejscach, gdzie przetwarzane są cenne i wrażliwe dane.

Podstawowy mechanizm bezpieczeństwa w sieciach bezprzewodowych dla przedsiębiorstw został zapożyczony z sieci kablowych (802.1X). W sieciach przewodowych trudno mówić o mobilności, dlatego wykorzystanie tego rozwiązania w niezmienionej postaci w sieciach Wi-Fi od początku wydawało się wątpliwe. 802.1X jest częścią standardu bezprzewodowego 802.11i, który ma zapewnić odpowiedni poziom bezpieczeństwa sieci Wi-Fi. Przy szybkim przełączaniu to rozwiązanie się nie sprawdziło. Powodem była zbyt wolna praca całego mechanizmu. Wykorzystanie serwera RADIUS przez 802.1X do weryfikacji uprawnień klientów bezprzewodowych to trudna sprawa. Cały proces musiał być powtarzany w momencie, gdy klient Wi-Fi zmienił punkt dostępowy. Takie operacje zajmowały mnóstwo czasu.

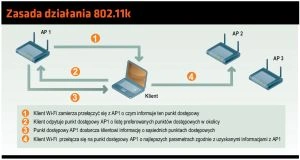

Zasada działania 802.11k

W 802.11r wymagane jest, aby klient wysłał identyfikator PMKID (Pairwise Master Key Security Association) do infrastruktury Wi-Fi w trakcie przełączania. Gdy system odbierze identyfikator PMKID, przejdzie przez standardowe ustanawianie szyfrowania bez potrzeby kontaktowania się z serwerem RADIUS. Taka sytuacja będzie występowała jednak tylko wtedy, gdy byliśmy już przyłączeni do danego punktu dostępowego. Jeżeli klient nie przyłączał się do danego punktu dostępowego wcześniej, musi przejść przez cały proces 802.1X. Jak zaznaczono wcześniej, standard 802.11r jest próbą usprawnienia procesu przełączania, który nadal jest rozwijany i trudno powiedzieć, czy sprawdzi się w praktyce.

Magazynowanie kluczy dodatkowo realizuje protokół OKC (Opportunistic Key Caching). W tym przypadku urządzenie klienckie może pominąć uwierzytelnianie 802.1X do punktu dostępowego i przeprowadzić wyłącznie negocjację mechanizmów bezpieczeństwa z punktem dostępowym, który jest zarządzany przez kontroler sieci. Klient nie ma potrzeby uwierzytelniania się w punkcie dostępowym, do którego zamierza się przełączyć, o ile jest już uwierzytelniony w dowolnym punkcie dostępowym, znajdującym się w tej samej infrastrukturze bezprzewodowej. Identyfikator PMKID jest magazynowany w centralnej lokalizacji (przykładowo: kontrolerze sieci bezprzewodowej). Przy posługiwaniu się OKC klient musi wspierać tę metodę, co znacząco ogranicza możliwości wdrożenia.

Najnowsze rozwiązania, niezależne od klienta i bardzo szybkie we wdrażaniu, są oparte na dynamicznym kluczu PSK (Pre-Shared Key). W ramach tego procesu tworzone są unikalne frazy PSK dla każdego klienta, który pozytywnie przeszedł weryfikację w serwerze uwierzytelniającym, np. RADIUS. Uwierzytelnianie hasłem i użytkownikiem jest realizowane tylko przy pierwszej próbie. Następnie posługujemy się wyłącznie kluczem. Jeżeli użytkownik odłączy się od sieci bezprzewodowej, w celu zabezpieczenia, ustanowiony zostanie limit klucza. Klient nie musi wspierać tego rozwiązania, co czyni dynamiczne PSK bardzo łatwe we wdrażaniu.