Większość firm jest obecnie w trakcie wdrażania rozwiązań w zakresie pracy zdalnej, e-learningu oraz rozwiązań zwiększających produktywność w nowym modelu pracy w celu utrzymania ciągłości biznesowej i operacyjnej. Ich celem jest również włączenie usług zdalnego dostępu w sposób, który nie wprowadza nieuzasadnionych kosztów operacyjnych. Jednocześnie muszą one utrzymać wymagany, wysoki poziom bezpieczeństwa, aby sprostać istniejącemu modelowi biznesowemu i operacyjnemu. Taki proces może być skomplikowany w sprzyjających warunkach, nie mówiąc o czasach, kiedy jego użyteczność jest krytyczna.

Organizacje muszą zapewnić zdalnym użytkownikom coś więcej niż tylko bezpieczne połączenie z powrotem do sieci podstawowej lub zasobów centrów danych, z którymi są oni połączeni. Rosnąca liczba aplikacji również hostowana jest w chmurze i zamiast przenosić te aplikacje za pośrednictwem sieci bazowej, organizacje muszą rozważyć zapewnienie bezpiecznego połączenia zdalnego bezpośrednio do tych aplikacji. Łączność bezpośrednia nie tylko zmniejszy obciążenie sieci, ale także poprawi ogólną wygodę użytkowników, zwłaszcza w przypadku korzystania z aplikacji o dużej przepustowości lub wrażliwych na opóźnienia.

Niezależnie od tego, czy dana organizacja posiada już rozwiązanie zdalnego dostępu, czy też jest w trakcie jego budowy lub rozbudowy, szybko staje się jasne, że nagły wzrost zapotrzebowania na zdalny dostęp do aplikacji nieuchronnie ujawnia nowe wzorce ruchu, które będą musiały zostać uwzględnione zarówno pod względem wydajności, jak i bezpieczeństwa. Jest to szczególnie widoczne w przypadku aplikacji, do których zazwyczaj nie uzyskuje się dostępu zdalnego (na przykład do tych, które wykorzystywane są przez grupy robocze w biurach). Te nowe odkrycia zwiększają zapotrzebowanie na rozwiązanie zdalnego dostępu, które oferuje spójną postawę w zakresie bezpieczeństwa danych w różnych lokalizacjach na całym świecie, zarówno w chmurze, jak i centrach danych w terenie, w połączeniu z wysoką wydajnością i elastycznością, zaprojektowaną w celu sprostania zwiększonemu zapotrzebowaniu.

Jedno rozwiązanie bezpieczeństwa dla wszystkich scenariuszy wdrażania

Wdrażanie dużych rozwiązań VPN dla zdalnych użytkowników to przemyślany proces. Poza umożliwieniem prostego dostępu, takie kwestie jak segmentacja użytkowników na podstawie ról, profilu bezpieczeństwa oraz treści i zasobów, których potrzebują, to zadania pierwszej potrzeby. Zespoły muszą również zidentyfikować użytkowników, którzy wymagają specjalnego dostępu do zasobów.

Jacy pracownicy są zaawansowanymi użytkownikami, takimi jak administratorzy systemu, technicy wsparcia IT i personel ratunkowy, którzy wymagają wyższego poziomu dostępu do zasobów korporacyjnych i zdolności do działania w wielu równoległych środowiskach IT? A co z pracownikami, którzy przetwarzają niezwykle wrażliwe i poufne informacje lub wymagają zaawansowanego dostępu do poufnych zasobów korporacyjnych - takimi jak: administratorzy z uprzywilejowanym dostępem do systemu czy kluczowi partnerzy dostosowani do planu ciągłości działania firmy albo personel techniczny oraz kadra zarządzająca? Jak zaś sytuacja wygląda w przypadku użytkowników, którzy wymagają dostępu lokalnego?

Rozważania te wymagają uwzględnienia całej architektury sieci, od chmury do punktu końcowego. Fortinet wychodzi naprzeciw tym i podobnym wymaganiom, zapewniając elastyczny system operacyjny, który jest spójny pod względem formalnym – niezależnie od tego, czy jest wdrażany w chmurze, w siedzibie firmy czy w biurze domowym zaawansowanego użytkownika – i którego zarządzanie może być scentralizowane w celu uporządkowania polityk, szablonowania sieci VPN i segmentacji użytkowników.

Włączenie wielopłaszczyznowego podejścia do bezpieczeństwa

Klienci Fortinet, którzy wdrażają rozwiązania FortiGate w chmurze na miejscu lub w odległych lokalizacjach, mogą korzystać z pojedynczego panelu do zarządzania, co pozwala na kontrolę i koordynacje wielu firewalli w różnych lokalizacjach w celu zapewnienia oraz utrzymania jednolitego bezpieczeństwa i komfortu użytkowania. Fortinet rozumie, że wydajność biznesowa w dużej mierze zależy od produktywności użytkowników oraz dostępu do treści i aplikacji w dowolnym miejscu i czasie. Dzięki zdalnemu dostępowi i możliwości zarządzania wydajnością w różnych lokalizacjach przy użyciu sieci Secure SD-WAN jako podstawowej funkcji Fortinet Security Fabric bezpiecznie zapewnia elastyczne opcje mobilnego i stacjonarnego dostępu do zasobów chmury na masową skalę.

Po wdrożeniu w AWS, na przykład FortiGate VM NGFW działająca jako brama VPN, jest w stanie obsłużyć do 20 Gbps ruchu IPSecVPN w Internecie z łączami Direct Connect łączącymi centra danych i chmury oraz dziesiątki tysięcy sesji SSL-VPN i IPSec VPN połączonych z FortiClient’em lub innym klientem VPN. Elastyczność ta pomaga klientom spełnić ich potrzeby w zakresie zdalnego dostępu bez konieczności przeprojektowania sieci lub zasad bezpieczeństwa, a także zarządzania umowami SLA dla ruchu pomiędzy lokalizacjami. W przypadkach, gdy maszyna FortiGate-VM pracuje na mniejszej instancji obliczeniowej, klienci mogą skalować i uruchomić większe rozwiązanie w tych samych konfiguracjach, aby zwiększyć przepustowość przy minimalnym czasie przestoju. Mogą także zwiększyć wykorzystanie dowolnej aplikacji lub usługi w chmurze, zarówno w AWS, Azure, GCP lub Oracle Cloud w połączeniu z opartymi na FortiGate SSL-VPN lub IPSec VPN rozwiązaniach, aby uzyskać lepszą widoczność i kontrolę na tym, który typ użytkownika uzyskuje dostęp do różnych aplikacji.

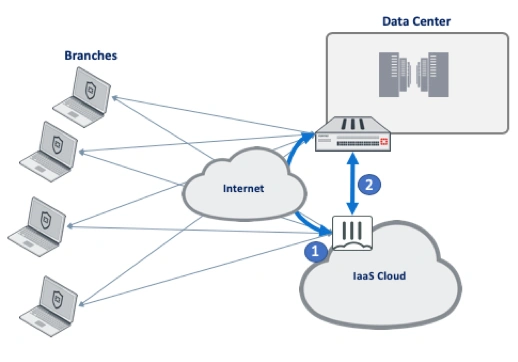

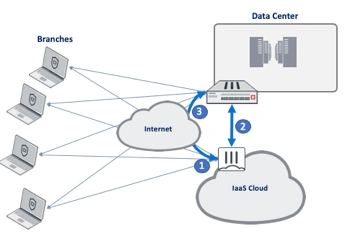

Dla takich klientów możliwa staje się wizualizacja i zabezpieczenie zwiększonego zapotrzebowania na ruch w dwóch obszarach:

- Ponieważ więcej użytkowników zdalnego dostępu będzie musiało mieć dostęp do większej liczby aplikacji umieszczonych w chmurze, więcej połączeń VPN będzie musiało zostać przerwanych zarówno na miejscu, jak i w chmurze (numer 1 na poniższym wykresie). W rezultacie wzrosną również wymagania dotyczące działań związanych z nawiązywaniem sesji SSL-VPN i IPSec z prędkością negocjacji klucza IKE v1/v2 i klucza SSL.

- Pojawi się również więcej ruchu VPN typu „site-to-site”, ponieważ więcej użytkowników uzyska dostęp do aplikacji, które są potencjalnie hostowane na miejscu i w chmurze (numer 2 na poniższym wykresie), co z kolei zwiększa natężenie ruchu w obrębie funkcji i modułów aplikacji. Podczas gdy ten wzorzec i wynikające z niego wymagania dotyczące wydajności szyfrowania i deszyfrowania szybko obciążałyby większość NGFW, rozwiązania FortiGate są gotowe do testów.

Zalety jednolitego podejścia do bezpieczeństwa w zakresie dostępu zdalnego

Oczywiście, takie zwiększone zapotrzebowanie na ruch powoduje większy nacisk na wydajność istniejącej infrastruktury, a jej funkcjonalność jest wykorzystywana do granic możliwości. W takiej sytuacji nadwyżka wydajności jest bardzo ceniona. Jednocześnie klienci, którzy wdrożyli najlepsze w swojej klasie rozwiązania Fortinet w zakresie bezpieczeństwa w centach danych, a także rozwiązania w zakresie bezpieczeństwa w chmurze publicznej, mogą cieszyć się elastycznością, jaką oferują te rozwiązania, zwłaszcza że są one w stanie funkcjonować jako jeden zintegrowany system bezpieczeństwa.

Oto niektóre najważniejsze kwestie, które należy uwzględnić w odpowiedzi na zwiększone wymagania dotyczące zdalnego dostępu:

Scale-Up vs Scale-Out. W przypadku dużych sieci VPN, zwłaszcza że VPN jest bardzo statyczną technologią komunikacyjną, nowe wyzwania pojawiają się, gdy są zaprojektowane jako skalowalne. Opcja wdrożenia rozwiązań opartych na technologii Scale-Up może znacznie przyśpieszyć zdolność organizacji do szybkiego reagowania na zapotrzebowanie, a także skalowania do bardzo dużych poziomów łączności użytkowników i szyfrowania ruchu. A to wszystko bez podejmowania wyjątkowo trudnych lub nawet niemożliwych do zrealizowania projektów inżynieryjnych.

Ponieważ FortiGate-VM jest w stanie pracować z prędkością 20 Gbps przy użyciu AWS C5n.9xlarge typów instancji, może obsługiwać tysiące zdalnych użytkowników, niezależnie od tego, czy używają FortiClient czy innego klienta VPN użytkownika końcowego, szukając bezpiecznego połączenia z koncentratorem usług bezpieczeństwa w chmurze, aby uzyskać dostęp do aplikacji znajdujących się w chmurze. Umożliwia im to również dostęp do aplikacji na miejscu przez najbliższy obszar chmury oraz do prywatnego centrum danych za pomocą łącza Direct Connect do AWS, co ostatecznie zapewnia stałą obsługę szybkiego transferu danych z chmury do centrów danych i na odwrót.

Szyfry i przynależność procesorów. Ponieważ obliczenia w chmurze są zwykle związane z procesorami ogólnego przeznaczenia, ich zdolność do obsługi wysoko wydajnych negacji kryptograficznych jest ograniczona. Wybór odpowiedniego szyfru dla danego zadania jest ważnym zadaniem, ponieważ ma realny wpływ na wydajność i skalę bezpieczeństwa rozwiązania łączności. Fortinet stwierdził, że w przypadku ustawień IKE Phase 2 najlepszą wydajność można osiągnąć przy użyciu szyfru chacha20poly1305. Co więcej, ponieważ szyfrowanie i odszyfrowywanie to operacje wymagające dużej mocy procesora, wykorzystanie instancji obliczeniowych z maksymalnie 32 rdzeniami umożliwia klientom korzystanie ze zwiększonej wydajności poprzez rozłożenie łączności w wielu tunelach VPN, z których każdy posiada własne, dedykowane zasoby obliczeniowe do operacji kryptograficznych.

Agregaty IPSec. Niektóre organizacje mogą potrzebować zabezpieczenia szybkich łączy, które wymagają wyższej wydajności niż te dostępne w jednym interfejsie sieciowym instancji obliczeniowej używanej przez FortiGate-VM. Użytkownicy FortiGate są w stanie agregować tunele w celu równomiernego rozłożenia ruchu na czterech różnych interfejsach wirtualnych w ramach jednego tunelu IPSec, aby osiągnąć wysoką przepustowość dla połączeń szyfrowanych typu „site-to-site”. Ta możliwość jest niezwykle ważna dla bezpiecznej komunikacji o dużej przepustowości między chmurami a centrami danych.

Włącz bezpieczną sieć SD-WAN. W celu uniknięcia niepożądanych skutków gwałtownego wzrostu ruchu w aplikacjach o kluczowym dla firmy znaczeniu zaleca się, aby organizacje izolowały ruch za pomocą bardzo wyraźnych umów SLA SD-WAN, które nie mogą sobie pozwolić na zakłócenia. Można to osiągnąć poprzez rozdzielenie ruchu przez różne tunele VPN (niezależnie od tego, czy jest on zagregowany czy nie). Zasady SD-WAN FortiGate-BM mogą być używane do przydzielania i rezerwowania przepustowości tuneli dla pewnych typów ruchu oraz dynamicznego przydzielania dodatkowych zasobów/tuneli dla ruchu na postawie zasad SD-WAN. Organizacje mogą następnie powiązać różne tunele z różnymi połączeniami fizycznymi i wyraźnie określić, który ruch jest preferowany do prowadzenia ruchu przez Internet (numer 3 na ilustracji powyżej), w porównaniu do połączenia bezpośredniego (numer 2 na ilustracji powyżej).

Wykorzystanie istniejących inwestycji

Uwzględnienie nowych lub zwiększonych wymagań dotyczący przepustowości w związku ze zwiększonym zapotrzebowaniem na aplikacje hostowane w chmurze oraz na usługi SaaS wydaje się dużym wyzwaniem. Dzięki wykorzystaniu innowacji i możliwości w ramach istniejących inwestycji technologicznych organizacje są w stanie często zaspokoić większość swoich wymagań bez ponoszenia dodatkowych kosztów ogólnych.

Organizacje, które zainwestowały w infrastrukturę bezpieczeństwa sieci Fortinet Security Favric, obejmującą niektóre lub wszystkie z następujących produktów: urządzenia FortiGate i maszyny wirtualne dla ogólnej infrastruktury bezpieczeństwa sieci, FortiManager/FortiAnalyzer dla pojedynczego panelu zarządzania oraz darmowe lub komercyjne wersje FortiClient do centralnie zarządzanej łączności VPN użytkownika końcowego, posiadają już wiele potrzebnych narzędzi. Umożliwiają one dostosowanie istniejących konfiguracji i środowisk w celu zaspokojenia pilnych i rosnących potrzeb, przy jednoczesnym spełnianiu krytycznych wymagań biznesowych i zapewnieniu organizacji cyklu życia, którego potrzebują, aby skutecznie i bezpiecznie wspierać zwiększoną społeczność pracowników zdalnych.