Bezpiecznie z open source

-

- Józef Muszyński,

-

- Joel Snyder,

- 05.11.2007

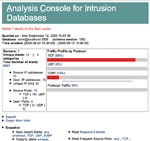

Konsola ACID (Analysis Console for Intrusion Databases) dla Snort.

Aby uzyskać poziom bliższy produktom komercyjnym, użytkownicy Nessus mogą zakupić Tenable Security Center. Jest to scentralizowane narzędzie zarządzania danymi uzyskiwanymi podczas procesu skanowania Nessus, które zapewnia funkcje raportowania, zarządzania zasobami i słabymi punktami, a także silnik kojarzący zdarzenia z IDS z wykrytymi podatnościami. Dzięki temu daje lepszy ogląd tego, co jest najważniejsze z punktu widzenia bezpieczeństwa. Zresztą większość komercyjnych produktów do zarządzania informacjami związanymi z bezpieczeństwem może przetwarzać i korelować dane skanowania Nessus.

Nessus jest aktywnym skanerem podatności, co oznacza, że sonduje systemy, aby wykryć usługi, systemy operacyjne i nieszczelności. Jednak w wielu organizacjach aktywne skanowanie jest nie do przyjęcia. Obiegowa opinia, że mogą one załamywać lub spowalniać system, kieruje rynek raczej w stronę skanerów pasywnych.

Co prawda pewne ograniczone typy pasywnego skanowania (takie jak "linie papilarne" systemów operacyjnych) są dostępne w społeczności open source, ale administratorzy sieci zainteresowani bardziej kompleksowym podejściem powinni raczej zwrócić uwagę na produkty komercyjne, dostarczane np. przez Sourcefire i Tenable.

Ograniczanie kosztów VPN

Tenable Security Center do zarządzania danymi uzyskiwanymi podczas procesu skanowania narzędziem Nessus - raport z audytu funkcji bezpieczeństwa.

Najlepszą alternatywą open source w tej dziedzinie jest OpenVPN - narzędzie SSL VPN, które może łatwo i szybko łączyć poprzez połączenia szerokopasmowe odległe oddziały firmy z centralą. W aspekcie technologicznym OpenVPN ma zalety przewyższające nawet niektóre komercyjne produkty VPN, oparte na efektywniejszych protokołach IPSec. Ponieważ większość dostawców usług szerokopasmowych używa translacji adresów (NAT), użytkownicy wykorzystujący niskokosztowe połączenia bez statycznych adresów IP odkryli, iż złożone protokoły IPSec nie zawsze pracują niezawodnie za pośrednictwem urządzeń NAT. Kapsułkowanie ruchu w pojedynczym połączeniu TCP jest dobrym sposobem obejścia problemu, a VPN oparte na SSL, takie jak OpenVPN, to zapewniają.

Z punktu widzenia kosztów OpenVPN jest jeszcze bardziej atrakcyjny. Jeżeli mamy zdalny serwer, na którym pracuje Windows, prawie wszystkie odmiany Uniksa lub Mac OS, to serwer ten może być użyty jako brama VPN do bezpiecznego połączenia z odległym ośrodkiem za pomocą OpenVPN. Ponieważ oprogramowanie to pracuje z serwerami już wdrożonymi w odległym ośrodku, to może być w łatwy sposób wkomponowane w istniejące sieci bez konieczności instalowania dodatkowego sprzętu.

OpenVPN nie jest oczywiście lekarstwem na wszystkie dolegliwości. Na połączeniach o dużej szybkości lepiej pracuje się poprzez IPSec, a w wielu środowiskach idea kierowania ruchu VPN do serwera nie zawsze jest do przyjęcia. Ponadto OpenVPN nie jest odpowiednie dla dużych, powiązanych wdrożeń VPN, ponieważ brakuje tu systemu zarządzania o odpowiedniej skali.

Tak jak w wielu narzędziach open source, interfejs zarządzania OpenVPN jest interfejsem wierszy komend. Jednak z powodu dużej popularności produktu i dobrze udokumentowanego API OpenVPN dostępna jest pewna liczba narzędzi GUI pomagających w konfigurowaniu i monitorowaniu tego systemu.

W konfiguracjach VPN oddziałów zamiejscowych połączonych przez szerokopasmowe połączenie z centralnym centrum danych OpenVPN pracuje dobrze i zapewnia mechanizmy wysokiej dostępność i skalowalności, które są zazwyczaj rzadko spotykane w produktach open source.

Open source i tak już wszechobecne

Graficzny interfejs firmy Untangle ułatwia zdalne administrowanie wirtualną siecią z wykorzystaniem OpenVPN.

W świecie bezpieczeństwa open source ma swoje duże sukcesy bardziej na poziomie komponentów niż w pełni wyposażonych produktów samodzielnych. Te dobrze przetestowane i akceptowane komponenty bezpieczeństwa są włączane do kompletnych produktów przez coraz liczniejszą rzeszę dostawców rozwiązań bezpieczeństwa. Skanery podatności i sieci Nmap i Nessus, system wykrywania wtargnięć Snort i filtr pakietów (zapora ogniowa) iptables często można znaleźć - czasami starannie zakamuflowane, czasami wyeksponowane - w najnowszych produktach bezpieczeństwa. Ponadto niektóre produkty bezpieczeństwa open source stały się komercyjnymi z decyzji ich zespołów projektowych: IDS Snort Sourcefire czy skaner podatności Tenable Nessus - to dobrze znane przykłady.