Bezpieczna sieć nie istnieje?

-

- Janusz Chustecki,

- 09.02.2015

Atak audio

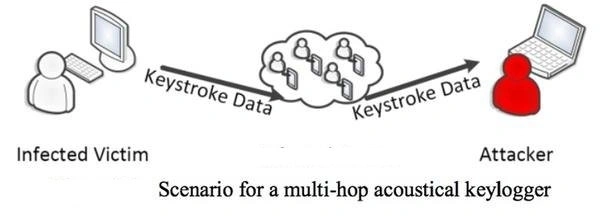

Podatność systemów informatycznych działających za „śluzą powietrzną” udowodnili też, zresztą nie po raz pierwszy, dwaj niemieccy informatycy – Michael Hanspach i Michael Goetz – zatrudnieni w Instytucie Fraunhofera. Wykorzystali do transmitowania danych specyficzne medium: dźwięk, a w swoim eksperymencie użyli standardowych głośników i mikrofonów, instalowanych w każdym laptopie. Zbudowali akustyczną sieć kratową złożoną z kilku laptopów, które wymieniały między sobą dane drogą bezprzewodową, zagnieżdżając je w falach dźwiękowych. Można powiedzieć, że laptopy „rozmawiały” ze sobą, a były to przy tym „rozmowy” niesłyszalne dla ludzkiego ucha, ponieważ głośniki emitowały fale dźwiękowe o specyficznej częstotliwości: ultradźwięki.

Niemcy udowodnili, że laptopy mogą wymieniać między sobą dane za pośrednictwem ultradźwięków (były to fale dźwiękowe o częstotliwości 20 tys. Hz). Laptopy mogły transmitować dane z szybkością 20 bitów na sekundę na odległość 20 metrów. Za przechwytywanie danych odpowiedzialny był specyficzny typ keyloggera, który automatycznie rejestrował znaki wciśnięte na klawiaturze, a następnie przetwarzał je na dźwięk.

Zobacz również:

- Czy Elon Musk reaktywuje usługę Vine?

- Palo Alto wzywa pilnie użytkowników jej zapór sieciowych, aby jak najszybciej zaktualizowali zarządzające nimi oprogramowanie

Jeśli chodzi o warstwę sieciową rozwiązania, to posłużono się zaprojektowanym ad-hoc protokołem, nadając mu roboczą nazwę GUWMANET (Gossiping in Underwater Mobile Ad-hoc Networks). Słowo underwater nie jest przypadkowe, ponieważ jest to protokół używany do transmitowania danych przez urządzenia znajdujące się pod wodą.

Należy oczywiście zawsze pamiętać o tym, że na komputerze znajdującym się w strefie chronionej trzeba wcześniej zainstalować malware wysyłający wykradzione dane drogą dźwiękową. Można to zrobić dołączając do takiego komputera (do jego portu USB) pamięć flash zainfekowaną szkodliwym oprogramowaniem.

Informatycy z Instytutu Fraunhofera wskazują, że najprostszą metodą zapobiegania przesyłania danych za pośrednictwem fal dźwiękowych jest wyłączenie w komputerze urządzeń obsługujących taką transmisję, a więc głośników i mikrofonów. Gdy nie jest to możliwe (na komputerze mogą być zainstalowane aplikacje audio, które korzystają na co dzień z tych urządzeń) należy zainstalować w systemie programy, które kontrolują urządzenia audio i badają w czasie rzeczywistym, czy nie są one wykorzystywane do transmitowania danych za pośrednictwem fal dźwiękowych.

Multi-hop Acoustical Keylogger

Metody obrony

Blokada łączności komputera czy sieci z internetem wydaje się oczywista, w końcu leży u podstaw air-gappingu. Trzeba jednak pamiętać, że prawdziwa „śluza powietrzna” to brak fizycznego połączenia komputera lub sieci lokalnej z internetem. Tymczasem w praktyce zdarza się, że w firmach rolę tej śluzy pełnią różnego rodzaju firewalle, a maszyny i sieci mogą się komunikować ze światem zewnętrznym. A to już nie zapewnia całkowitego bezpieczeństwa.

W komputerze, na którym przechowywane są szczególnie cenne zasoby, należy wyłączyć logicznie wszystkie zainstalowane porty USB oraz napędy optyczne. Daje to gwarancję, że żaden malware zagnieżdżony w zewnętrznej pamięci flash ani na dysku CD/DVD nie przedostanie się komputera nawet wtedy, gdy ktoś spróbuje dołączyć taki nośnik danych do komputera.

Inny sposób na poprawę bezpieczeństwa zasobów wydzielonych to instalacja sprzętu chroniącego przed podsłuchem elektronicznym, tj. przechwytywaniem promieniowania elektromagnetycznego wytwarzanego przez sprzęt komputerowy. Może to być profesjonalne rozwiązanie klasy TEMPEST (Transient ElectroMagnetic Pulse Emanation Standard). System taki blokuje fale elektromagnetyczne, uniemożliwiając tym samym hakerom odczytywanie znajdujących się w nich danych. Sprzęt tego typu zaliczony jest do urządzeń specjalnego przeznaczenia, dlatego może być stosowany tylko przez określone podmioty i aby go kupić, trzeba posiadać zezwolenie wydawane przez Ministerstwo Gospodarki.

Można też pomyśleć o zastosowaniu technologii wirtualnych desktopów (VDI). Przetwarzanie danych ma wtedy miejsce w centrum danych (a nie lokalnie na fizycznym desktopie), które jest z reguły chronione przed włamaniami przez profesjonalne, trudne do złamania systemy bezpieczeństwa.