Bezpieczeństwo sieci hakerzy bardziej "komercyjni"

-

- Józef Muszyński,

- 07.06.2006

UTM zdobywają popularność

Przechwytując i badając pakiety na bramie zapora/VPN, można również analizować je pod kątem zagrożeń, takich jak infekcje wirusowe, spyware czy nieautoryzowany ruch internetowy.

Dostawcy rozwiązań VPN dodają więc coraz więcej funkcji do urządzeń zapora/VPN, przekształcając je w nową kategorię, określaną coraz powszechniej skrótem UTM (Unified Threat Management).

IDC opracował prognozę na najbliższe lata, analizując rynek tych nowych rozwiązań i porównując z przewidywaną sprzedażą urządzeń zapora/VPN. Wynika z niej, że sprzedaż tych ostatnich zbliża się do punktu szczytowego i zacznie powoli spadać. Sprzedaż UTM natomiast będzie rosnąć równomiernie do 2008 r., osiągając wartość 1,98 mld USD, co jest liczbą większą o 180 mln od prognozowanej maksymalnej sprzedaży urządzeń zapora/VPN.

Ta tendencja nie świadczy oczywiście o zaniku VPN czy zapór ogniowych. Pozostaną one kluczowym elementem urządzeń UTM. Według badań IDC, łączna sprzedaż urządzeń typu firewall/VPN i UTM ma rosnąć równomiernie do 2008 r. na poziomie 16% rocznie.

Jest to jednak punkt zwrotny w postrzeganiu ochrony obwodowej. Do tej pory dokładało się zazwyczaj wyposażenie ochronne na granicy sieci: zapory, oprogramowanie antywirusowe, filtrowanie URL, oprogramowanie ochrony punktów końcowych i antyspyware. Taki zestaw staje się trudny do zarządzania i utrzymania.

W miarę jak rozwiązania UTM stają się coraz tańsze, będą oferować możliwość zapewnienia ochrony mniejszym organizacjom, przy prostszym zarządzaniu. Nawet jeżeli dzisiejsze urządzenia typu zapora ogniowa/VPN mają przed sobą jeszcze długie życie, to coraz częściej wykorzystywane będą urządzenia bardziej wszechstronne.

Prognozy dla rynku rozwiązań kontroli dostępu

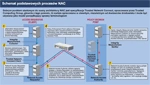

Schemat podstawowych procesów NAC

NAC pozwala ocenić poziom bezpieczeństwa systemu lub użytkownika podczas podłączania do sieci, umożliwia monitorowanie bezpieczeństwa już podłączonych systemów oraz pozwala wdrożyć reguły dostępu do sieci i naprawy systemu na podstawie rodzajów zagrożeń i tożsamości użytkownika.

W większości rozwiązań NAC wyróżnia się trzy główne komponenty: kliencki, egzekwowania reguł i wspierający.

Według prognoz firmy Infonetics Research, obroty na rynku rozwiązań egzekwujących NAC mają wzrosnąć w latach 2006-2008 o 1100% - z 323 mln do 3,9 mld USD. Raport Infonetics skupia się na rynku komponentów egzekwujących, obejmującym: NAC zintegrowane w urządzeniach, niezależne urządzenia egzekwujące NAC i SSL VPN z mechanizmami egzekwującymi NAC.

Według raportu, na rynku dominują trzej główni gracze: Cisco, Microsoft i Trusted Computing Group. Dwie pierwsze firmy promują własne rozwiązania, a Trusted Computing Group jest niezależnym konsorcjum pracującym nad standardem NAC.

Infonetics przewiduje, że segment urządzeń egzekwujących NAC ma znacznie przyspieszyć w roku 2006, osiągając przyrost rzędu 3000% w latach 2005-2008. Sprzedaż rozwiązań NAC zintegrowanych w urządzeniach sieciowych ma wzrosnąć dziesięciokrotnie w latach 2005-2008, a SSL VPN z egzekwowaniem NAC o 798%. Najbardziej rozpowszechnionym typem urządzenia sieciowego z egzekwowaniem NAC będzie przełącznik Ethernet obsługujący 802.1x.

Raport podaje również, że rozwiązanie Cisco Network Admission Control (NAC) jest najlepiej rozpoznawalną marką na rynku, na drugim miejscu plasuje się NAP (Network Access Protocol) Microsoftu, a następnie TNC (Trusted Network Connection) Trusted Computing Group.

Wśród firm deklarujących posiadanie strategii NAC jest Juniper Networks. Strategia ta jest ściśle zależna zarówno od uwierzytelniania, jak i szczegółowej kontroli dostępu na zaporach ogniowych. Każde połączenie przechodzące przez zaporę ogniową może być szyfrowane i łączone z polityką kontroli dostępu opartą na tożsamości użytkownika.

Również firma McAfee proponuje strategię NAC, której centralnym elementem jest McAfee Policy Enforcer, zapewniający kontrolowany dostęp do sieci korporacyjnej dla pracowników, partnerów i klientów firmy, a chroniący przed szkodliwym oprogramowaniem i nieautoryzowaną zmianą konfiguracji.

Zmiany oczekiwań w zakresie urządzeń wielofunkcyjnych, które widoczne były w ciągu ostatnich miesięcy, zależą w dużej mierze od rozmiaru przedsiębiorstw. Małe firmy coraz częściej szukają rozwiązań prostych we wdrażaniu i łatwych w zarządzaniu - nawet jeśli odbywa się to kosztem elastyczności. Średnie i większe przedsiębiorstwa, budując systemy ochronne, sięgają po produkty specjalizowane w określonym zakresie funkcjonalnym. Następnie, wykorzystując platformy wieloaplikacyjne, dokonują konsolidacji już wykorzystywanych produktów z nowymi funkcjami, uzyskując zamierzony cel przy znakomitej skalowalności i odporności na awarie. Przy tym sprzedaż produktów klasy UTM (zawierających cechy VPN) nie wpłynęła w żaden sposób na sprzedaż specjalizowanych rozwiązań VPN, a raczej doszło do procesu odwrotnego - wzbogacania funkcjonalności produktów VPN o kolejne aspekty i warstwy ochrony.

Ustabilizowała się pozycja rozwiązań IPS stosowanych w sieciach wewnętrznych do ochrony przed nadużyciami oraz atakami, które obecnie sprowadzają się głównie do warstwy sieci. Interesujący jest znaczący wzrost popularności platform SSL VPN, których upowszechnienie jeszcze rok temu Gartner oceniał na 5-10 lat. Wygoda i efektywność tych metod dostępu jest pożądaną alternatywą dla technologii opartych na klasycznym IPSec.

Rozpoznawanie anomalii - nowe rozwiązania IPS

Na rynku pojawia się coraz więcej rozwiązań ochronnych wykorzystujących udoskonalone technologie wykrywania anomalii w sieci. Przykładem jest Proventia Network ADS firmy Internet Security Systems (ISS).

Zawarte w Proventia Network ADS mechanizmy wykrywają niepoprawny ruch, zagrożenia bezpieczeństwa oraz nietypowe zachowania, jak anormalne obciążenie sieci i naruszenie polityki bezpieczeństwa. Rozpoznają i wymuszają poprawne relacje pomiędzy użytkownikami, komputerami i aplikacjami.

Także Symantec proponuje rozwiązanie zapobiegające włamaniom na podstawie analizy zachowań, przeznaczone do wielowarstwowej ochrony serwerów i komputerów klienckich, działających pod kontrolą systemów Windows, Unix i Linux. Symantec Critical System Protection 5.0 jest wyposażony w mechanizm zapobiegania włamaniom na podstawie analizy zachowań i zapewnia ochronę przed atakami "godziny zero".

Ochrona systemów pocztowych

Poczta elektroniczna to aplikacja coraz powszechniej wykorzystywana w procesach biznesowych przedsiębiorstw. Jednocześnie jest to również medium przenoszące różnego rodzaju szkodliwe oprogramowanie. Systemy pocztowe muszą bronić się przed tego rodzaju zagrożeniami.

Spam nadal jest zjawiskiem bardzo dokuczliwym, a jednym ze sposobów walki z tym zjawiskiem są bramy zarządzające ruchem przenoszącym spam, ograniczające zakres pasma sieci, jaki ruch ten może wykorzystać.

Bramy wykorzystują technikę kształtowania ruchu na poziomie protokołu TCP, utrudniając spamerom wprowadzanie poczty do sieci. Nie są to filtry sprawdzające każdą wiadomość pocztową oddzielnie - ich zadaniem jest dławienie ruchu przenoszącego spam. Można je łączyć z dowolnym filtrem antyspamowym.