Bezpieczeństwo poczty elektronicznej

-

- Tomek Janoś,

- 15.12.2008

Wybór zabezpieczeń

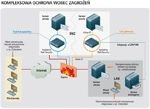

Kompleksowa ochrona wobec zagrożeń

Dostawcy różnią się w sposobach klasyfikacji spamu. Niektórzy zatrzymują wiadomości marketingowe i wiele innych typów masowej poczty, pozostawiając użytkownikowi decyzję o wpisaniu nadawców takiej poczty na białą listę.

Niemal wszystkie silniki antywirusowe stosowane do ochrony poczty łączą technikę stale uaktualnianych sygnatur z metodami heurystycznymi, które pomagają zidentyfikować niebezpieczne załączniki nieobecne w bazie sygnatur. Techniki antyspamowe obejmują: filtrowanie na podstawie reputacji nadawcy (z wykorzystaniem bazy danych dostawcy zawierającej adresy IP kojarzone z wysyłaniem spamu), pewne rozwiązania na poziomie TCP/IP (m.in. wymaganie potwierdzenia wiadomości), heurystykę w wielu odmianach i dużo innych specjalistycznych metod, takich jak wykrywanie spamu obrazkowego metodami OCR. Filtrowanie i techniki spamerskie wciąż ewoluują w ramach trwającej wojny pomiędzy dostawcami środków antyspamowych i spamerami, którzy desperacko starają się prześliznąć przez filtry.

Opcja ochrony informacji

Dla organizacji poszukujących dodatkowej ochrony informacji przesyłanej pocztą elektroniczną dostępne są dwa rodzaje szyfrowania, które mogą pomóc w zabezpieczaniu przesyłania poczty między ośrodkami w korporacji lub użytkownikami: TLS (Transport Layer Security) oraz szyfrowanie poszczególnych wiadomości.

TLS jest szyfrowaniem "międzydomenowym" - od serwera do serwera. Wymaga uprzedniego ustawienia połączenia szyfrowanego, i dopiero wtedy każda wiadomość przesyłana pomiędzy tymi serwerami zostanie zaszyfrowana. Szyfrowanie indywidualnych wiadomości wykorzystuje PGP lub inne algorytmy, szyfrując każdą wiadomość osobno. Odbiorca musi dysponować odpowiednim kluczem do deszyfrowania informacji. Ten sposób nie wymaga wcześniejszego ustawiania, ale użytkownicy otrzymujący zaszyfrowaną wiadomość mogą nie mieć możliwości jej odszyfrowania bez pomocy administratora. Oprócz TLS niektóre rozwiązania zapewniają także szyfrowanie oparte na regułach polityki, używające oddzielnego silnika szyfrowania.

Jeżeli konieczna jest kontrola wiadomości przychodzących i wychodzących pod kątem wycieku informacji lub naruszenia poufności informacji, to niektórzy dostawcy ułatwiają to przez zapewnienie graficznego interfejsu dla takich mechanizmów, zamiast ręcznego wpisywania odpowiedniej składni do list specyfikujących, jakie słowa lub frazy będą poszukiwane w informacjach. Zapewnia się też monitorowanie wiadomości nadchodzących i wychodzących oraz blokowanie ich na podstawie specyficznych słów lub fraz czy wzorców. I chociaż nie zawsze dostarczane są same listy takich słów (fraz), to umożliwiają ich tworzenie lub importowanie w kilku kategoriach (np. własność intelektualna, naruszanie poufności, naruszanie reguł prawnych, numery kart kredytowych itp.). Jeśli produkt nie zawiera takiej listy, można ją znaleźć w internecie.

Rozwiązania mają też udogodnienia składowania, często kompatybilne ze znanymi produktami do zautomatyzowanego składowania poczty - od minimalnej zdolności zachowania pliku konfiguracyjnego po kompletne składowanie całej pamięci poczty. Gdy istnieje potrzeba poddania kwarantannie wiadomości w urządzeniu, można wybrać rozwiązanie realizujące taką kwarantannę oddzielnie. Zarządzanie zawartością może skanować pliki skompresowane lub wykrywać załączniki szyfrowane i blokować je lub usuwać.

Obok antywirusa i antyspamu - kluczowych narzędzi do zabezpieczania poczty elektronicznej - dostępnych jest jeszcze kilka innych mechanizmów, których zastosowanie należy wziąć pod uwagę. Są to:

- Reguły polityki (ustanawiane w odniesieniu do użytkownika, grupy użytkowników lub całego ośrodka) kontrolujące, co użytkownik może wysyłać i do kogo; określające, czy białe listy mogą być modyfikowane przez użytkowników czy przez administratora, a także, jakie typy załączników są dopuszczane w poczcie wychodzącej i przychodzącej itp.

- Obsługa wielu domen lub serwerów pocztowych.

- Antywirus przystosowany do wychwytywania wirusów, dla których nie istnieją jeszcze sygnatury. Zatrzymuje zazwyczaj wiadomości, które mają charakterystyki wirusowe - takie jak wykonywalne załączniki lub podejrzane pochodzenie, a następnie przeglądają je po 24 lub 48 godzinach, jeżeli w tym czasie pojawi się sygnatura.

- Mechanizmy bezpiecznego zarządzania zawartością, które sprawdzają wiadomości wychodzące pod kątem specyficznych fraz, typów plików czy specyficznych nazw plików, a następnie rejestrują je lub poddają kwarantannie.

- Synchronizacja LDAP/Active Directory.

- Ochrona przed atakami DoS.

- Ochrona przed żniwami adresowymi.

- Weryfikacja adresów w celu blokowania wiadomości wysyłanych do nieistniejących użytkowników.