Bezpieczeństwo ośrodka webowego

-

- Józef Muszyński,

- 01.06.2002

Obrona serwerów webowych

Ochrona intergalności danych metodą podpisów cyfrowych

Wyjścia kontrolowane

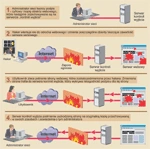

Technologia Exit Control skupia się na skutkach włamania, a nie na tym, jak haker dostał się do ośrodka webowego i jakie zmiany tam poczynił. Głównym celem jest zapobieganie skutkom zewnętrznym włamania, widocznym z pozycji użytkowników ośrodka webowego. W rozwiązaniach takich pomiędzy serwerem webowym a ruterem lub zaporą ogniową, łączącą serwer webowy z Internetem, umieszczany jest specjalny serwer "kontroli wyjścia". Kontroluje on każdy fragment zawartości wychodzący z serwera webowego oraz proces umieszczania zawartości na serwerze - kiedy dostawca tej zawartości publikuje nowy lub zmieniony obiekt, serwer kontroli wyjścia zapamiętuje cyfrową kopię i cyfrowy podpis tego obiektu.

W procesie pobierania zawartości tworzone są podpisy cyfrowe pobieranych obiektów strony i następnie są porównywane z podpisami przechowywanymi na serwerze kontroli wyjścia: jeżeli nie są zgodne, to obiekt jest podmieniany - serwer kontroli wyjścia podstawia swoją kopię obiektu, z jednoczesnym powiadomieniem administratora.

Innym rozwiązaniem jest monitorowanie wszystkich zmian w plikach oraz tego, czy generowane są one wewnątrz czy z zewnątrz danej organizacji, a także raportowanie zmian naruszających zdefiniowane reguły polityki wprowadzania uaktualnień zawartości. Taki program jest instalowany bezpośrednio na chronionych serwerach.

Pułapki i przynęty

Pułapki są projektowane w celu zwabienia intruza do sieci i skierowania go w "ślepy zaułek". Są to różnego rodzaju urządzenia-przynęty, które mogą odwrócić kierunek ataku od systemów produkcyjnych i umożliwić administratorowi przeanalizowanie tego, co wydarzyło się w sieci.

Pułapka może być zakładana obok serwerów danych - jeżeli ma być stosowana do "zwabiania" ataków wewnętrznych - lub też umieszczana poza zaporą ogniową w strefie zdemilitaryzowanej (DMZ) - jeżeli ma być używana przeciw zagrożeniom zewnętrznym. Serwer-pułapka powinien być tak zaaranżowany, aby sprawiał wrażenie serwera plików, który zawiera istotne informacje, np. z zakresu planów biznesowych. Skuteczność takich pułapek zależy od wielu czynników, takich jak przyjęty schemat nazewnictwa, rozmieszczenie plików i przyjęte reguły ochrony. Na przykład: pozorowana obrona jest dużo bardziej efektywna, gdy stosowana jest w "dawkach" równych lub większych, niż to ma miejsce w systemach produkcyjnych. Atrakcyjną dla atakującego może być też pułapka tak skonfigurowana, aby wyglądała na bardziej "nieszczelną" niż inne serwery. Z chwilą, gdy atakujący dostanie się do serwera-przynęty, administrator odpowiedzialny za ochronę rejestruje działania i poznaje zamiary intruza.

Urządzenia separujące (air gap)

Ochrona sieci metodą urządzeń separujących

Mogą to być urządzenia nieprogramowalne, które przełączają pulę pamięci pomiędzy dwoma komputerami-hostami, tworząc w ten sposób "śluzę powietrzną" pomiędzy Internetem a systemami wewnętrznymi organizacji. Urządzenie może być zastosowane na styku pomiędzy usługą zewnętrzną wykorzystującą aplikacje e-commerce, a wewnętrzną bazą danych, udostępnianą użytkownikom zewnętrznym. System składa się z urządzenia podłączonego do dwóch hostów - zewnętrznego i wewnętrznego. Host wewnętrzny podłączony jest do wewnętrznej sieci organizacji, a host zewnętrzny umiejscowiony jest w strefie zdemilitaryzowanej - przed zaporą ogniową.

Wszystkie URL stron webowych są kierowane do imitowanej lokalizacji na hoście zewnętrznym. Strony te w rzeczywistości nie rezydują jednak na tym hoście. Host zewnętrzny rozpakowuje nagłówki protokołów, wyciąga z nich jedynie zawartość ruchu SSL i przekazuje go do urządzenia. Urządzenie transportuje zaszyfrowane dane do hosta wewnętrznego, używając przełączalnego e-dysku (symulowanego w pamięci). Host wewnętrzny deszyfruje ruch SSL, uwierzytelnia użytkownika i filtruje zawartość URL. Następnie przekazuje zlecenie URL do serwera webowego organizacji, rezydującego w sieci wewnętrznej.