Bezpieczeństwo: nowe technologie - stare zagrożenia

-

- Józef Muszyński,

- 10.03.2011

Rozciągnięta linia obrony

W roku 2011 można spodziewać się wzrostu nakładów na takie obszary technologiczne, jak bezpieczeństwo mobilne, szyfrowanie, tworzenie kopii zapasowych oraz archiwizacja - pozwalają one efektywniej chronić informacje.

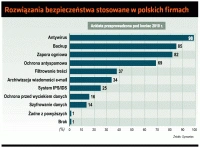

Rozwiązania bezpieczeństwa stosowane w polskich firmach

Zamiast więc tworzyć jedną czy dwie nieszczelne granice, bardziej celowe stanie się tworzenie precyzyjnych, izolowanych domen bezpieczeństwa. Jeżeli stacje robocze nie muszą komunikować się z innymi, to nie należy im tego umożliwiać; większość serwerów również nie musi się komunikować i też nie należy do tego dopuszczać, a także większość administratorów niekoniecznie musi mieć połączenia z każdym serwerem itp.

Brak wyraźnych granic sieci wymusza koncentrację na ochronie informacji. Dlatego rozwiązania zabezpieczające informacje będą coraz bardziej wspierały tradycyjne systemy, oparte na analizie sygnatur, algorytmach heurystycznych oraz algorytmach analizy zachowań. Odpowiedzialni za ochronę systemów będą potrzebowali narzędzi, które umożliwią dokładne obserwowanie ruchu sieciowego, na przykład aplikacji webowych, aby ustanowić odpowiednie reguły polityki zabezpieczeń i systemy kontroli.

miniquiz - pytania

1. Jakie jest największe zagrożenie dla bezpieczeństwa w większości środowisk IT?

2. Jaka jest bezpieczna długość hasła?

3. Jaki jest bezpieczny sposób wprowadzania haseł na niezaufanym komputerze?

4. Jakiego typu narzędzia są najlepsze w przechwytywaniu wcześniej zidentyfikowanych włamań, malware czy działań napastników wewnętrznych?

5. Jakie działania związane z bezpieczeństwem sieci należy podjąć po wykryciu zbyt wielu niezarządzanych urządzeń podłączających się do sieci?

Odpowiedzi na następnej stronie

W świecie, gdzie funkcjonuje więcej programów złośliwych niż legalnych, szczególnego znaczenia nabiera kontrola aplikacji, znana także jako metoda "białych list". Skanery antymalware realizują w istocie postulat "czarnej listy", decydując, czego nie można sprowadzać. Kontrola aplikacji to coś odwrotnego: pozwala administratorowi na określanie, które programy powinny być dozwolone do uruchamiania, oraz blokowanie pozostałych. Starannie wdrożona metoda białej listy może istotnie zmniejszyć ryzyko sprowadzenia malware.

W 2011 r. przewiduje się także wzrost zainteresowania analizą logów i monitorowaniem ruchu. Głównym narzędziem do wykrywania złośliwych działań pozostaje skromny plik logu. Dzienniki zdarzeń i zawartość, którą gromadzą, często zawierają symptomy ataków. Jednak w wielu sieciach logi nie zawsze są włączane i analizowane. Większość administratorów często zapomina o regularnym ich przeglądaniu i analizowaniu zawartości. Rejestrowanie zdarzeń włącza się zazwyczaj jedynie na serwerach, chociaż większość włamań z kodów złośliwych zdarza się na stacjach roboczych. Według danych firmy Verizon, 86% zdarzeń prowadzących do naruszeń danych odnotowano w logach.