Bezpieczeństwo informacji w administracji publicznej w Polsce

-

- Computerworld,

- 03.06.2008

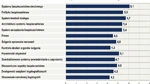

Odsetek pracowników po szkoleniu nt. bezpieczeństwa informacji

Jednocześnie tylko w 15% zbadanych instytucji istnieją wydzielone jednostki organizacyjne odpowiedzialne za bezpieczeństwo IT. Funkcjonują one znacznie częściej w administracji rządowej - aż połowa z badanych instytucji z tej grupy deklaruje posiadanie takiej jednostki.

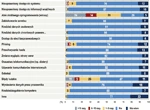

Ocena skuteczności zabezpieczeń

Najczęściej stosowaną metodą oceny skuteczności zabezpieczeń wykorzystywanych w danej instytucji jest audyt własny (przeprowadza go ponad 60% zbadanych instytucji), co odzwierciedla optymistyczną wiarę wielu instytucji, że z incydentami naruszeń bezpieczeństwa można sobie radzić samemu. Nieco mniej rozpowszechnione są testy penetracji i analiza logów wejść na stronę WWW oraz raportów serwera poczty. Badane instytucje opierają się w tym zakresie prawie wyłącznie na sobie, jedynie 11% podlega audytowi zewnętrznemu, a osiem jednostek (5%) zawarło umowę z zewnętrzną firmą zajmującą się zarządzaniem bezpieczeństwem sieci i wykrywaniem podatności w czasie rzeczywistym. W zbadanych jednostkach administracji rządowej stosuje się jednocześnie właściwie wszystkie wymienione metody, które nie odwołują się do pomocy zewnętrznych firm lub instytucji. Żaden z badanych organów administracji rządowej nie przeprowadzał audytu zewnętrznego i nie korzystał z pomocy wyspecjalizowanych firm. W ramach administracji samorządowej sytuacja jest bardziej zróżnicowana.

Naruszenia bezpieczeństwa w ostatnich 12 miesiącach

Wdrożone procedury

Procedura regulująca analizę logów firewalla została ustalona w co drugiej ze zbadanych instytucji. Przy tym dwie trzecie z nich deklarują, że prowadzą analizę w czasie rzeczywistym (ale tylko jedna instytucja administracji rządowej), a pozostałe okresowo, zwykle raz na dzień lub raz na tydzień.

Wszystkie instytucje - oprócz dwóch (są to jednostki na poziomie gminnym) - sądzą, że biblioteki wirusów są przez nie na bieżąco aktualizowane.

Działania wobec naruszeń bezpieczeństwa (odsetek instytucji, w których były odnotowane naruszenia)

Niemal wszystkie opisane procedury stosowane są wyraźnie częściej wśród instytucji posiadających wydzieloną jednostkę do spraw bezpieczeństwa teleinformatycznego. Jeśli chodzi o zastosowanie centralnych systemów bezpieczeństwa komputerów i istnienie polityki bezpieczeństwa danych na komputerach przenośnych, to odsetek instytucji je stosujących jest w tej grupie prawie dwa razy wyższy. Wyraźnie częściej występują też w tej grupie instytucje, w których wdrożono instrukcję dotyczącą używania haseł. Wyjątkiem jest kwestia bieżącego aktualizowania baz wirusów - tu odsetek instytucji deklarujących tego typu działanie jest nieco niższy wśród tych, które posiadają wydzieloną jednostkę.

Prawie 80% ze zbadanych instytucji deklaruje, że została w nich wdrożona instrukcja dotycząca stosowania haseł. Występowanie takiej instrukcji jest wyraźnie powiązane z opinią, że użytkownicy stosują w sieci bezpieczne hasła. Warto jednak zaznaczyć, że w 8% spośród instytucji, w których instrukcja została wdrożona, nie przełożyła się ona na stosowanie przez użytkowników bezpiecznych haseł, a w kolejnych 5% wykorzystanie haseł nie jest monitorowane. Ogólnie, w przypadku ponad połowy instytucji respondenci ocenili, że wszyscy użytkownicy stosują bezpieczne hasła, a w dalszych 23%, że większość użytkowników, choć nie wszyscy. W 7% instytucji stosowane hasła nie były monitorowane (tylko administracja samorządowa).

Ocena rangi zagadnień związanych z zapewnieniem bezpieczeństwa informacji

System tworzenia kopii zapasowych został wdrożony w 90% badanych instytucji. Najczęściej jest to system centralnego archiwizowania obejmujący dane wrażliwe, a nieco rzadziej centralny system obejmujący wszystkie dane. W ramach administracji samorządowej stosuje się również, zamiast wymienionych rozwiązań, tworzenie kopii zapasowych dla poszczególnych komputerów.

Wszystkie badane instytucje, w których istnieje wydzielona jednostka do spraw bezpieczeństwa teleinformatycznego zadeklarowały, że wdrożyły system tworzenia kopii zapasowych. Ponadto, w 90% z nich był to system centralny. Centralny system archiwizacji wszystkich danych występował wśród nich dwukrotnie częściej niż wśród instytucji nie posiadających wydzielonej jednostki.

Szkolenie pracowników

W prawie jednej trzeciej ze zbadanych instytucji nie przeprowadzono szkoleń z zakresu bezpieczeństwa informacji. Wszyscy pracownicy przeszli tego typu szkolenie tylko w co piątej instytucji. Porównanie jednostek administracji rządowej i samorządowej wypada wyraźnie na korzyść tych drugich. Tylko w jednej z przebadanych instytucji administracji rządowej odsetek pracowników, którzy przeszli szkolenie nt. bezpieczeństwa informacji, przekraczał 40%. Warto zwrócić uwagę, że zaznacza się dychotomizacja rozkładu analizowanej zmiennej - jeśli już szkolenia są prowadzone, to szybko obejmują właściwie wszystkich pracowników.

Ocena powodów niepowiadamiania organów ścigania