Bezpieczeństwo fizyczne centrum danych

-

- Sylwester Igras,

- 08.09.2014

Zabezpieczenia infrastruktury teleinformatycznej przed niepowołanym dostępem

Kontrola dostępu może być realizowana w różny sposób w tym tradycyjny np. poprzez stosowanie typowych zamków drzwiowych. Główną zaletą tego rozwiązania jest niski koszt, lecz występują niedogodności związane z prowadzeniem ewidencji wydań i istnieje duże ryzyko podrobienia kluczy. Aby uzyskać pożądany poziom bezpieczeństwa, powinno stosować się zamki atestowane, tak aby utrudnić podrobienie kluczy.

Rozwiązania elektroniczne mają znaczną przewagę nad tradycyjnymi, gdyż pozwalają na łatwe gromadzenie danych o wszystkich próbach autoryzacji, co może być wykorzystane przy późniejszym audycie. Zgromadzone w ten sposób dane pozwalają również na łatwą kontrolę czasu pracy pracowników. W celu analizy mającej na celu ciągłą poprawę bezpieczeństwa warto jest zapisywać informacje o udanych jak i również nieudanych przypadkach naruszenia dostępu.

Zobacz również:

Do identyfikacji uprawnień dostępu do określonych pomieszczeń wykorzystuje się karty magnetyczne lub czytniki biometryczne. Obecnie w najbardziej zaawansowanych systemach zarządzania dostępem na poziomie fizycznym stosuje się skanery biometryczne, które sprawdzają fizyczne cechy osoby i dokonują jej porównania z wzorcami zarejestrowanymi w bazie danych. Najczęściej stosowane jest skanowanie takich cech jak: linie papilarne, geometria dłoni lub twarzy, identyfikacja głosu, tęczówka bądź źrenica oka. Metody biometryczne charakteryzują się dość wysoką precyzją, czego dowodem jest niski wskaźnik błędnych akceptacji FAR (ang. False Acceptance Rate) na poziomie 0,00008% oraz błędnych odrzuceń FRR (ang. False Rejection Rate) na poziomie 0,01 %. Decydując się na rozwiązania biometryczne warto sprawdzić, czy oferowane systemy są odporne na ewentualne fałszerstwa i prawidłowo odczytują określone cechy biometryczne, gdyż często okazuje się, że pomiędzy produktami renomowanych producentów a tych pozostałych są znaczące różnice.

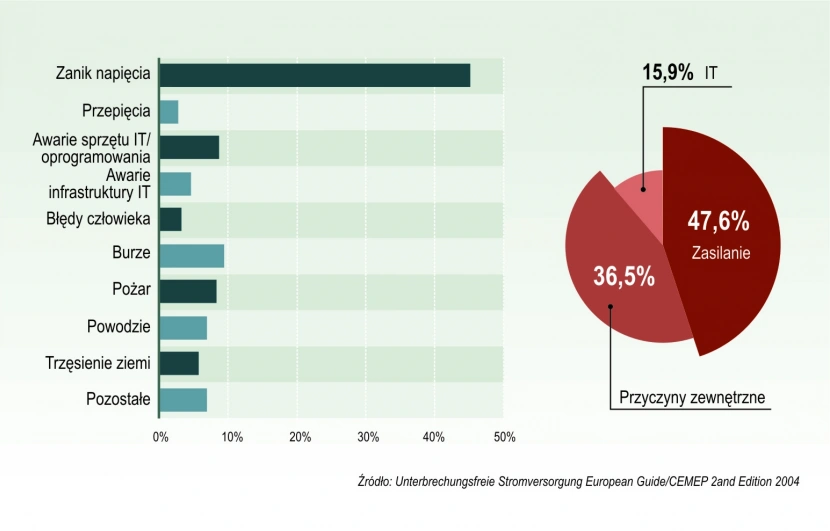

Główne przyczyny utraty danych w systemach IT

Równie wysoki poziom bezpieczeństwa oraz możliwość gromadzenia danych zapewniają również systemy oparte na czytnikach kart magnetycznych czy chipowych, które są obecnie najpowszechniej stosowane. Podstawową wadą takich systemów jest jednak fakt, iż nie ma pełnej gwarancji, iż z karty nie korzysta osoba nieuprawniona. Warto się zastanowić czy w przypadku sytemu kontroli opartego na kartach – pracownicy, którzy przebywają np. na urlopach powinna być czasowa dezaktywowana tak, aby zminimalizować ryzyko nieuprawnionego dostępu.

We wszystkich wymienionych sposobach kontroli dostępu bezpieczeństwo zwiększa zastosowanie sytemu podwójnych drzwi ograniczając możliwość jednoczesnego przejścia przez kilka osób do stref w grupie. Należy również pamiętać o zabezpieczeniu kanałów wentylacyjnych, czy przestrzeni pod sufitami podwieszanymi tak, aby uniemożliwić przemieszczanie się nimi.

Kontrola dostępu na poziomie pojedynczej szaf

Najbardziej wewnętrzną warstwę ochronną znajdującą się w pomieszczeniu Centrum Przetwarzania Danych, stanowią najczęściej szafy. Jako zabezpieczenie szaf przed niepowołanym dostępem do urządzeń o znaczeniu krytycznym stosuje się tradycyjne zamki. Korzystanie z zamków w szafach w znacznym stopniu zmniejszają ryzyko wystąpienia wypadku, sabotażu lub nieuprawnionej instalacji dodatkowych urządzeń, które mogą być przyczyną zagrożenia poborem prądu czy wzrostu temperatury w szafie, co w konsekwencji może być przyczyną przestoju systemu teleinformatycznego.

Szczególnie wygodne w obsłudze są zamki w szafach, które można zdalnie konfigurować, aby umożliwiać dostęp tylko w sytuacji, gdy jest taka potrzeba tj. określonym osobom w wyznaczonym czasie. Takie dynamiczne zarządzanie dostępem do szaf przez administratora, wydatnie ogranicza ryzyko pomyłki podczas prac serwisowo-obsługowych, a jak pokazuje praktyka ponad połowa awarii wynika z błędów ludzi. Zamki w szafach powinny być tak skonfigurowane, aby gwarantować, iż dostęp do serwerów będzie miała tylko obsługa serwerów, a dostęp do urządzeń zasilających będzie miał tylko serwis i obsługa urządzeń elektrycznych itd. Sytuacja, w której każda osoba mająca dostęp do pomieszczenia serwerowni będzie miała dostęp do wszystkich szaf stanowi, bowiem zwiększenie ryzyka ewentualnej pomyłki.

Monitoring wideo

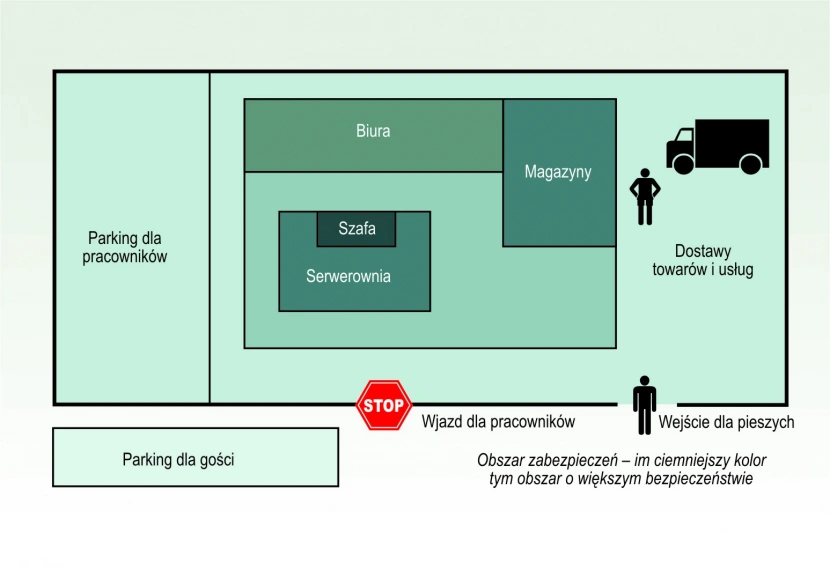

Obszary bezpieczne

Ważne obiekty, do jakich niewątpliwie należą te, w których instalowane są systemy teleinformatyczne powinny być monitorowane za pomocą kamer niezależnie od tego jak duże jest ryzyko kradzieży czy dywersji. Monitoring wideo jest obecnie coraz częściej stosowany, jako element systemów fizycznego zabezpieczania obiektów oraz kontroli dostępu do infrastruktury teleinformatycznej. W chwili obecnej odchodzi się od rozwiązań analogowych na rzecz technologii cyfrowej, ze względu na jej ogromną przewagę w zakresie funkcjonalności, czyli możliwości automatycznej analizy i rozpoznawania obrazu, oraz łatwość zapisu i kompresji obrazu oraz łatwość wyszukiwania interesujących fragmentów. Wzrostowi popularności rozwiązań IP sprzyjają również otwarte standardy, opracowywane przez dwie organizacje powstałe w 2008 r. - Open Network Interface Forum (ONVIF) i Physical Security Interoperability Alliance (PSIA). Pierwsza z organizacji zrzeszająca takich producentów jak: AXIS, Bosh, Canon, Sony, Cisco i Panasonic opracowała standard ONVIF Core Specification, który dotyczy urządzeń pamięci dla kamer video, koderów oraz specyfikacji dotyczącej analityki video. Podobny zestaw specyfikacji przygotowała organizacja PSIA, do której należą między innymi firmy Honeywell, IBM, Samsung, Texas Instrument.

Przy doborze kamer szczególną uwagę należy zwrócić na rozdzielczość, gdyż słaba rozdzielczość może utrudnić a czasami nawet uniemożliwić identyfikację osób biorących udział w zdarzeniu naruszenia bezpieczeństwa. Obecnie już coraz częściej w ofercie producentów w standardzie pojawiają się rozwiązania HD. Często stosowanym rozwiązaniem zwiększającym możliwości systemu są zintegrowane z kamerą podczerwone diody LED, oświetlające jej pole widzenia – zwykle w paśmie niewidocznym dla oka ludzkiego, co efektywnie zwiększa czułość kamery i tym samym, jakość rejestrowanego obrazu. Kamery wideo jawnie zainstalowanie z reguły dobrze spełniają swoją rolę w przypadku obiektów niepodlegających szczególnym restrykcjom, gdyż osoba planująca wrogie działania jest w stanie zaplanować działania uwzględniając ich lokalizację oraz sposób funkcjonowania. Dlatego w niektórych przypadkach lepszą metodą może być instalacja kamer w ukryciu, dzięki czemu lokalizacja przez osoby trzecie jest znacznie trudniejsza.

Coraz częściej w przypadku monitoringu obiektów ich administratorzy decydują się na outsourcing w modelu cloud computing określany skrótem VSaaS (ang. Video Surveillance as a Service). Oferta ta jest skierowana w głównej mierze do małych i średnich przedsiębiorstw, chodź coraz chętniej stosowana przez duże organizacje, jest ona najczęściej realizowana przez producentów systemów monitoringu.