Bezpieczeństwo baz danych

-

- Patryk Królikowski,

- 15.03.2010

Cechą najlepszych rozwiązań DAM jest to, że posługują się nie tylko sygnaturami, ale "rozumieją" kontekst, w jakim przesyłane są zapytania. Kontekst mogą tworzyć: pora dnia, segment sieci, z którego pochodzi aktywność, rodzaj aplikacji, z której następuje połączenie, czy użytkownik wykonujący zapytanie. Możliwa jest zatem ochrona przed atakami o nieznanych systemowi sygnaturach. Metoda działania jest więc podobna jak w przypadku rozwiązań NBAD. Najpierw DAM uczy się typowego zachowania w sieci, bada interakcje i tworzy profil. Następnie wychwytuje wszelkie anomalie. Secerno na przykład chwali się, że w większości przypadków na stworzenie modelu bazowego wystarczy dzień. Ponadto szanujący się DAM powinien umożliwiać filtrację zapytań. Można więc wskazać białe lub czarne listy zapytań. Rozwiązania tego typu prowadzą także dziennik wszystkich aktywności związanych z bazą danych, a więc są w stanie dostarczyć dowodów w razie podejrzenia naruszenia bezpieczeństwa. W idealnej sytuacji DAM powinien również zostać zintegrowany z systemem zarządzania incydentami (SIEM). DAM-y mogą być wpinane do sieci w trybie inline i pracować zarówno w trybie monitoringu, jak i blokowania. W początkowej fazie wdrożenia włączany jest ten pierwszy, a dopiero po weryfikacji następuje przełączenie do drugiego. Problem polega na tym, że wiele firm nie może zdecydować się na przełączenie w tryb blokowania i mimo posiadania odpowiedniego rozwiązania, nadal pada ofiarą ataków.

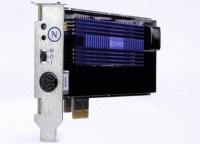

Moduł do ochrony kryptograficznej nCipher nShield 6000e (Thales) ze złączem PCI Express. Wydajność - 6000 podpisów cyfrowych wykonywanych przy użyciu algorytmu RSA z kluczem 1024-bitowym.

Częściowo bazy danych mogą chronić również rozwiązania DLP, posiadające konektory/agentów do poszczególnych rodzajów baz. W tym przypadku ochrona skupiona jest przede wszystkim na kontroli zawartości bazy, a nie na składaniu zapytań czy formie komunikacji. Jeżeli określona polityką bezpieczeństwa informacja próbuje opuścić bazę danych, DLP blokuje jej wypływ.