Bezpieczeństwo Windows Servera 2012

-

- Patryk Królikowski,

- 10.05.2013

DNSSEC w praktyce

ELAM

Windows Server 2012 wprowadza także funkcję o nazwie ELAM (Early Launch Anti-Malware). Jest to rzecz dość interesująca w swym zamyśle, a polega na tym, że tylko zaufane (podpisane cyfrowo) oprogramowanie antywirusowe może zostać uruchomione bezpośrednio po zakończeniu sekwencji startowej (wsparcie dla Secure Boota). Oznacza to możliwość załadowania zaufanego oprogramowania ochronnego na możliwie wczesnym etapie startu systemu i utrudnienie podstawienia dość popularnych w ostatnim czasie fałszywych programów antywirusowych.

Zobacz również:

- Dzięki tej umowie polska policja zyska wiedzę i narzędzia zapobiegające cyfrowym zagrożeniom

- Niebotyczne ceny eksploitów zero-day

- Palo Alto wzywa pilnie użytkowników jej zapór sieciowych, aby jak najszybciej zaktualizowali zarządzające nimi oprogramowanie

DNSSEC

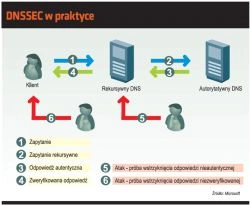

Dążenia do zabezpieczenia niezwykle wrażliwego na modyfikacje miejsca - systemu DNS - trwają od dawna. W tym celu stworzono m.in. standard DNSSEC i wymóg dostarczania wiarygodnych odpowiedzi przez serwery DNS oraz potwierdzania nadzoru nad daną strefą (system certyfikatów i podpisanych odpowiedzi - rekordów).

DNSSEC w Windows Server 2012 – podpisywanie strefy

Po drugie, mieszane uczucia budził sposób konfiguracji. W Serverze 2008 R2 właściwe ustawienie DNSSEC-a było zadaniem żmudnym. Dla przykładu, wymagane było wpisywanie nieskończenie długich poleceń, obsługiwane były tylko strefy statyczne, konieczne było powtarzanie procesu podpisywania za każdym razem, kiedy rekord DNS był aktualizowany. W nowym Windows pojawił się graficzny interfejs użytkownika, dodano też integrację z Active Directory i wreszcie zautomatyzowano proces ponownego podpisywania rekordów. Możliwe więc, że w stosunkowo krótkim czasie pojawią się środowiska wykorzystujące DNSSEC na szerszą skalę.