Bezpieczeństwo "Unified Communications"

-

- Patryk Królikowski,

- 17.04.2008, godz. 11:56

Postępująca konwergencja w sieciach IP, wprowadzanie UC (Unified Communications) oraz w zasadzie powszedniość typowych rozwiązań VoIP powodują konieczność spojrzenia uważnym okiem na kwestie bezpieczeństwa. Jednakże w chwili obecnej można zaobserwować trend polegający raczej na dążeniu do szybkiej i zakrojonej na jak najszerszą skalę ekspansji samej koncepcji UC, niż na przywiązywaniu wagi do spraw bezpieczeństwa. Ten etap przyjdzie zapewne później. A problemy związane z bezpieczeństwem nie są wcale potencjalne, czy wydumane. Może o tym świadczyć chociażby przykład wypuszczonej niedawno przez Cisco łaty na podatność przepełnienia stosu w narzędziu Unified Communications Manager.

Jednym z niebezpieczeństw związanych z UC oraz wykorzystywaniem tej technologii - zwłaszcza w urządzeniach mobilnych - jest to, co może nieść za sobą zagubienie lub kradzież takiego gadżetu. Zagrożone zostają nie tylko dane na nim przechowywane, ale również system komunikacyjny przedsiębiorstwa. Łatwo można wyobrazić sobie sytuację podszywania i wyłudzania informacji np. poprzez firmowy komunikator.

Mówiąc o bezpieczeństwie UC nie można zapominać o technologii, która zapoczątkowała modę na konwergencję - VoIP. Tutaj problem bezpieczeństwa nie jest już drugoplanowy.

W świecie VoIP możemy wskazać kilka podstawowych celów, w które mogą zostać wymierzone ataki. Ogólnie możemy je podzielić na dwie grupy - związanie ze sprzętem oraz z oprogramowaniem. Do pierwszej grupy z pewnością należy szeroko pojęta infrastruktura, po której odbywa się komunikacja głosowa. Na nią składać będą się elementy nie koniecznie związane bezpośrednio z usługami VoIP, ale bez których te nie mogą prawidłowo funkcjonować. Drugą pozycję na liście stanowią urządzenia VoIP, a w zasadzie systemy operacyjne, pod kontrolą których usługi te pracują. Stałym problemem, nie tylko dla VoIP-u jest także używanie rozwiązań w konfiguracji domyślnej dostarczonej przez producenta, która nie jest nastawiona na bezpieczeństwo, ale na osiągniecie szybkiej gotowości do pracy. Wreszcie typowo software-owe niedomagania związane bądź z ułomnościami samej technologii bądź wynikające z niewłaściwej jej implementacji.

1. Podsłuchiwanie rozmów - znacznie łatwiejsze w sieciach VoIP, niż w tradycyjnej telefonii PSTN stanowi poważne zagrożenie dla bezpieczeństwa komunikacji.

2. VoIP Hopping -technika "demaskowania" VLANów wydzielonych do przenoszenia danych VoIP. Do niedawna segmentacja oparta na VLANach była uważana za niezwykle niezawodną i skuteczną metodę. W dalszym ciągu powinna być stosowana, ale nie może być jedynym zabezpieczeniem.

3. Vishing - czyli phishing przez VoIP-a. Za jego sprawą możliwe jest podszycie się pod rozmówcę i przekazanie/wydobycie fałszywych informacji w sposób zautomatyzowany drogą telefoniczną (numery kart kredytowych, informacje osobiste, numery kont, PIN-y itp.)

4. Kradzież "impulsów" - włamywanie się do sieci VoIP i wykorzystywanie ich do nawiązywania nieautoryzowanych połączeń telefonicznych.

5. Robak w32/Ramex.A dystrybuowany przez sieci Skype powodujący po pierwsze chwilowy paraliż systemów bezpieczeństwa, a następnie przełączający użytkownika w tryb "Nie przeszkadzać", co uniemożliwia dodzwonienie się do niego.

Przyglądając się długiej liście ataków skierowanych przeciwko usługom VoIP można wyróżnić następujące największe grupy zagrożeń: podsłuchiwanie, podszywanie się, przechwytywanie połączeń, zakłócanie komunikacji oraz nieautoryzowane użycie. Nie będziemy pisać szczegółowo o każdej z tych grup, spójrzmy tylko na kilku "godnych" reprezentantów.

Bezsprzecznie najpopularniejszym protokołem VoIP jest SIP, który został zaprojektowany tak, aby być prostym w użyciu - w przeciwieństwie do skomplikowanego H.323. To spowodowało też pewne implikacje natury bezpieczeństwa. Część nierozłącznie wiąże się tym, że VoIP to zwyczajnie kolejna usługa pracująca w oparciu o protokół IP, a więc podatna na brutalne i niezbyt wyszukane ataki - takie jak chociażby DoS czy DDos. Przykładem prostego ataku tego typu jest wysyłanie tzw. pakietów jumbo (np. skierowanie pakietów UDP większych niż 65534 bajty na port 5060 powoduje skuteczne rozłożenie pewnych starszych modeli telefonów IP - nie tylko przerwanie rozmowy, ale również np. wyłączenie wyświetlacza). W przypadku usług głosowych ataki DoS są znacznie bardziej niebezpieczne niż w przypadku innych usług np. ruchu WWW. O ile lekki atak DoS na witrynę spowoduje co najwyżej lekkie poirytowanie długim czasem oczekiwania, to dla VoIPu będzie zabójczy - zakłócenia sprawią, że przeprowadzenie rozmowy będzie niemożliwe. Niestety obrona przed takimi atakami jest niezwykle trudna.

Narzędzia ataku

Jednym z prostszych sposobów zaradczych wydaje się być logiczna segmentacja sieci i wydzielenie VLAN-ów. Jak się jednak okazuje, istnieją sposoby na przeprowadzenie skutecznych ataków również w takiej konfiguracji. Przykładem jest narzędzie VoIP Hopper, które wyszukuje VLANy, gdzie "chodzą" usługi VoIP. Następnie może umieścić atakującego w jednym z nich... a stąd krok już do innych ciekawych zabaw np. ARP poisoning. Przydają się również nowsze wersje Nmapa, który znakomicie identyfikuje wiele modeli telefonów IP (nmap.org) - lub bardziej VoIP-owo zorientowanego narzędzia smap.

Jednym z popularniejszych ataków mających na celu przechwycenie połączeń jest przechwycenie sesji rejestracji użytkownika. Jak wygląda w skrócie taki atak? W normalnej sytuacji wysyłana do SIP Proxy prośba o zrejestrowanie użytkownika zawiera nagłówek Contact, który wskazuje adres IP telefonu użytkownika. Kiedy serwer proxy otrzymuje informację o zainicjowanym połączeniu - tzw. INVITE-a, identyfikuje adres IP, pod którym dany użytkownik jest osiągalny. Znajdując taką informację (biorąc ją z nagłówka Contact) przekazuje INVITE-a do tego adresu IP. Najprostszą rzeczą od razu nasuwającą się na myśl, którą powinien zrobić atakujący jest sfałszowanie danych kontaktowych nagłówka Contact. Aby tego dokonać musi najpierw pozbawić użytkownika możliwości prawidłowej rejestracji np. w drodze wspomnianego już ataku DoS, czy chociażby ataku powodującego wyrejestrowanie użytkownika (coś jak w atakach na sieci WLAN). Potem wystarczy wysłanie specjalnie spreparowanej prośby o rejestrację ze sfałszowanymi danymi. Co więcej, żeby przeprowadzić taki atak wcale nie trzeba się za bardzo napocić - wystarczy np. Registration Hijacker.

Sposoby ochrony

Wszystkie te ataki, które swoją skuteczność zawdzięczają modyfikacjom danych w ruchu możliwe są dlatego, że w wielu typowych implementacjach SIP (najczęściej takich prosto z pudełka) dane przesyłane są otwartym tekstem, co niestety umożliwia przeprowadzenie skutecznego ataku. Ochrona przed takim jak powyższe, ale i wieloma innymi zagrożeniami jest na szczęście możliwa. Zupełnie podstawowym krokiem jest uruchomienie kontroli integralności przesyłanych wiadomości przy zastosowaniu funkcji skrótu. To jednak nie wystarcza. Jak w każdym innym przypadku, gdzie dane przesyłane są w postaci jawnej, przyzwoity poziom ochrony zapewnia dopiero szyfrowanie transmisji. W przypadku protokołu SIP funkcję tę realizuje protokół SIPS (SIP over TLS) opisany w RCF 3261. Po jego wdrożeniu klient nawiązując połączenie z SIP Proxy żąda zestawienia kanału TLS. SIP Proxy wystawia certyfikat publiczny, a urządzenie użytkownika poddaje go weryfikacji. W kolejnym kroku urządzenie użytkownika i SIP Proxy wymieniają klucze sesji i nawiązywane jest połączenie szyfrowane. Podobny proces przebiega na każdym "przystanku", dopóki pomiędzy dzwoniącymi do siebie użytkownikami nie zostanie zestawiona od początku do końca sesja szyfrowana.

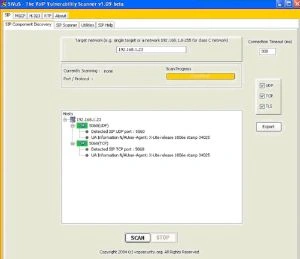

Skaner podatności VoIP – SiVuS

Na horyzoncie pojawiają się także nowe zagrożenia, rzadko dotychczas spotykane w sieciach UC, a w szczególności VoIP stanowiących w dalszym ciągu niewielki procent w stosunku do sieci PSTN. Jednym z takich zagrożeń jest SPIT (Spam Over Internet Telephony) inaczej zwany Vammingiem. I znowu szczególnie narażony jest tutaj SIP. Problem jest o tyle poważny, że spam pocztowy daje się stosunkowo łatwo wychwytywać. W przypadku usług głosowych czy video sprawa nie jest już taka prosta. Nie znaczy to, że pomysłów na walkę nie ma. Można do nich zaliczyć np. stosowanie zaawansowanych analizatorów mowy czy analizę ruchu sieciowego, izolację serwerów rozsyłających niechciane treści oraz serwisy reputacyjne. Firma NEC zaprezentowała ostatnio ciekawą koncepcję ochrony przed SPIT-em. Proces wykrywania jest tutaj wieloetapowy. Po pierwsze sprawdzana jest reputacja nadawcy.

Jeżeli ta budzi wątpliwość połączenie przekierowywane jest od drugiego systemu, który "odsłuchuje" wiadomość i sprawdza, czy mamy do czynienia z maszyną czy z człowiekiem i na tej podstawie podejmuje określone działania. Innym zagrożeniem jest coś, co w tradycyjnej telefonii można by porównać z kradzieżą impulsów - np. wykorzystywanie systemów VoIP do nawiązywania drogich połączeń poza obszar telefonii IP, albo np. głosowy phishing (Vishing). Nie jest to tylko wymysł futurystów - takie ataki już się pojawiły - przykład może stanowić z pzoru standardowy atak phishingowy na konta użytkowników Paypala przy pomocy poczty elektronicznej. Różnica w stosunku do dotychczasowych ataków polegała na tym, że tym razem wiadomość e-mail zawierała wskazówkę: jak dzwoniąc na podany (sfałszowany) numer telefonu zweryfikować dane swojego konta. Tam czekał już podstawiony system VoIP do złudzenia przypominający system obsługi klienta Paypala.

Co zatem można zrobić by uchronić się przed wyżej wspomnianymi, a także wieloma innymi zagrożeniami? Przede wszystkim, jeszcze raz należy podkreślić, że usługi VoIP (ale również UC) bazują na sieciach IP. Zatem wszelkie środki ochronne, które znajdują zastosowanie do ochrony innych, tradycyjnych już usług powinny zostać wzięte po uwagę. Konieczne jest jednak stosowanie takich rozwiązań, które wspierają ochronę dodatkowych usług jak np. IPS'y rozumiejące VoIP czy usługi IM (Instant Messaging). Ważna jest także właściwa segmentacja, wykorzystywanie korzyści płynących z używania VLANów i odseparowanie danych głosowych od pozostałego ruchu. Istotne jest także stosowanie połączeń VPN podczas uzyskiwania dostępu do usług o szczególnym znaczeniu. Często okazuje się, że same telefony IP - zwłaszcza te rozbudowane - posiadają szereg dodatkowych funkcji, które są domyślnie włączone, ale zupełnie niepotrzebne jak np. serwery WWW czy FTP, otwarty port 23 TCP (telnet) itp.

Podniesieniu poziomu bezpieczeństwa usług UC i VoIP służą też inne metody i narzędzia. Wśród nich skanery podatności dedykowane do tego rodzaju usług np. SiVuS, fuzzery (narzędzia do przeprowadzania testów "wytrzymałości" usług poprzez bombardowanie ich seriami zróżnicowanych pakietów) np. PROTOS dedykowane kombajny ochrony usług VoIP i UC (np. Sipera IP Communications Security).