Bezpieczeństwo Internetu

-

- Józef Muszyński,

-

- Piotr Kociatkiewicz,

- 01.02.2001

Usługi zabezpieczające

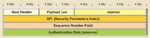

- AH - nagłówek uwierzytelnienia, dodany do datagramu IP, zapewnia integralność danych i uwierzytelnienie źródła danych. AH zapewnia jedynie uwierzytelnienie przez funkcję cyfrowego mieszania (digital hash); nie szyfruje danych i dlatego hasła i inne wrażliwe informacje są nadal jawne.

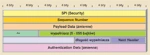

- ESP - nagłówek zawartości chronionej, dodany do datagramu IP, zapewnia poufność, integralność oraz uwierzytelnienie źródła danych. Zakres uwierzytelnienia jest węższy niż w przypadku AH (nagłówek IP nie jest chroniony).

Zarządzanie kluczami

IPsec używa kluczy kryptograficznych do usług uwierzytelniania, integralności i ochrony danych. W specyfikacji określono mechanizmy ręcznej i automatycznej wymiany kluczy. Internetowa wymiana kluczy IKE, uprzednio znana jako internetowy protokół kojarzenia bezpieczeństwa i zarządzania kluczami ISAKMP/Oakley (Internet security association and key management protocol/Oakley), zdefiniowana w RFC 2408, rządzi przekazywaniem kluczy bezpieczeństwa pomiędzy nadawcą a odbiorcą na dwa sposoby: w trybie podstawowym i w trybie agresywnym. Tryb podstawowy jest realizowany w dwu fazach: pierwszej, w której są przekazywane parametry, i drugiej, w której są przekazywane dane. Tryb agresywny zapewnia komunikację w jednej fazie.

Protokoły TLS i SSL

TLS (Transport Layer Security) i SSL (Secure Socket Layer) należą do klasy protokołów zapewniających bezpieczeństwo warstwy transportowej. Celem ich działania jest zapewnienie aplikacjom klient/serwer komunikowania się w sposób uniemożliwiający podsłuchiwanie, ingerowanie w treść lub fałszowanie komunikatów.

Protokół TLS jest zdefiniowany w specyfikacji RFC 2246. Składa się on z dwu poziomów: protokołu rekordu (TLS Record Protocol) i protokołu uzgadniania (TLS Handshake Protocol). Protokół rekordu przygotowuje komunikaty do transmisji, dokonuje fragmentacji danych w bloki, którymi można zarządzać, opcjonalnie przeprowadza kompresję danych, stosuje kod uwierzytelnienia HMAC (Hashed Message Authentication Code) i następnie wynik tych działań szyfruje i wysyła. Odebrane dane są deszyfrowane, weryfikowane, dekompresowane, scalane i przekazywane do najwyższej warstwy klienta. Protokół uzgadniania składa się z zestawu trzech podprotokołów zaprojektowanych po to, by uczestnicy połączenia byli w stanie uzgodnić parametry zabezpieczenia dla warstwy rekordu, uwierzytelnili się, potwierdzili wynegocjowane parametry zabezpieczenia i wymienili między sobą informacje o ewentualnych błędach.

Protokół TLS został opracowany na podstawie opublikowanej przez Netscape specyfikacji protokołu SSL.3.0, powszechnie używanego przez większość przeglądarek.

Zabezpieczanie połączeń przez protokół TLS ma trzy podstawowe własności:

- Połączenie ma charakter prywatny. Szyfrowania używa się po inicjującej wymianie potwierdzeń w celu zdefiniowania tajnego klucza. Do szyfrowania danych używa się kryptografii symetrycznej.

- Połączenie może być uwierzytelnione przez użycie kryptografii asymetrycznej lub kryptografii klucza publicznego. Oba protokoły TLS i SSL zapewniają uwierzytelnienie zarówno serwera, jak i klienta.

- Połączenie jest niezawodne. Transport komunikatu obejmuje kontrolę jego integralności, która polega na wpisywaniu kodu MAC (Message Authentication Code). Do wyliczania MAC są używane mieszające funkcje bezpieczeństwa.