AAA - uwierzytelnianie, autoryzacja i kontrola dostępu (cz. 1)

-

- Józef Muszyński,

- 06.12.2012, godz. 12:00

Możliwość wprowadzenia jednej tożsamości oraz uzyskania dostępu do wielu domen ochrony znana jest pod pojęciem "jednokrotnego logowania" SSO (Single Sing-On). W praktyce SSO jest trudne w implementacji i zazwyczaj obejmuje ograniczony zestaw domen ochrony, dlatego też często wykorzystuje się system zarządzania tożsamością, który agreguje wiele tożsamości podmiotu zabezpieczeń, w celu ułatwienia mu dostępu do wielu systemów i domen ochrony.

Z punktu widzenia użytkownika końcowego, SSO i zarządzanie tożsamością działają tak samo: jeden zestaw referencji zapewnia podmiotowi zabezpieczeń dostęp do wszystkich domen ochrony. Jednak w rzeczywistości system zarządzania tożsamością jest rodzajem warstwy pośredniej w systemie bezpieczeństwa, która śledzi powiązania między podmiotami bezpieczeństwa i ich tożsamościami.

Wiarygodność w kontekście AAA

Bezpieczeństwo systemów komputerowych opiera się na wiarygodności. Strony wzajemnie zależne zakładają, że poszczególne systemy kontroli dostępu dokładnie uwierzytelniają poszczególne podmioty zabezpieczeń oraz że ich systemy również kontrolują to, co podmiot bezpieczeństwa może zrobić w poszczególnych domenach bezpieczeństwa.

Wiarygodność zwiększa się, gdy system uwierzytelniania jest silny i nie można łatwo się do niego włamać oraz gdy proces stosowany do weryfikowania legalności posiadania tożsamości, często określany jako "ubezpieczenie" (assurance), jest niezawodny.

Poziom takiego ubezpieczenia zależy od tego, jak surowe są wymagania w zakresie weryfikacji posiadanej tożsamości. Na przykład: logowanie wymagające jedynie prostego hasła, łatwego do odgadnięcia, zapewnia raczej niski poziom zabezpieczenia. Logowanie wymagające inteligentnej karty i PIN lub logowanie "biometryczne" (np. odcisk palca) - zapewniają już wyższy poziom ubezpieczenia (zakładając ścisłą kontrolę procedury uzyskania karty lub identyfikacji biometrycznej).

Większość certyfikatów cyfrowych, które są w istocie podpisami cyfrowymi, dostarczana jest z udokumentowanym poziomem ubezpieczenia. VeriSign definiuje na przykład trzy klasy certyfikatów cyfrowych, w zależności od udokumentowanego poziomu ubezpieczenia. Nisko ubezpieczony certyfikat cyfrowy klasy 1 wskazuje, że zweryfikowano jedynie fakt, czy adres poczty elektronicznej właściciela jest ważny (z tego nie wynika nawet, czy właściciel adresu jest tym, za kogo się podaje - zweryfikowano jedynie to, że osoba ta może odbierać i nadawać wiadomości spod tego adresu).

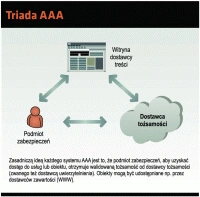

Triada AAA