DDoS: zagrożenie nie zawsze prawdziwe

-

- 09.05.2016, godz. 13:12

Liczba ataków DDoS systematycznie rośnie, ale jednocześnie pojawiają się oszukańcze próby wykorzystania obaw użytkowników do wyłudzenia okupu.

Według danych prezentowanych praktycznie przez wszystkie firmy analizujące ewolucję zagrożeń, liczba ataków DDoS wciąż rośnie podobnie jak związane z nimi straty finansowe. Ale bezpośrednie koszty to tylko jedna strona medalu. Ataki DDoS często mają posłużyć do ukrycia kradzieży środków finansowych, własności intelektualnej lub danych klientów.

To, że takie zagrożenie wciąż rośnie trafia do świadomości użytkowników. Według najnowszego raportu 2016 Neustar DDoS Attack & Protection Report, 79% ankietowanych firm zdecydowało się na zwiększenie w tym roku inwestycji w systemy zapewniające ochronę przed atakami DDoS, a 47% przystąpiło do organizacji zajmujących się szybką wymianą informacji o zagrożeniach i sposobach przeciwdziałania.

Zobacz również:

- Ministerstwo Cyfryzacji ostrzega przed rosnącym zagrożeniem atakami DDoS

- Niebotyczne ceny eksploitów zero-day

Ten wzrost obaw czasami wykorzystują cyberprzestępcy próbując wyłudzić okup mimo, że nie zbudowali systemu stwarzającego realne zagrożenie.

Pusty atak DDoS

Jedną z metod uzyskania korzyści finansowych z ataku DDoS jest żądanie wpłacenia okupu przez potencjalną ofiarę. Biznes ten może być lukratywny, jeśli zagrożone firmy decydują się ulec żądaniom. Ale cyberprzestępcy muszą ponieść koszty przygotowania ataku.

Ostatnio okazało się, że jedna z grup cyberprzestępczych wykorzystując znaną nazwę Armada Collective zarobiła ponad 100 tys. USD nie ponosząc żadnych kosztów. Od początku marca 2016 roku wysłała ona do firm setki wiadomości e-mail żądając wpłacenia 10-50 bitcoinów (4,6-23 tys. USD) jako “opłaty zabezpieczającej” przed potężnym atakiem o natężeniu 1 Tb/s. Niektóre z zagrożonych firm zdecydowały się na wpłacenie okupów i na konto cyberprzestępców wpłynęło ponad 100 tys. USD.

Ale okazało się, że żadna z pozostałych, które nie wpłaciły żadnych pieniędzy, nie została zaatakowana, jak twierdzą przedstawiciele CloudFlare, firmy zajmującej się ochroną przed tego typu zagrożeniami.

Z przeprowadzonej przez nią analizy maili z żądaniami okupu i zawartymi w nich adresami bitcoin wynika, że grupa podająca się za Armada Collective nie miała metody na stwierdzenie kto wpłacił okup, a kto nie.

Nazwa Armada Collective pojawiała się wcześniej jako podpis grupy, która w ubiegłym roku rzeczywiście przeprowadziła serię ataków DDoS, ale jej aktywność skończyła się w listopadzie 2015 roku. Specjaliści podejrzewają, że nazwa ta była wykorzystywana przez grupę znaną później jako DD4BC, której członkowie zostali aresztowani w styczniu 2016 w efekcie koordynowanej przez Europol akcji Operation Pleiades.

Wydaje się więc, że ktoś postanowił wykorzystać tą nazwę by przekonać potencjalne ofiary, że zagrożenie jest realne i zarobić nie inwestując własnych środków w przygotowanie infrastruktury umożliwiającej przeprowadzenie ataku.

Groźby, że atak będzie miał natężenie 1 Tb/s też wydają się mało realne. Można przypomnieć, że grupa DD4BC znana z przeprowadzenia wielu ataków DDoS, twierdziła, że jest w stanie generować ruch ponad 500 Gb/s, ale według danych zebranych przez CloudFlare w praktyce ich natężenie nigdy nie przekroczyło 60 Gb/s.

Należy zauważyć, że jest to wartość z którą nie poradzi sobie większość firm, ale najczęściej nie stanowi ona problemu dla dostawców usług zabezpieczania przed takim zagrożeniem.

Realne zagrożenie i straty niestety rosną

W szczytowych momentach, straty związane z atakami DDoS wynoszą ponad 100 tys. USD/godzinę. Takie szacunki podało ponad 50% respondentów ankiety przeprowadzonej przez Neustar w USA i Europie wśród dużych i średnich firm. A jedna trzecia ankietowanych firm oceniła straty na ponad 250 tys. USD/godzinę.

Jednocześnie tylko 26% korporacji była w stanie zneutralizować atak DDoS w czasie krótszym niż jedna godzina, jednej trzeciej zajęło to 1-2 godziny, a 40% przyznaje, że przywrócenie systemu IT do normalnego działania trwało ponad 3 godziny.

Dla porównania, w podobnym badaniu przeprowadzonym rok wcześniej, tylko 32% deklarowało, że potencjalne straty przekroczą 100 tys. USD/godzinę, a 68% sądziło, że skuteczna odpowiedź na atak zajmie im mniej niż dwie godziny.

Największe szkody odnoszą firmy z sektora usług finansowych. 20% z nich straciło ponad 1 mln USD/godz., a aż 43% więcej niż 250 tys. USD/godzinę.

“Są to szczególnie precyzyjne dane, bo firmy zajmujące się finansami z natury bardzo dokładnie liczą koszty i są w stanie podać je z dokładnością do drugiego miejsca po przecinku” podkreśla Rodney Joffe, wiceprezes Neustar.

Oprócz tego 62% instytucji finansowych było atakowane więcej niż raz, a jedna trzecia – ponad 5 razy w ciągu roku.

Jednocześnie 45% firm wykryło, że atak DDoS był wykorzystywany do zainstalowania lub aktywacji szkodliwego oprogramowania, co dla firm może oznaczać dodatkowe koszty i straty finansowe.

W 2015 roku znacznie wzrosło też natężenie ataków. 53% respondentów oceniło je na ponad 5 Gb/s.

Raport 2016 Neustar DDoS Attack & Protection Report jest oparty na badaniach przeprowadzonych przez Neustar we współpracy z firmą Harris Interactive.

Małe też jest groźne

Zabezpieczenia takie jak wpłata okupu nie są niestety efektywne. Choć przez chwilę mogą pozwolić na uniknięcie zagrożenia, ale według Neustar, prawdopodobieństwo kolejnego ataku na tą samą firmę wynosi aż 80%.

Paradoksalnie z atakami DDoS o dużym natężeniu, potencjalnie powodującymi zablokowanie działania systemów firmy, łatwiej jest sobie poradzić.

Mniejsze i częste ataki powodują z reguły znacznie większe szkody, bo służą do ukrycia kradzieży danych lub wspomagają mechanizmy instalacji szkodliwych kodów w systemie firm. Według Neustar, statystycznie dotyczy to jednej czwartej atakowanych organizacji.

“72% ataków trwa mniej niż 5 minut, a 93% ma natężenie poniżej 1 Gb/s” mówi Dave Larson z firmy Corero Network Security.

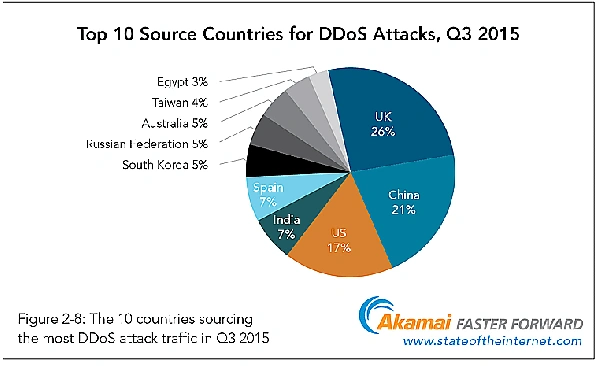

Kraje, które są najczęstszymi źródłami ataków DDoS, według raportu Akamai "Q4 2015 State of the Internet – Security Report".