Trzy zasady bezpiecznego monitoringu

-

- Antoni Bielewicz,

- 10.07.2007

Większość pracowników zgadza się na kontrolę działań podejmowanych przez nich w miejscu pracy. Wyzwaniem jest wdrożenie adekwatnych do zagrożenia metod monitoringu.

Większość pracowników zgadza się na kontrolę działań podejmowanych przez nich w miejscu pracy. Wyzwaniem jest wdrożenie adekwatnych do zagrożenia metod monitoringu.

W prawie połowie europejskich przedsiębiorstw dochodzi do nadużyć związanych z wykorzystaniem Internetu w celach prywatnych w godzinach pracy - wskazują badania przeprowadzone przez TNS (Taylor Nelson Sofres) w 2006 r. Co drugi pracownik w czasie dnia zajmuje się planowaniem wakacji, co trzeci przegląda witryny w poszukiwaniu informacji związanych z zainteresowaniami, co piąty dokonuje zakupów online bądź sprawdza wiadomości sportowe.

pracowników na świecie było monitorowanych elektronicznie w 2002 r., wynika z badań organizacji The Privacy Foundation

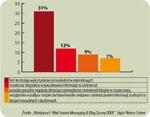

Nic więc dziwnego, że pracodawcy starają się na różne sposoby przeciwdziałać tym problemom i ograniczyć rozmiary potencjalnego zagrożenia. Organizacja The Privacy Foundation oszacowała, że już w 2002 r. w samych Stanach Zjednoczonych monitorowanych elektronicznie było ponad 14 mln pracowników. Natomiast na całym świecie liczba ta przekroczyła 27 mln ludzi. Co ciekawe, liczne badania pokazują, że pracownicy są coraz bardziej świadomi zagrożeń wynikających z nieautoryzowanego wykorzystania systemów informatycznych i generalnie zgadzają się z tego typu praktykami. Cytowany już raport TNS wskazuje, że na monitoring działalności internetowej zgadza się ponad dwie trzecie europejskich pracowników.

Amerykanie są nieco bardziej powściągliwi. Jak wynika z badań opublikowanych przez Ponemon Institute LLC w br. ponad 57% z 889 przebadanych respondentów zgadza się na monitorowanie e-maili i aktywności internetowej w miejscu pracy. Interesujące, że mniej chętnie odnoszą się oni do podejmowania podobnych działań przez agencje rządowe. Nie ma do tego zastrzeżeń i zgadza się na takie praktyki tylko 45% respondentów. Można zatem uznać, że większość pracowników zgadza się na różnego rodzaju działania związane z kontrolą ich aktywności w internetowej sieci. Dla firm i korporacji wyzwaniem w takiej sytuacji wydaje się jedynie wdrożenie adekwatnych do zagrożenia metod monitoringu. Oto trzy kroki, które mogą pomóc w zaprojektowaniu tego typu systemów.

Przemyśl swoje cele

Jeszcze przed wdrożeniem należy przemyśleć faktyczne cele, dla których wprowadzamy w firmie tego typu rozwiązania. Czy obligują nas do tego jakieś przepisy? Czy zależy nam na optymalizacji wykorzystania łączy? A może głównym celem jest zapobieganie wyciekaniu informacji?

Bardzo ważne, by narzędzia do monitoringu były nie tylko adekwatne do przyjętego celu, ale również spójne z polityką bezpieczeństwa firmy. Nadmierna restrykcyjność przy ustalaniu priorytetów nie popłaca. Im bardziej restrykcyjne zasady przyjmiemy, tym więcej czasu będą poświęcać pracownicy na ich obejście. Wybór celu przynajmniej po części determinuje sposób implementacji rozwiązań do zarządzania systemem kontroli. Jeśli zależy nam po prostu na tym, by pracownicy nie marnowali czasu w biurze, wystarczy wdrożyć w firmie rozwiązania, które tylko blokują otwieranie niektórych, niepożądanych witryn WWW na stacjach roboczych. Gdy użytkownik chce wejść na taką stronę, na ekranie po prostu pojawia się komunikat, że została ona zablokowana zgodnie z polityką bezpieczeństwa firmy.

Nowoczesne oprogramowanie narzędziowe umożliwia nie tylko skanowanie poczty, ale także analizę ruchu sieciowego, uwzględniającą sposoby wykorzystania sieci firmowej i Internetu przez użytkowników. Pozwala też na sprawdzenie, kto i kiedy korzystał z konkretnych zasobów systemu IT. Oprócz tego umożliwia archiwizację danych, dzięki czemu po wykryciu nadużyć albo po zmianach polityki bezpieczeństwa łatwo można analizować historię aktywności użytkowników i w ten sposób określać skalę i charakter zagrożeń, a także dostarczać dowodów na ewentualne ich działania niezgodne z prawem lub polityką bezpeczeństwa firmy.

Oczywiście nawet najlepsze narzędzia CMF (Content Monitoring and Filtering) mają ograniczenia. Wymagają stałego nadzoru nad treściami poddawanymi kwarantannie. Zapobiega to zatrzymywaniu neutralnych wiadomości, co mogłoby w efekcie zmniejszyć wydajność pracy. Największym problemem jest skanowanie plików multimedialnych, z czym nie radzi sobie większość dostępnego oprogramowania, a ich przesyłanie często bywa naruszeniem polityki bezpieczeństwa.