Zagrożenia w sieciach dostępowych

-

- Patryk Królikowski,

- 19.01.2009

Na rynku stale pojawiają się i są wykorzystywane kolejne, nowe technologie dostępowe. Z każdą z nich wiążą się różnego rodzaju zagrożenia. Bez względu na to, o jakiej metodzie dostępowej mówimy, w praktyce będziemy pracować, wykorzystując protokół IP. Zagrożenia zatem pojawią się w każdej sieci, która została oparta na tym protokole. Nie ma więc znaczenia, czy wykorzystujemy sieć kablową, router Wi-Fi, modem HSDPA czy światłowód jako medium dostępowe.

Na rynku stale pojawiają się i są wykorzystywane kolejne, nowe technologie dostępowe. Z każdą z nich wiążą się różnego rodzaju zagrożenia. Bez względu na to, o jakiej metodzie dostępowej mówimy, w praktyce będziemy pracować, wykorzystując protokół IP. Zagrożenia zatem pojawią się w każdej sieci, która została oparta na tym protokole. Nie ma więc znaczenia, czy wykorzystujemy sieć kablową, router Wi-Fi, modem HSDPA czy światłowód jako medium dostępowe.

Zanim określimy problemy związane z bezpieczeństwem, jakie możemy napotkać, warto dokonać podziału na zagrożenia związane z protokołem IP oraz z urządzeniami dostępowymi.

Sieci IP

Typowy przebieg ataku pharmingowego z wykorzystaniem trojana rozsyłającego sfałszowane pakiety DHCP

Zagrożony hardware

Zagrożenia dla urządzeń dostępowych - zwłaszcza tych, które dają użytkownikowi możliwość konfiguracji przy wystawianiu serwisu webowego - wynikają w dużej mierze z niefrasobliwości samych użytkowników. Mało kto poświęca czas na to, aby po zakupie właściwie dokonfigurować takie pudełko. Nie do rzadkości należą routery, czy modemy xDSL, do których można zalogować się na standardowe hasła albo i bez niego. Informacje o ustawieniach fabrycznych nie jest wcale trudno uzyskać - wystarczy wizyta np. na stroniehttp://www.phenoelit-us.org/dpl/. Dla atakującego istnieje potencjalnie jeden problem: większość routerów domyślnie nie pozwala na dostęp do urządzenia spoza sieci lokalnej. Wyjątkiem są tutaj punkty dostępowe WLAN. Ale i takie - wydawałoby się skuteczne zabezpieczenie - jest w sumie niewiele warte. Potwierdzają to doniesienia z ostatnich kilku miesięcy, np. z Meksyku. Wykorzystano tam popularny ostatnio atak drive-by-pharming. Polega on na tym, że napastnik umieszcza ukryty kod wykonywalny na spreparowanej przez siebie stronie - najczęściej w postaci JavaScriptu - który zmienia wpisy DNS na naszym routerze. Wystarczy tylko odwiedzić niewłaściwą witrynę.

Atakujący, aby zwiększyć pole rażenia, korzystają z "dobrodziejstwa" spamu lub phishingu, namawiając do odwiedzenia swojej strony. W wariancie meksykańskim posłużono się właśnie e-mailami - kartkami pocztowymi. Z tym jednak, że tutaj kod był zaszyty w samym e-mailu. Były to tagi HTML IMG, które powodowały skierowanie zapytania w postaci HTTP GET do routera ofiary. Zapytanie to zmieniało adres serwera DNS na urządzenie. Niepodejrzewający niczego użytkownik, chcąc odwiedzić stronę banku internetowego, był przez własny router przekierowywany na podstawioną witrynę. Aby klasyczny atak Drive-by-pharming był skuteczny, musi dostać się do routera, czyli odgadnąć jego hasło administracyjne. Prostym więc zabezpieczeniem byłaby zmiana haseł fabrycznych na niestandardowe i odpowiednio skomplikowane. Przykład meksykański jednak pokazał, że w wadliwie zaprojektowanym urządzeniu takie zmiany nic nie dają - tutaj wystarczyło odpowiednio spreparowane zapytanie.

Jak więc się bronić? Zufikar Ramzan z firmy Symantec radzi, aby po pierwsze, wykonać "twardy" reset routera, po drugie, zmienić hasło na skomplikowane, po trzecie, zainstalować na komputerze pakiet typu Internet Security, a po czwarte, uważać na to, jakie strony się odwiedza. Problem zauważył również znany z BlackHat 2008 Nathan Hamiel. Zaprezentowany przez niego atak Cross Site Request Forgery (CSRF) pozwala na zmianę hasła administratora routera i włączenie dostępu z zewnątrz.

Drive-by-pharming kierowane są także przeciwko usługom DHCP. Przykładem narzędzia takiego ataku jest trojan Flush.M, który uruchamia własny serwer DHCP i "sieje" fałszywymi ramkami konfiguracyjnymi.

Atakujący może wykorzystać router (w przykładzie router Motoroli z 2007 r.) do uzyskania dostępu w zasadzie do dowolnego zasobu naszej sieci LAN. Inne miejsca, które znakomicie nadają się do umieszczania ukrytych skryptów, to np. portale społecznościowe.

Skoro mówimy o modemach/routerach dostępowych. Nie tylko użytkownik końcowy pada ofiarą. Poszkodowani są także operatorzy - zwłaszcza w sieciach kablowych. Częstą praktyką stosowaną przez nieuczciwych użytkowników jest "klonowanie" modemów i współczesna wersja kradzieży impulsów. Dużym problemem są także ataki DDoS i działalność botnetów. Operatorzy jednak potrafią się bronić. Możliwe jest chociażby wykorzystanie funkcji oferowanych przez standard DOCSIS (czy EURODOCSIS), utrudniających klonowanie. Można także monitorować wykorzystanie puli adresacyjnej i badać anomalia w charakterystyce samego ruchu. Chroniąc się przed poważnymi zagrożeniami, operatorzy stosują również inne techniki obronne, takie jak Black-hole routing (ciche "zrzucanie" pakietów na poziomie protokołów routingu), sinkhole diversion (sieciowe honeypoty) czy dedykowane IPS-y.

Sieci komórkowe

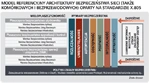

Model referencyjny architektury bezpieczeństwa sieci (także komórkowych i bezprzewodowych) oparty na standardzie X.805

Przyjrzyjmy się problemom związanym z samą technologią wykorzystywaną w sieciach mobilnych. UMTS, obejmujący swoim zasięgiem coraz większe obszary Polski, jest oparty na metodzie challenge-response, ale wzmocnionej kryptograficznie o wiele algorytmów na każdym z etapów: za szyfrowanie odpowiada F8, za integralność F9, a uwierzytelniania pilnuje zespół algorytmów Milenage. Wprowadzono również możliwość skorzystania z dwustronnej weryfikacji uczestników połączenia (sieć -> terminal -> sieć).

Gdzie tu miejsce na ataki? Jak wspomnieliśmy, sieci 3G zwiększając swój zasięg, muszą jednak na razie współfunkcjonować z sieciami 2G czy 2.5G (EDGE). Po pierwsze, procent pokrycia naszego kraju jest wciąż niewielki, a po drugie, na rynku jest sporo terminali, które nie potrafią pracować w sieciach 3G. Stąd możliwości ataków, takich jak chociażby tzw. atak degradacyjny (czy też bidding down), który obniża poziom zabezpieczeń do tych funkcjonujących w generacji drugiej, czy MITM (Man In The Middle).

Na ubiegłorocznej konferencji BlackHat zaprezentowano techniki łamania zabezpieczeń właśnie w sieciach GSM. Nie byłoby w tym nic nadzwyczajnego, gdyby nie fakt, że panowie David Hulton i Steve Muller wydali na swój zestaw do włamań mniej niż 1000 USD. Jest to swoisty ewenement, gdyż do niedawna uważano, że łamanie zabezpieczeń samej sieci komórkowej jest dla domorosłych hakerów nieopłacalne - koszt sprzętu sięgał setek tysięcy dolarów. Hulton i Muller złamali transmisję GSM zaledwie w 30 minut, a to zapewne nie ostatnie słowo. Kilka tysięcy dolarów więcej i czas może ulec znacznemu skróceniu. Złamanie transmisji możliwe było poprzez wykorzystanie znanej podatności występującej w 64-bitowym szyfrze strumieniowym A5. Operatorzy komórkowi również starają się chronić swoją sieć na różne sposoby.

Zagrożenia mogą pochodzić także z innych źródeł. Coraz częściej karty 3G wbudowuje się w laptopy. Komunikacja pomiędzy aplikacjami umieszczonymi na karcie USIM (Universal Subscriber Identity Module) a nadajnikiem 3G nie jest najczęściej w żaden sposób szyfrowana. Możliwa jest zatem infekcja, która zmanipuluje przesyłane dane. Możliwe jest także wykorzystywanie luk w sterownikach. Poza tym, tak jak w przypadku routerów dostępowych, celem ataków stają się terminale. Mamy na to wiele dowodów, tzw. POC (Proof Of Concept) w postaci CommWarriora na systemie Symbian czy RedBrowsera na J2ME. Zdarzają się również błędy w implementacji protokołu OBEX.