Wyścig zbrojeń

-

- Józef Muszyński,

-

- Roger Grimes,

- 01.02.2006

Eskalacja związanych z informatyką zagrożeń sprawia, że specjaliści zajmujący się ochroną mają pełne ręce roboty. Wobec rosnącej złożoności ataków na systemy komputerowe potrzebne jest nowe podejście do spraw bezpieczeństwa

Eskalacja związanych z informatyką zagrożeń sprawia, że specjaliści zajmujący się ochroną mają pełne ręce roboty. Wobec rosnącej złożoności ataków na systemy komputerowe potrzebne jest nowe podejście do spraw bezpieczeństwa

To, co było do niedawna domeną hakerów-hobbystów, poszukujących uznania i możliwości darmowego korzystania z cyfrowej informacji, stało się sferą działania profesjonalnych kryminalistów i zorganizowanych grup przestępczych. Od lat administratorzy IT postrzegali większość złośliwych kodów (malware) bardziej jako utrapienie niż coś, co może wyrządzić trwałe szkody, których koszt nierzadko opisują teraz liczby sześcio-, czy nawet siedmiocyfrowe.

Dzisiaj główne zagrożenia to profesjonalnie napisane kody programowe przeznaczone do kradzieży tożsamości i haseł, włamania do zastrzeżonych ośrodków webowych, prowadzenie wywiadu przemysłowego i instalowanie programów wywiadowczych (spyware). Jeżeli nawet administrator wykryje i usunie intruza, to trudno jest ocenić zakres zniszczeń oraz stopień narażenia informacji poufnej.

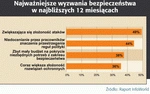

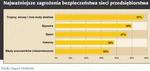

Nic więc dziwnego, że na pytania o najpoważniejsze wyzwania bezpieczeństwa, z jakimi borykają się różne organizacje, prawie połowa respondentów tygodnika InfoWorld (IDG) wymieniła coraz większą złożoność trojanów, robaków, wirusów i innych złośliwych kodów zalewających sieci przedsiębiorstw. Z raportu InfoWorld wynika, że 57% ankietowanych za największe zagrożenie bezpieczeństwa sieci uważało w połowie ub.r. ataki wirusowe, co oznacza wzrost o 29% w stosunku do badania sprzed roku. Firmy biorące udział w ankiecie podawały także, iż każda z nich udaremniła średnio 368 ataków w okresie ostatnich 12 miesięcy. Jednak średnio 44 ataki sforsowały systemy ochronne, głównie dlatego iż ich mechanizmy były dużo bardziej skomplikowane, a nawet samodostosowawcze.

Zagrożenia te wykorzystują wiele tzw. wektorów ataku, przyspieszających rozprzestrzenianie i umożliwiających wyrządzanie większych szkód niż dotychczas. Wciąż najbardziej popularne są wirusy i robaki rozprzestrzeniające się za pośrednictwem poczty elektronicznej. Mnożenie się zagrożeń znacznie wpływa na działalność firm i koszty.

Kody z wbudowaną automodyfikacją

Najważniejsze wyzwania bezpieczeństwa w najbliższych 12 miesiącach

Szkodliwe programy nie pozostawiają administratorom sieci złudzeń, że czasy, w których wirusy i trojany były tworami relatywnie prostymi i łagodnymi, a ich usunięcie po wykryciu załatwiało problem, bezpowrotnie minęły. W wypadku większości dzisiejszych kodów złośliwych początkowy kierunek infekcji jest jedynie wstępem do działań destrukcyjnych i jest to dzisiaj największe zmartwienie administratorów. Po skutecznym zaatakowaniu komputera wiele robaków i tzw. botów (skrót od słowa robot) może łączyć się z zewnętrznymi serwerami i sprowadzać nowe programy i instrukcje. Takie złośliwe kody stają się tworami samouaktualniącymi. Ich ostateczne instrukcje nie są znane - bardzo często nawet dla ich twórców - dopóki nie zostaną podesłane i uruchomione. Niektóre boty instalują się jako serwery webowe, oczekujące na połączenia z powiązanymi z nimi programami. Takie złośliwe oprogramowanie usuwa się samo po sprowadzeniu niezbędnego kodu i wykonaniu swojego zadania.

Szkodliwe programy mogą rejestrować znaki wprowadzane z klawiatury komputera i przechwytywać zrzuty ekranowe, poszukując w ten sposób identyfikatorów i haseł wprowadzanych przez użytkowników, a także przełączać surfującego użytkownika na odległy serwer proxy, który może rejestrować wszystkie wprowadzane dane. Phishing, spam czy adware jeszcze bardziej komplikują sytuację.

Sieci bot

Typowe wektory propagacji ataku (wg McAfee)

Specjaliści do spraw bezpieczeństwa próbują sobie z tym radzić, ale często w miejsce każdego bota usuniętego z zaatakowanego peceta pojawiają się dwa nowe. Problem jest tak rozpowszechniony, że pojawiła się nowa kategoria programów złośliwych (malware) o nazwie crimeware - jako formalne rozróżnienie malware tworzonych teraz przez profesjonalnych przestępców.

Firma MessageLabs, zajmująca się rozwiązaniami ochrony poczty elektronicznej, podała, że w ubiegłym roku liczba i złożoność ukierunkowanych na biznes ataków za pośrednictwem poczty elektronicznej zaczęła rosnąć w bardzo szybkim tempie, stwarzając realne zagrożenie dla nadużyć finansowych, kradzieży własności intelektualnej i wymuszania okupów. Analiza danych MessageLabs Intelligence ujawnia, że w ostatnich latach stopniowo narastała częstotliwość ataków na przedsiębiorstwa i organizacje przeprowadzanych za pośrednictwem poczty elektronicznej. W lipcu 2005 r. organizacja Anti-Phishing Working Group ostrzegała przed coraz powszechniejszym zjawiskiem phishingu, który bardziej niż tradycyjnymi, dużymi celami zajął się większą bazą drobniejszych obiektów finansowych.

Specjaliści ostrzegają, że dzisiejsze malware i schematy botnetów to zwiastuny nadchodzącej masowej działalności kryminalnej w Sieci - grupy przestępcze wyczuwają w nich znakomite narzędzia do prowadzenia swojej działalności.

Samotnego hakera, atakującego pojedyncze komputery, zastępuje zorganizowana cybermafia wykorzystująca tysiące sieci komputerowych do popełniania przestępstw na skalę globalną. Zorganizowana przestępczość stosuje botnety do atakowania firm i wymuszania okupów.

Nowym sposobem zdobywania pieniędzy przez zorganizowaną przestępczość są m.in. internetowe oszustwa giełdowe. Przestępcy kupują tanie akcje jakiejś firmy, a następnie rozpowszechniają w Internecie fałszywe informacje biznesowe na jej temat w celu zawyżenia cen tych akcji (tzw. pompowanie). Po czym sprzedają akcje po wyższej cenie.

Wektory ataków webowych

Najważniejsze zagrożenia bezpieczeństwa sieci przedsiębiorstwa

Działania, jakie należy podjąć w ramach ogólnego programu zabezpieczeń, wymagają rozpoznania zróżnicowania sposobów propagacji ataków w sieci. Dzisiejsze zagrożenia rozprzestrzeniają się zazwyczaj przez więcej niż jeden wektor ataku.

Według badań przeprowadzonych przez analityków McAfee Avert Labs, spośród 63 zagrożeń uznanych za średnio lub bardzo ważne, aż 57 stanowiły robaki masowo przesyłane za pośrednictwem poczty elektronicznej. Pozostałe 6 to robaki internetowe, atakujące luki w zabezpieczeniach systemu operacyjnego Microsoft Windows.