Wirusy zaatakują komórki

-

- Tomek Janoś,

- 01.07.2005

Jeszcze za wcześnie na strach, ale strzeżonego Pan Bóg strzeże. Nowe, atakujące smartfony odmiany wirusów to zapowiedź przyszłych zmartwień dla specjalistów od ochrony sieci korporacyjnych (w których aplikacje i urządzenia mobilne pełnią coraz większą rolę).

Jeszcze za wcześnie na strach, ale strzeżonego Pan Bóg strzeże. Nowe, atakujące smartfony odmiany wirusów to zapowiedź przyszłych zmartwień dla specjalistów od ochrony sieci korporacyjnych (w których aplikacje i urządzenia mobilne pełnią coraz większą rolę).

Kiedy pojawił się Cabir, pierwszy wirus infekujący telefony komórkowe, artykuły w światowej prasie wpadały w ton alarmistyczny: twoja komórka może w każdej chwili zostać zaatakowana, a ty nie będziesz nawet o tym wiedział. Tymczasem w tej chwili ryzyko zawirusowania jest bardzo niewielkie. Graham Cluley z brytyjskiej firmy Sophos, tworzącej oprogramowanie antywirusowe, ocenia, że prawdopodobieństwo, iż w telefonie komórkowym zamieszka wirus, jest mniej więcej takie, jak to, że na ulicy spadnie komuś na głowę fortepian.

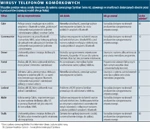

Większość wirusów telefonów komórkowych to na razie przesyłane (anonimowo lub nie) do producentów zabezpieczeń tzw. proof of concept, czyli pliki stworzone do wykazania nieszczelności systemu. Na wolności funkcjonuje niewiele wirusów, z których każdy ma od kilku do kilkudziesięciu wariantów. Liczba udokumentowanych infekcji jest znikoma. Mobilne wirusy są dziś znacznie mniej wyrafinowane i szkodliwe niż wirusy komputerowe (patrz tabela). Pozbycie się ich jest względnie łatwe, zwykle wymaga usunięcia zainfekowanych plików. W rzadkich, poważniejszych przypadkach telefon wymaga też powrotu do ustawień fabrycznych.

Wirusy komórkowe do życia potrzebują większej inteligencji, niż mogą im zapewnić zwykłe telefony. Wszystkie odnotowane złośliwe kody zostały stworzone dla smartfonów, w dodatku z systemem Symbian Series 60 (w tej chwili 6 producentów telefonów; najwięcej modeli oferuje Nokia). Dlaczego? Odpowiedź jest prosta. Symbian ma największy udział na rynku systemów operacyjnych dla smartfonów. Aparatów z tym OS sprzedano w ub.r. 13,65 mln sztuk (dane In-Stat/MDR), smartfonów z systemami PalmOne i Windows Mobile - 6,6 mln sztuk. Dla porównania w 2004 r. sprzedano na całym świecie 678,9 mln sztuk wszystkich telefonów komórkowych. Stosunek tych ostatnich do smartfonów pokazuje, dlaczego wirusy komórkowe to jeszcze nie zjawisko masowe. Proporcje te będą się jednak szybko zmieniać.

Strachy na Lachy, a producentom zabezpieczeń radość?

Wirusy telefonów komórkowych

Komentujący raport przedstawiciel Symanteca stwierdził, że wyniki badań odzwierciedlają poglądy i nastawienie niewielkiej grupy pierwszych użytkowników smartfonów, którzy są z natury "bardziej świadomi" technicznie niż przeciętni użytkownicy.

W związku z tym, gdy popyt na tego typu narzędzia znacznie się zwiększy, ich mniej poinformowani użytkownicy będą źródłem większych problemów z bezpieczeństwem.

Badania Symanteca wywołały ożywioną dyskusję w mediach. Dowodu na to, że poczucie zagrożenia (a i samo niebezpieczeństwo) jest jeszcze bardzo znikome, dostarczyła firma WDSGlobal. Firma ta - obsługująca telefoniczne linie serwisowe dla wielkich producentów i operatorów telekomunikacyjnych (Hewlett-Packard, Nokia, Orange, Sony Ericsson i T-Mobile) - przedstawiła statystyki, z których wynikało, że na 275 tys. obsłużonych przez nią w jednym kwartale połączeń telefonicznych tylko 10 dotyczyło pytań o wirusy atakujące telefony komórkowe. Stanowiło to więc 0,0036% wszystkich rozmów z klientami zwracającymi się po pomoc techniczną. Komentując te statystyki, Doug Overton z WDSGlobal przyznał, że co prawda lepiej dmuchać na zimne, ale sianie paniki i wyolbrzymianie faktów o zagrożeniach zdecydowanie uznał za niedopuszczalne. Tego, że strach użytkowników to woda na młyn producentów zabezpieczeń, nie musiał dodawać.

Z jednej strony strach, z drugiej realne zagrożenie przełożą się w niedługim czasie na pokaźne zyski. Zdaniem analityków z IDC, wydatki na zabezpieczenia dla rozwiązań mobilnych wzrosną ze 100 mln USD w 2004 r. do blisko 1 mld w 2008 r.

Ten nieszczelny Bluetooth

Większość dzisiejszych wirusów wykorzystuje do rozprzestrzeniania się porty Bluetooth. Dlatego zaniepokojonym użytkownikom telefonów Nokia producent zaleca na swoich stronach internetowych ustawienie Bluetooth w telefonie na tryb "ukryty", w którym zestaw słuchawkowy nadal będzie się mógł komunikować z telefonem, a atak będzie zdecydowanie trudniejszy do przeprowadzenia. Tym, którzy chcą stuprocentowej ochrony, Nokia radzi w ogóle wyłączyć Bluetooth. W przypadku zestawów samochodowych, w których niemożliwe jest wyłączenie Bluetooth (lub ustawienie go w tryb ukryty) firma uspokaja użytkowników, wskazując na ekstremalnie małe prawdopodobieństwo wystąpienia zagrożenia.

Niepokój użytkowników telefonów z Bluetooth mogą zwiększyć ostatnie doniesienia o możliwości przechwycenia nawet zabezpieczonych połączeń Bluetooth. Niemal od czasu pojawienia się tej technologii zaczęły napływać informacje o różnych sposobach ataków na urządzenia z Bluetooth, dotyczyły one jednak najczęściej sytuacji braku ochrony. W zeszłym roku Ollie Whitehouse, ekspert bezpieczeństwa z amerykańskiej firmy @Stake, wykazał, że nawet urządzenie z Bluetooth w trybie "ukrytym" nie jest bezpieczne. Także w ubiegłym roku wykazano, że możliwe jest uzyskanie dostępu do urządzeń Bluetooth, gdy komunikują się one po raz pierwszy i przeprowadzają proces synchronizacji ("parowania urządzeń"), ustalając wspólny 128-bitowy klucz, używany następnie do zabezpieczania przesyłanych informacji. Co gorsza w tym roku dwóch izraelskich naukowców ogłosiło, że są w stanie przeprowadzić tego typu atak, wymuszając proces "parowania" urządzeń w dowolnym momencie. Atak polegający na zsynchronizowaniu urządzeń ofiary i napastnika, a następnie uzyskaniu przez hakera dostępu do dowolnej informacji i usługi na sprzęcie ofiary zyskał już nawet swoje miano - bluesnarfing.

I jak tu się nie bać?

Dzisiaj zagrożenia nie są wielkie, ale ludzie lubią się bać. Powstają więc czarne scenariusze, które - kto wie - mogą się przecież sprawdzić w przyszłości.

Jedną z głównych ról odegra w nich Bluetooth. Choć typowo sygnał w tej technologii może wędrować maksymalnie 10-100 m, to atakujący nie musi znajdować się w bezpośrednim otoczeniu celu. Projektowane są bowiem anteny znacznie zwiększające ten zasięg. Mogą one pomóc w gromadzeniu informacji z telefonu (bluesnarfing), przeprowadzaniu z niego połączenia lub przesyłaniu złośliwego kodu. Napastnik może siedzieć w publicznym miejscu (np. na lotnisku lub w centrum handlowym) i zbierać tony informacji z telefonów komórkowych. Dostawcy na razie domyślnie wyłączają Bluetooth w swych telefonach, ale im więcej pojawia się na rynku urządzeń, w których wykorzystuje się tę technologię (np. samochodów), tym częściej będzie ona uruchamiana i tym więcej będzie okazji do ataku.

Telefon komórkowy może być nosicielem wirusa przeznaczonego dla komputerów i rozprzestrzeniającego się w sieci komputerowej po synchronizacji telefonu i PC. Nowe konie trojańskie będą mogły instalować się w urządzeniach przez karty pamięci, transfer pliku w podczerwieni lub synchronizację. Napastnik będzie mógł za pomocą przesłanego komunikatu tekstowego uruchamiać trojana, by ten spowodował np. przesłanie nagranej w telefonie rozmowy jego właściciela.

Przepełnienie bufora - powszechny problem z aplikacjami PC, w których zbyt wiele danych jest wpisywanych do pamięci i niewłaściwie przetwarzanych - daje napastnikowi możliwość uruchomienia złośliwego kodu na atakowanej maszynie. Do takiej sytuacji może dojść także w świecie aplikacji mobilnych. Na razie napastnicy nie widzą jeszcze korzyści z takich działań. Sytuacja zmieni się, gdy właściciele telefonów komórkowych zaczną ich masowo używać do operacji finansowych: mikropłatności, płacenia za towary w sklepach lub do wyciągania pieniędzy z bankomatów (jak to już odbywa się w Japonii).

Gdy o przejęciu kontroli nad telefonem przy użyciu ataku DoS (Denial-of-Service) nie ma jeszcze mowy, to już teraz nie jest żadnym problemem zakłócenie w ten sposób jego działania. Napastnik może uruchomić na swym komputerze aplikację wysyłającą pod jeden numer wiele komunikatów tekstowych. Zalew SMS-ów uniemożliwi normalne posługiwanie się telefonem komórkowym. Taki atak można też przeprowadzić wykorzystując też błędy systemu operacyjnego urządzenia i przesyłając odpowiednio spreparowany komunikat lub plik.

Właściwa polityka gwarantem dobrego snu administratora

Dla administratora sieci systemu informatycznego w firmie wirusy komórkowe nie są jeszcze żadnym zmartwieniem. Jeśli w sieci korporacyjnej używa się smartfonów, wystarczy stworzyć odpowiednie reguły posługiwania się nimi, zadbać, by wszyscy je znali...

i po strachu. Polityka bezpieczeństwa powinna w stosunku do smartfonów obejmować: zakaz pobierania gier, dzwonków, aplikacji itp., wysyłania prywatnych e-maili czy odwiedzania niepewnych stron internetowych. Jeśli nadal coś nas niepokoi, reguły można wzmocnić stosowaniem oprogramowania antywirusowego dla handheldów i smartfonów oraz przeprowadzaniem regularnego backupu urządzeń. Co będzie dalej, zobaczymy...