UTM dla średnich firm

-

- Józef Muszyński,

-

- Brian Chee,

-

- Curtis Franklin Jr.,

- 14.12.2009

Tradycyjne firewalle umieszczano między siecią lokalną a nieprzyjazną przestrzenią internetu, aby sprawdzały porty i protokoły oraz decydowały, które pakiety można wpuścić do sieci. Nowe zagrożenia, które pojawiały się z biegiem czasu, wymusiły rozszerzanie funkcji zapór ogniowych. Powstała nowa kategoria urządzeń ochronnych: UTM - Unified Threat Management. W testach sprawdzamy działanie rozwiązań przeznaczonych dla średnich firm lub oddziałów większych przedsiębiorstw czterech producentów: Astaro, SonicWall, WatchGuard i ZyXel.

Ochrona sieci dzisiaj, to konieczność stosowania wielu typów zapór ogniowych (sieciowych, w punktach końcowych, aplikacyjnych), ochrony antywirusowej, filtrowania treści, systemów wykrywania wtargnięć itp. Do realizacji takich funkcji niezbędna jest szafa stelażowa wypełniona różnymi urządzeniami - każde z własnym interfejsem administracyjnym i każde traktowane jako potencjalny punkt uszkodzenia w sieci. Potrzeba znalezienia lepszego sposobu stosowania funkcji ochronnych (zwłaszcza dla mniejszych organizacji z ograniczonym zespołem IT i małymi budżetami) spowodowała pojawienie się rozwiązań UTM - Unified Threat Management, integrujących wiele funkcji ochronnych.

Rynek zaakceptował takie podejście: szybko rosnąca liczba małych i średnich firm wybiera administracyjną i operacyjną prostotę zintegrowanego rozwiązania.

Testom poddano UTM przeznaczone dla firm średniej wielkości, dostarczane przez czterech dostawców: Astaro, SonicWall, WatchGuard i ZyXel. Chociaż wszystkie testowane urządzenia mieszczą się w ramach definicji UTM (łącząc funkcje zapory ogniowej, VPN, wykrywania i zapobiegania wtargnięciom, antymalware, antyspamu oraz filtrowanie treści WWW), to jednak różnią się w zakresie: podstawowego podejścia do kwestii bezpieczeństwa, możliwości administrowania, przepustowości i, co najważniejsze, efektywności przeciwdziałania malware.

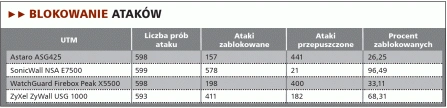

Wśród testowanych urządzeń jedynie SonicWall NSA E7500 zapewniało wysoki poziom ochrony przed malware, blokując 96,5% sprokurowanych ataków (zob. tabela "Blokowanie ataków").

Warto zaznaczyć, że ataki, którymi się posłużono w ramach testu (Mu Dynamics Published Vulnerability Attacks, wyciągnięte z bazy danych US-CERT) wykorzystywały znane luki (żadnych niespodzianek typu "zero-day") w popularnych systemach operacyjnych, aplikacjach i protokołach - Microsoft Windows, Internet Explorer, Cisco IOS, Apache, SQL, ICMP, SSH itp. Przeprowadzono pełny zestaw ataków (ok. 600 na każdym UTM) i każde urządzenie UTM powinno być przygotowane do odparcia znanych ataków, a jednak okazało się, że setki z nich sięgnęły celu.