Test bram SSL VPN

-

- Krystian Ryłko,

- 01.04.2004

Idea SSL VPN opiera się na prostej zasadzie: wykorzystaniu mechanizmów szyfrowania i uwierzytelniania, wbudowanych w przeglądarkę internetową. W odróżnieniu od IPSec VPN użytkownik otrzymuje dostęp nie do całej sieci, lecz tylko do wybranych jej zasobów.

Idea SSL VPN opiera się na prostej zasadzie: wykorzystaniu mechanizmów szyfrowania i uwierzytelniania, wbudowanych w przeglądarkę internetową. W odróżnieniu od IPSec VPN użytkownik otrzymuje dostęp nie do całej sieci, lecz tylko do wybranych jej zasobów.

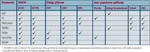

Zamieszanie, jakie w ostatnim czasie powstało wokół produktów SSL VPN, jest zrozumiałe. Producenci reklamują swoje produkty jako rewolucyjne rozwiązania zdalnego dostępu: tańsze od IPSec VPN, bezpieczne, łatwe we wdrożeniu i obsłudze, niewymagające dedykowanego oprogramowania klienckiego (clientless) i uniwersalne. Innymi podkreślanymi przez producentów cechami są: dostęp z dowolnego miejsca i każdej przeglądarki z obsługą SSL/TLS, a nawet za pośrednictwem różnych urządzeń: PC, PDA czy telefonów komórkowych. Prawie każdy dostawca albo już wprowadził, albo zapowiada premierę swojego rozwiązania tego typu. Pośpiech, który temu towarzyszy, niekorzystnie przekłada się na jakość oferowanych rozwiązań. Wiele spośród tych produktów nie wykonuje poprawnie większości zapowiadanych funkcji. Aby przybliżyć rzeczywiste możliwości bram SSL VPN, przedstawiamy wyniki testu siedmiu takich rozwiązań.

Na początku 2004 r. na świecie było dostępnych 19 różnych produktów SSL VPN. Bramy SSL VPN, jako dedykowane rozwiązania lub rozszerzenie istniejących produktów VPN, znajdują się w ofercie firm: AEP, Array Networks, Aspelle, Aventail, Citrix Systems, F5 Networks, Motivus, NetScreen (obecnie przejęta przez Juniper), Netilla Networks, Nokia, Novell, Nortel Networks, PortWise, Rainbow, Symantec (pierwotnie produkt SafeWeb) i Whale Communications. Niektóre z nich stanowią już ofertę polskich dystrybutorów. W artykule opisano nie tylko rozwiązania sprzedawane w Polsce, ale również produkty firm, niemających polskich przedstawicieli (Netilla, AEP i Whale). Każde prezentowane rozwiązanie różni się od innych pod względem zarówno funkcjonalności, jak i łatwości wdrożenia oraz poprawności i stabilności działania.

Za: rozbudowane możliwości kontroli dostępu oraz solidnie realizowane uwierzytelnianie, wiele opcji "cienkiego klienta" dla użytkowników różnych systemów, innowacyjne uwierzytelnianie przesyłanych wiadomości, dobra kontrola ustawień bezpieczeństwa SSL, wygodny mechanizm rozszerzania sieci

Przeciw: słabe raportowanie, brak wsparcia FTP

Urządzenia SSL VPN obsługują protokoły FTP i CIFS wykorzystywane przez serwery plików. Wewnętrzny protokół aplikacji jest tłumaczony przez bramę na zewnątrz jako HTTP i HTML. Dla użytkownika końcowego serwer plików jest widziany jako serwer HTTP. Translacja aplikacji funkcjonuje nie w każdym przypadku. Niektóre programy, takie jak MS Outlook lub inne typu instant-messaging (np. Gadu-Gadu, AIM), mają indywidualny wygląd, który jest zmieniany po przetłumaczeniu na HTML. Powoduje to pewien dyskomfort użytkowników. Rozwiązaniem jest zastosowanie przekierowania portów. Wymaga ono pobrania niewielkiego programu działającego po stronie klienta, zwykle w Javie lub ActiveX. Nasłuchuje on na porcie zdefiniowanym dla konkretnej aplikacji. Pakiet przychodzący na ten port jest przesyłany w tunelu SSL przez sieć zewnętrzną do bramy SSL VPN, która go rozszyfrowuje i przekazuje do rzeczywistego serwera aplikacji. Chociaż przekazywanie portów jest techniką efektywną, to ma ograniczenia. Obsługiwana aplikacja powinna funkcjonować stabilnie i mieć znaną strukturę połączeń sieciowych. Mimo że część programów klienckich jest napisana w Javie, działają one różnie, w zależności od systemu.

Niektórzy producenci wzbogacają swoje produkty w funkcję rozszerzenia sieci. Zdalny użytkownik uzyskuje bezpośrednie połączenie z siecią korporacyjną, a kontrola dostępu opiera się jedynie na informacjach z warstwy sieci - adresach IP i numerach portów.

Za: znakomite mechanizmy kontroli dostępu, poprawne realizowanie uwierzytelniania z obsługą certyfikatów i przyporządkowaniem użytkownika grupie

Przeciw: dwa interfejsy zarządzania mogą wprowadzać zamieszanie, brak kontekstowej pomocy, skąpy GUI

Translacja aplikacji

Translacja portów i rozszerzenie sieci

Translacja aplikacji do formatu WWW