Szpiedzy w sieci przedsiębiorstwa

-

- Józef Muszyński,

- 01.05.2005

Choć administratorzy przyznają, że znaczna część komputerów w ich sieciach została opanowana przez programy wywiadowcze, to nie bardzo się tym przejmują. Także dostawcy środków ochrony dla przedsiębiorstw dopiero niedawno zaczęli uważać spyware za poważny problem.

Choć administratorzy przyznają, że znaczna część komputerów w ich sieciach została opanowana przez programy wywiadowcze, to nie bardzo się tym przejmują. Także dostawcy środków ochrony dla przedsiębiorstw dopiero niedawno zaczęli uważać spyware za poważny problem.

Wczesne wersje programów wywiadowczych (spyware) ograniczały się do sprowadzania i wyświetlania informacji o aktywności komputera i wykorzystywania jego zasobów. Ostatnio jednak zajmują się czymś więcej niż tylko monitorowaniem aktywności użytkownika w Internecie czy wtrącaniem nieoczekiwanych reklam.

Spyware umożliwia obecnie kontrolę komputera bez wiedzy jego użytkowników. Gromadzi informacje o użytkowniku podczas jego połączenia z Internetem, rejestruje w tym czasie informacje o jego działaniach i konfiguracji komputera. Może przechwytywać znaki wprowadzane przez użytkownika za pośrednictwem klawiatury, m.in. hasła, nazwy użytkownika, numery kart płatniczych itd.

Problemy z klasyfikacją

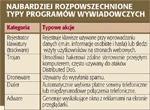

Najbardziej rozpowszechnione typy programów wywiadowczych

Adware jest zazwyczaj świadomie instalowane przez użytkownika i jest to aplikacja wyraźnie zaznaczająca - poprzez reklamy - swoją obecność w komputerze. Prewencja może tu polegać na edukacji użytkowników i odpowiedniej polityce.

Spyware natomiast zazwyczaj instalują się same, bez przyzwolenia użytkownika, wykorzystując luki w oprogramowaniu. Spyware jest więc aplikacją wywiadowczą pozostającą w ukryciu, co pozwala jej na zbieranie informacji bez przeszkód. Agresywne warianty spyware stanowią poważne zagrożenie, szczególnie dla firm dysponujących ważnymi informacjami.

Środki zaradcze

Rozwiązanie problemu spyware i adware powinno wywodzić się z obszaru procedur i technologii.

Jedną z technologii wykorzystywanych przez spyware jest interfejs programowy Internet Explorer - Browser Helper Manager (BHO). Właściwie wykorzystany BHO może np. przekierować Internet Explorer na przeglądarkę PDF. Szkodliwy BHO może jednak otworzyć drzwi, przez które napastnik może wyprowadzać dane korporacyjne lub uczynić z komputera nieświadomego uczestnika rozproszonego ataku DoS (DDoS).

Jednym ze sposobów radzenia sobie z tym problemem jest więc rezygnacja z przeglądarki Internet Explorer i przejście np. na przeglądarkę Mozilla Firefox.

Innym jest bezpłatne narzędzie do wykrywania BHO - BHODemon. Nie usuwa ono BHO, ale pozwala na jego kontrolowanie (http://www.definitivesolutions.com ).

Z drugiej strony znaczna część spyware wchodzi do sieci i na desktopy w rezultacie nieodpowiednich zachowań użytkownika. Odpowiednia polityka bezpieczeństwa powinna więc zapobiegać niebezpiecznym działaniom, takim jak instalowanie przez użytkowników niepożądanych programów, czy uruchamianie aplikacji współdzielących pliki, które są zazwyczaj portem dla spyware.

Dostawcy systemów antywirusowych starają się włączyć funkcje "kontrwywiadowcze" do swoich produktów, ale do zintegrowanej ochrony jest jeszcze daleko.

Wirusy zachowują się według dobrze znanych schematów. Przeważnie są instalowane w stałych miejscach na komputerze. Programy wywiadowcze pisane są często dla uzyskania korzyści finansowych, są więc bardziej wymyślne w projekcie i implementacji. Są trudne do usunięcia - używają zazwyczaj wielu punktów startowych i atrap, które pozwalają im na powtórne zainstalowanie się po ich pozornym usunięciu. Ich pliki rozrzucane są losowo w całym systemie.

Wydania oprogramowania antyspyware dla przedsiębiorstw, odmiennie niż produkty dla użytku domowego, są w pełni zautomatyzowane. Spyware mogą być usuwane automatycznie lub poddawane zdalnie kwarantannie. Produkty te mogą być dostrajane przez definiowanie list bezpiecznych aplikacji, które mogą być instalowane lub uruchamiane przez użytkowników. Można też określać dozwolone typy cookies. Stosowane jest automatyczne blokowanie instalacji znanych spyware.