Socjotechnika nadal w cenie

-

- 22.02.2016, godz. 13:48

Z ankiety przeprowadzonej podczas konferencji BlackHat w Las Vegas i Amsterdamie wynika, że włamywacze cały czas uważają socjotechnikę za jedną z najważniejszych metod działania.

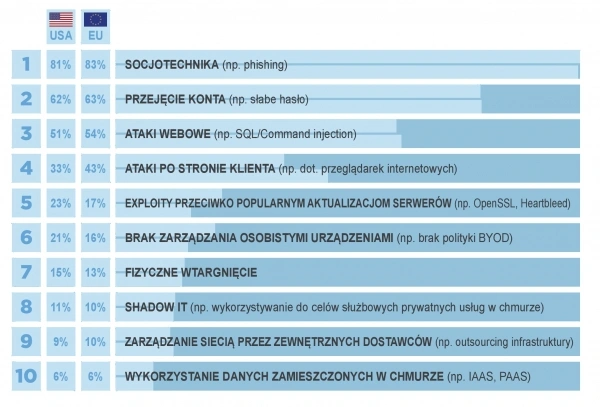

Podczas konferencji BlackHat w Las Vegas oraz Amsterdamie firma Balabit przeprowadziła ankietę na temat najpopularniejszych metod wykorzystywanych przez cyberprzestępców. W badaniu uczestniczyło 494 ekspertów do spraw bezpieczeństwa IT. Kluczowym wnioskiem wynikającym z ankiety jest fakt, że atakujący najczęściej dostają się do wewnętrznego systemu organizacji dzięki pomocy – zwykle nieświadomej – jej pracowników. Wyniki są bardzo podobne mimo to, że badanie prowadzono w dwóch różnych krajach na różnych kontynentach.

Największe niebezpieczeństwo przychodzi od środka

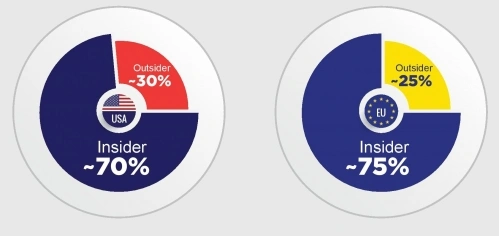

Co drugi respondent (54% badanych) odpowiedział, że, zgodnie z ich doświadczeniami, organizacje nadal obawiają się włamywaczy, którzy uzyskują nieautoryzowany dostęp do sieci IT poprzez korporacyjny firewall. Jednocześnie ponad 40% z nich twierdzi, że narzędzia zapewniające pierwszą linię obrony, takie jak właśnie zapory sieciowe, nie są wystarczająco skuteczne, aby powstrzymać atakujących. Ankietowanych zapytano także o to, które ataki uważają za groźniejsze – te dokonywane wewnątrz, czy z zewnątrz organizacji. Uwzględniono przy tym fakt, że ataki, w których napastnik przejmuje kontrolę nad kontami uprzywilejowanych użytkowników, należy klasyfikować do kategorii ataków wewnętrznych, ponieważ nie powiodłyby się, gdyby nie wykorzystanie kont osób z wewnątrz organizacji. Ponad 70% ankietowanych uważa ataki z wewnątrz organizacji za bardziej niebezpieczne i poważniejsze w konsekwencjach dla firmy.

Zobacz również:

Wyniki ankiety przeprowadzonej podczas konferencji BlackHat w Las Vegas oraz Amsterdamie.

Socjotechnika w praktyce

Większość atakujących dąży do uzyskania dostępu do konta użytkownika niższego szczebla i stopniowo rozszerza jego przywileje. Próby zidentyfikowania rzeczywistego pracownika organizacji i złamanie jego hasła są procesem powolnym, który pozostawia w systemie ślady (np. wiele dodatkowo wygenerowanych logów jako efekt zautomatyzowanych ataków) i znacznie zwiększa ryzyko wykrycia przez administratora podejrzanych aktywności. Dlatego włamywacze najczęściej korzystają z socjotechnicznych podstępów, aby skłonić użytkownika do udostępnienia im danych do konta i hasła.

Najważniejsze zagrożenia dotyczą dostępu z wewnątrz firmowego IT

Zoltán Györkő, CEO firmy Balabit mówi: „Niedawne naruszenie danych ponad 10 000 pracowników Wydziału Sprawiedliwości i Bezpieczeństwa Wewnętrznego Stanów Zjednoczonych oraz ponad 20 000 pracowników Federalnego Biura Śledczego (FBI) jest kolejnym przykładem na to, że przeniknięcie do organizacji z pomocą metod socjotechnicznych jest dla włamywaczy o wiele łatwiejszym zadaniem niż pisanie exploitów zero-day. Stosowanie tradycyjnych narzędzi kontroli dostępu i rozwiązań przeciwko złośliwemu oprogramowaniu jest konieczne. Jednak urządzenia te chronią dane firmy tylko wtedy, gdy atakujący znajdują się poza siecią. Natomiast, jeśli uda im się włamać do systemu, nawet korzystając z konta pracownika niższego szczebla, potrafią łatwo rozszerzyć swoje uprawnienia i uzyskać uprzywilejowany lub umożliwiający pełną kontrolę dostęp do sieci firmowej. Kiedy tak się stanie, nieprzyjaciel znajdzie się wewnątrz systemu, stanowiąc znacznie większe zagrożenie, ponieważ wydaje się, że jest jednym z nas".

Przejęte przez włamywaczy konta można wykryć jedynie na podstawie analizy zachowania użytkownika, np. czasu logowania i lokalizacji, prędkości pisania, używanych poleceń. Narzędzia służące do takich analiz tworzą unikatowy profil zachowania pracownika i potrafią łatwo wykryć nietypowe działanie użytkownika i ostrzec zespół zabezpieczeń lub zablokować czynności wykonywane przez włamywaczy na przejętym koncie użytkownika aż do odwołania.

Słabe hasła

Użytkownicy mają tendencję do używania słabych, prostych haseł, które są podatne na złamanie, ponadto dość często stosują to samo hasło przy logowaniu do różnych aplikacji i miejsc, zarówno firmowych, jak i prywatnych. Ponowne używanie tego samego hasła sprawia, że włamywacze mogą pozyskać hasło ze słabiej zabezpieczonego portalu lub aplikacji, a następnie użyć skradzionego hasła do zalogowania się do zasobów w firmowej sieci. Przed podobnym zachowaniem trudno się obronić, gdyż nie ma możliwości sprawdzenia wszystkich haseł używanych prywatnie przez użytkowników do różnych portali i usług.

Ataki webowe

Luki w zabezpieczeniach aplikacji internetowych, wykorzystywane w atakach typu SQL injection wciąż plasują się wysoko w rankingach popularnych metod włamań, głównie dlatego, że aplikacje są pierwszymi drzwiami do zasobów firmy zarówno dla osób z wewnątrz, jak i spoza organizacji. Prowadzony w ten atak ma ogromny zasięg i może być przeprowadzony zdalnie przy minimalnym ryzyku ze strony włamywacza. Ponieważ jakość kodów aplikacji z punktu widzenia bezpieczeństwa nadal jest wątpliwa, przeprowadzenie podobnego ataku czasami nie wymaga nawet dużego nakładu pracy po stronie napastnika - na rynku istnieje wiele automatyzowanych skanerów, które pozwalają na łatwe wykrycie podatności.

Pozostałe metody włamań także mogą przynieść korzyści, ale zazwyczaj są bardziej skomplikowane, czasochłonne albo wymagają szczególnych umiejętności programistycznych lub wiążą się z wysokim ryzykiem dla napastnika. Wśród wymienionych dalej metod znajdują się:

- Eksploity wykorzystujące luki w bezpieczeństwie popularnych serwerów (np. Heartbleed)

- Brak zarządzania osobistymi urządzeniami (np. brak polityki BYOD)

- Fizyczne wtargnięcie

- Shadow IT (wykorzystywanie do celów służbowych prywatnych usług w chmurze)

- Zarządzanie siecią przez zewnętrznych dostawców (np. outsourcing infrastruktury)

- Wykorzystywanie danych zamieszczonych w chmurze (np. IAAS, PAAS)