NAC - nie w pełni gotowa, ale pożądana

-

- Józef Muszyński,

- 07.05.2007

Kontrola dostępu do sieci uważana jest za jedną z najważniejszych technologii ochronnych od czasu pojawienia się zapór ogniowych. Jednocześnie jest dość kontrowersyjna i skomplikowana w poprawnej implementacji.

Kontrola dostępu do sieci uważana jest za jedną z najważniejszych technologii ochronnych od czasu pojawienia się zapór ogniowych. Jednocześnie jest dość kontrowersyjna i skomplikowana w poprawnej implementacji.

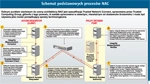

Schemat podstawowych procesów NAC

Pozwala także śledzić kluczowe ustawienia konfiguracyjne i w razie ich zmiany przeprowadza dodatkową kontrolę punktu końcowego. Jeśli wykryje np. wyłączenie osobistej zapory ogniowej w maszynie podpiętej do sieci, to może natychmiast zablokować jej dostęp, aż do momentu ponownego włączenia zapory.

Według danych firmy badawczej Infonetics Research, dostawcy rozwiązań NAC osiągną w 2008 r. obroty wielkości 3,9 mld USD. Dla porównania, w 2005 r. liczba ta wynosiła 323 mln USD.

Jednak nadal nasuwa się pytanie: jaki stan zaawansowania reprezentują dzisiaj rozwiązania NAC? Wersja NAC w wydaniu Microsoftu - NAP (Network Access Protection) - jest obsługiwana przez system operacyjny Vista, ale ciągle czeka jeszcze na uaktualnienie dla Systems Management Server. Cisco pracuje nad klientem NAC, który nie będzie wymagał dodawania dodatkowych urządzeń do sieci.

Pomimo niezakończonych prac projektowych rozwiązania NAC mogą już teraz wnosić korzystne zmiany w zakresie bezpieczeństwa i powinny być brane pod uwagę przy poprawianiu ochrony sieci w przedsiębiorstwach.

Specjaliści ostrzegają jednak, aby nie ulegać nadmiernie powabom marketingowych informacji nadchodzących z rynku NAC, ponieważ można nie zauważyć ważnych ograniczeń tej technologii. Na przykład skanowanie komputera przed dopuszczeniem go do sieci może ujawnić, czy oprogramowanie antywirusowe zawiera najnowsze uaktualnienia, nie mówi nic o tym, czy komputer został z tego powodu zainfekowany. Takie skanowanie jest więc użyteczne, ale tylko w ograniczonym stopniu.

Różne koncepcje kontroli dostępu do sieci

Pojawia się coraz więcej koncepcji, architektur i narzędzi zaprojektowanych do tworzenia silnych powiązań miedzy użytkownikami, systemami i dostępem do zasobów sieciowych.

NAC jest szeroko stosowanym pojęciem marketingowym, a poszczególni dostawcy produktów sieciowych i ochronnych mają własne pomysły, jak najlepiej umiejscowić swoje produkty i usługi w świecie NAC.

Ogólna idea kontroli dostępu do sieci jest bardzo prosta: "To, kim jesteś, powinno decydować o tym, co możesz wykonać w sieci". NAC jest więc metodą stosowania reguł polityki w odniesieniu do dostępu w ramach LAN, WLAN czy infrastruktur VPN. Reguły kontroli dostępu NAC mogą być bardzo proste: np. "wpuścić - nie wpuścić do sieci", ale też bardziej złożone, jak np. wiązanie użytkownika z dostępem do wybranych części sieci.

W ramach NAC używa się trzech podstawowych elementów do określania reguł dostępu: uwierzytelnianie, ocena bezpieczeństwa punktów końcowych i informacje środowiskowe sieci.

Uwierzytelnianie jest prostą transakcją typu "kim jesteś?", za pomocą której użytkownicy są kojarzeni z innymi aplikacjami. Koncepcja NAC nie stawia specjalnych wymogów w kwestii uwierzytelniania.

Ocena bezpieczeństwa punktów końcowych jest najbardziej złożoną częścią wyboru reguł polityk NAC, ale jest to jednocześnie także podstawowy czynnik motywujący do wdrażania NAC.

Główna idea polega na tym, że bezpieczna kondycja łączących się z siecią laptopów, desktopów czy serwerów powinna być częścią polityki kontroli dostępu. Na przykład jeżeli podłączający się system nie zawiera standardowo przyjętych pakietów antywirusowych, to powinien podlegać innym regułom kontroli dostępu, niż gdyby posiadał prawidłowy pakiet antywirusowy i aktualne sygnatury wirusów.

Informacje środowiskowe sieci to niewielka, ale ważna część wyboru reguł polityki dostępu w schemacie NAC. Informacje środowiskowe mogą być szczegółowymi danymi o tym, czy użytkownik łączy się przez sieć bezprzewodową czy przez VPN, lub czy znajduje się w budynku, czy w innym kraju lub mieście.

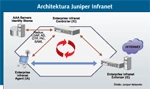

Architektura Juniper Infranet

Najbardziej znane schematy NAC to: Network Admission Control firmy Cisco, Infranet - Juniper Networks, Network Access Protection Micro-softu i Trusted Network Connect TGC (Trusted Computing Group - przemysłowa organizacja standaryzacyjna non profit).

Istnieją trzy podstawowe podejścia do zagadnienia kontroli dostępu do sieci przedsiębiorstwa, klasyfikowane według miejsca, w którym egzekwowana jest taka kontrola: na obrzeżu sieci, wewnątrz sieci i na poziomie klienta.

Kontrola brzegowa przejmuje reguły gry zapory ogniowej i stosuje je na obrzeżu sieci, gdzie łączą się systemy. Jeżeli chroniony jest LAN, to punktem kontrolnym NAC staje się indywidualny port przełącznika. Jeżeli pracuje się z połączeniami VPN, to zadanie egzekwowania kontroli dostępu spada na koncentrator IPSec lub urządzenie SSL VPN. W środowisku bezprzewodowym rola NAC przypada bezprzewodowemu przełącznikowi lub punktowi dostępowemu.