Ewolucja systemów wykrywania włamań

-

- Józef Muszyński,

- 01.05.2004

Pierwsze rozwiązania systemów IDS (Intrusion Detection System) skupiały się głównie na analizie zdarzeń post factum. Dzisiejsze aplikacje IDS monitorują, wykrywają i reagują na nieautoryzowane działania w sieci w czasie rzeczywistym.

Pierwsze rozwiązania systemów IDS (Intrusion Detection System) skupiały się głównie na analizie zdarzeń post factum. Dzisiejsze aplikacje IDS monitorują, wykrywają i reagują na nieautoryzowane działania w sieci w czasie rzeczywistym.

Większość ataków mieści się w jednej z trzech kategorii: rekonesans (np. skanowanie portów), wykorzystanie istniejących luk w celu uzyskania dostępu do sieci oraz ataki DoS blokujące normalne działanie systemu lub przeciążające sieć.

IDS rozpoznaje takie działania, skanując ruch i poszukując w nim sygnatur znanych ataków, anomalii w ruchu i stosowania protokołów oraz oznak nieuzasadnionych działań, które mogą doprowadzić do możliwości przeprowadzenia ataku z zewnątrz lub wewnątrz sieci.

Każdemu użytkownikowi lub urządzeniu można przypisać wzorzec użytkowania sieci. Nieuzasadnione odchylenie od niego może być uważane za potencjalną próbę ataku. Z chwilą rozpoznania znamion ataku mogą być podjęte stosowne przeciwdziałania, a takie zdarzenia są rejestrowane w dzienniku zdarzeń do późniejszej analizy.

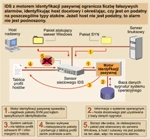

Sieciowy IDS składa się zazwyczaj z trzech komponentów: sensorów, modułu zarządzającego i konsoli. Sensory są aplikacjami rozproszonymi w sieci, monitorującymi ruch. Moduł zarządzający przechowuje sygnatury ataków oraz gromadzi dane zbierane przez sensory. Konsole służą do zarządzania indywidualnymi sensorami w sieci.

Sensory rozmieszcza się zwykle wewnątrz sieci i za zaporą ogniową, gdzie mogą kontrolować nieskuteczne "misje rozpoznawcze" przeprowadzane przez nieautoryzowanych użytkowników. Pozwala to na katalogowanie takich zdarzeń w celu zapobiegania przyszłym incydentom.

Pakiety TCP przechodzące przez sensory IDS są analizowane i porównywane z bazą danych sygnatur ataków. Większość IDS-ów stosuje tutaj kontrolę kontekstową, gdzie zawartość pakietu jest rozpatrywana w kontekście wcześniejszych zdarzeń, co pozwala wykrywać bardziej wymyślne ataki, na które składa się seria pakietów osobno nic nieznaczących.

Sensor po wykryciu pakietu (pakietów) zgodnych z sygnaturą ataku, wyzwala odpowiedni alarm i może blokować podejrzany strumień pakietów. Zazwyczaj, oprócz różnych form alarmów, jest zamykana podejrzana sesja TCP/IP, a do zapór ogniowych są wysyłane komendy ustawiające blokowanie podejrzanego ruchu.

IDS, jak wszystkie nowe technologie, ma sporo niedoskonałości. Jedną z bardziej uciążliwych jest generowanie nadmiernej liczby fałszywych alarmów. Mała precyzja identyfikacji włamań powoduje, że legalny ruch, o charakterystyce zbliżonej do ataków sieciowych, może być uznany za próbę włamania.

Nadmierna liczba fałszywych alarmów może prowadzić do osłabienia czujności administratorów. Nowa klasa oprogramowania zarządzającego, przystosowana do zarządzania informacjami związanymi z bezpieczeństwem, zapewnia możliwość redukcji liczby fałszywych alarmów przez lepsze strojenie sensorów lub lepszą korelację zdarzeń pochodzących z logów urządzeń sieciowych.

Zintegrowana ochrona przed intruzami

Identyfikacj pasywna

Ten typ oprogramowania wykrywania wtargnięć jest instalowany przede wszystkim na serwerach, ale można go także instalować na desktopach i laptopach. Oprogramowanie Host IDS jest ostatnia linią obrony przed atakami osiągającymi te punkty końcowe sieci.

Moduły agentów HIDS powinny być wdrażane na krytycznych dla działania biznesu serwerach. Są to zazwyczaj serwery: infrastruktury sieciowej i infrastruktury biznesowej oraz serwery zawierające informacje o klientach i treść stanowiącą własność intelektualną firmy.

Sieciowe IDS-y kontrolują pakiety w sieci pod kątem podejrzanych działań, hostowe IDS-y natomiast monitorują anomalie występujące w plikach systemowych, procesach i plikach logów. Pliki logów systemów operacyjnych i aplikacji są przeszukiwane pod kątem znamion szkodliwych działań. System plików jest monitorowany pod kątem penetracji istotnych plików i naruszania ich zawartości, a ruch sieciowy - wchodzący i wychodzący - w punktach końcowych jest monitorowany na okoliczność ataków sieciowych.

Typowy atak na serwer rozpoczyna się wykorzystaniem efektu przepełnienia bufora. Nieszczelność ta otwiera "tylne drzwi" do systemu, udostępniając atakującemu uprawnienia administratora. Przez takie "tylne drzwi" można wprowadzić trojana (program konia trojańskiego) i umieścić go w katalogu systemowym. Plik trojana zostanie zarejestrowany w systemie operacyjnym do wykonania przy każdym restarcie systemu.

Agent HIDS zainstalowany na serwerze może zatrzymać taki atak już na początku, z chwilą wykrycia stanu przepełnienia bufora. Jeżeli zajdzie potrzeba, HIDS może także zatrzymać intruza na etapie kopiowania programu trojana, zmiany rejestrów Windows lub w momencie odpalania trojana.

HIDS jest elementem wielowarstwowej strategii bezpieczeństwa, zapewniającej zwartą ochronę w ramach całej organizacji. Uzupełnia możliwości innych produktów ochrony, takich jak NIDS, pułapki i przynęty oraz zapory ogniowe. Każdy z tych elementów należy do zintegrowanej infrastruktury bezpieczeństwa, która wzmacnia obronę i zmniejsza ryzyko w sieci.

Sieciowe IDS-y jako narzędzia analityczne

Sieciowe systemy wykrywania włamań IDS (Intrusion Detection Systems) zaczynają znajdować nową niszę - narzędzi analitycznych, pozwalających na wgląd do sieci i zrozumienie tego, co się w niej dzieje w obszarze bezpieczeństwa. Oferują możliwość śledzenia i wykrywania tego, jak, kiedy i gdzie sieć była atakowana.

Sieciowe systemy wykrywania włamań, jako klasa produktów, są od pewnego czasu pod obstrzałem krytyki, podsycanej serią raportów Gartnera, w których wyrażono opinię, że IDS-y są produktem nietrafionym. Pogląd Gartnera podziela część dostawców systemów IPS (Intrusion Prevention System) zmierzających do tworzenia swojej niszy rynkowej, budowanej na dyskredytowaniu przydatności sieciowych IDS-ów. Zarządcy sieci, którzy kupują sieciowe IDS-y i oczekują magicznej skrzynki w rodzaju "zainstaluj i zapomnij", są rozczarowani, że IDS-y takimi skrzynkami nie są.