Dorwać BIOSa

-

- 13.04.2017, godz. 15:54

Nowe technologie przyciągają nowe zagrożenia. Sposoby ataków i cele hakerów zmieniają się, dlatego firmy muszą też szukać swoich słabych miejsc i je uszczelniać. Jednym z nich są na przykład urządzenia końcowe.

Tylko w zeszłym roku globalne straty spowodowane przez cyberprzestępców sięgnęły 3 biliony dolarów, a w 2021 suma ta ma osiągnąć 6 bilionów dolarów. W zeszłym roku w Wielkiej Brytanii, straty spowodowane przez cyberprzestępców były większe niż te spowodowane przez tradycyjnych kryminalistów.

Drukarka jak computer

Coraz częściej komputery czy drukarki stają się dla hakerów furtką do firm. Wspominał o tym również na konferencji Państwo 2.0. prezes HP Inc Polska, Jacek Żurowski.

Zobacz również:

- Bezpieczeństwo w chmurze publicznej nadal priorytetowe

- Apple ostrzega użytkowników w 92 krajach. Uwaga na ataki szpiegowskie

- Nowe drukarki MFP Sharp - tanie i wydajne drukowanie dla MŚP

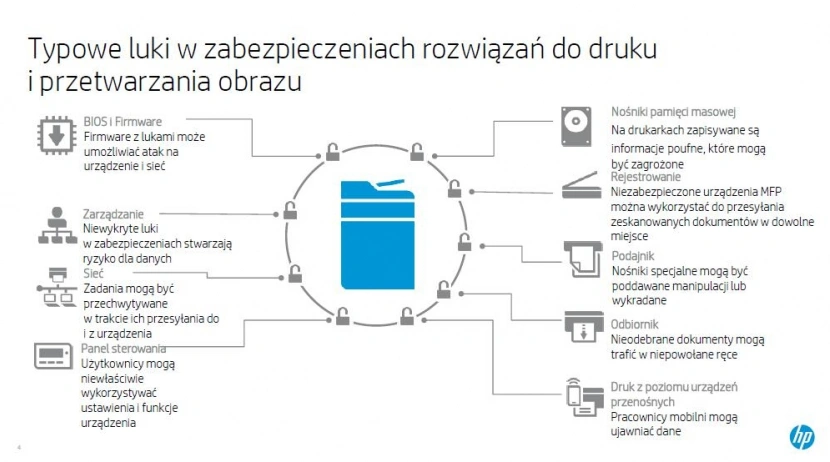

Dotychczas większość ataków przeprowadzana była na sieci, bazy danych i serwery firmowe. Jednak, jak zaznaczył podczas swojej prezentacji na spotkaniu prasowym „Bezpieczeństwo w cyberprzestrzeni” Jacek Żurowski, mobilność zmieniła reguły gry. Przeważająca liczba pracowników pracuje łącząc się do Internetu z różnych miejsc (niekoniecznie bezpiecznych), za czym idzie zwiększone ryzyko ataków na systemy informatyczne przez słabo zabezpieczone urządzenia końcowe (laptopy, tablety, itd..).

Źródło" HP Inc Polska

„Stale analizujemy pomysły i zachowania hakerów, rozmawiamy z naszymi klientami o ich oczekiwaniach, współpracujemy ze sztabem najlepszych specjalistów z zakresu cyberbezpieczeństwa. Dzięki temu jesteśmy w stanie zaoferować naprawdę unikalne rozwiązania, także w obszarach, o których nikt dotychczas nie pomyślał, że mogą być niebezpieczne. Warto pamiętać, że dzisiejsza drukarka niewiele różni się od komputera i włamanie do niej to dla hakera nie tylko dostęp do dokumentów, które przez nią przepuszczamy, ale też furtka do całej naszej sieci firmowej, komputerów, serwerów, oprogramowania, a co za tym idzie, do bardzo cennych danych” – zauważył podczas swojej prezentacji Tomasz Omelaniuk, ekspert firmy HP Inc Polska.

Wykorzystywanie luk

W jaki sposób atakowane są komputery? Najczęściej atak następuje poprzez manipulację, użytkownik wprowadzony w błąd lub nieświadomie instaluje różnego rodzaju programowanie hakerskie (np. wykradające dane, szyfrujące dyski). Wiele ataków wykorzystuje „dziury” systemów operacyjnych i aplikacji. Ostatnio widać też pewną tendencję - coraz częściej atakowany jest sam sprzęt, co jest szczególnie groźne, ponieważ zainfekowany BIOS, pozwala na niewidoczne wykradanie danych z komputera, drukarki i sieci komputerowych przez wiele miesięcy.

Budowa bezpiecznych systemów wymaga więc położenia dużego nacisku, również na bezpieczeństwo samych komputerów i drukarek, które będą z tymi systemami pracować. Mowa o urządzeniach zapewniających realizację procedur dotyczących logowania, bezpiecznego przechowania danych, czy odporności na ataki BIOS.

Wśród zabezpieczeń, które zastosowano w najnowszych urządzeniach drukujących HP warto zwrócić uwagę na wykrywanie i odpieranie ataków w czasie rzeczywistym, automatyczny monitoring i wbudowane funkcje weryfikacji oprogramowania w celu powstrzymywania zagrożeń już w momencie ich pojawienia się.

Tajny kod qwerty

Rynek komputerowy jest ogromny – standaryzacja systemów i hardware’u zwiększa szanse oraz skalę ataków hackerskich i włamań. A pokusa „łatwego” zarobku jest ogromna, na przykład w lutym 2016 hakerzy ukradli miliard dolarów łamiąc zabezpieczenia systemu przelewów bankowych SWIFT. „Modne” staje się też cyberszpiegostwo, któremu sprzyja między innym coraz więcej informacji gromadzonych w bazach i chmurze internetowej.

Dlatego nie należy zapominać, że często równie słabym ogniwem jak urządzenie końcowe, jest ten, kto z urządzenia korzysta. Z badania firmy Forcepoint na temat zagrożeń insiderskich wynika, że pracownicy bardzo często nie przestrzegają podstawowych standardów bezpieczeństwa w organizacjach. Badanie wskazuje również, jak zabezpieczamy komputery. Najpopularniejsze hasła to: 123456; 123456789; qwerty…