Dane poza siecią

-

- Tomasz Tomaszewski,

- 09.10.2007

Informacje są tak bezpieczne, jak najsłabsze ogniwo w systemie. Dlatego inwestując w kosztowne zabezpieczenia sieci IT, warto również pamiętać o elementach niewchodzących w skład korporacyjnej infrastruktury, bo brak zarządzania i kontroli nad przenośnymi pamięciami, jak choćby Flash USB, może przynieść większe zagrożenie niż to się wydaje.

Informacje są tak bezpieczne, jak najsłabsze ogniwo w systemie. Dlatego inwestując w kosztowne zabezpieczenia sieci IT, warto również pamiętać o elementach niewchodzących w skład korporacyjnej infrastruktury, bo brak zarządzania i kontroli nad przenośnymi pamięciami, jak choćby Flash USB, może przynieść większe zagrożenie niż to się wydaje.

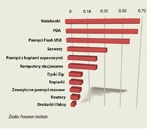

Urządzenia, przez które najczęściej dane wyciekają z firm.

Prosta wtyczka

Przenośne pamięci Flash USB mają coraz większą pojemność (obecnie sięgającą 8 GB), są miniaturowe i bardzo popularne. Jeśli w systemie nie ma specjalnych, dodatkowych zabezpieczeń, to skopiowanie na taką pamięć danych z komputera lub sieci jest sprawą bardzo prostą. W wielu systemach przy domyślnych ustawieniach można takie urządzenie bez problemu podłączyć i jest ono widoczne w systemie jako dodatkowa przestrzeń składowania danych (obszar katalogów w drzewie lub dysk). Często nie są do tego wymagane żadne dodatkowe uprawnienia.

Kontrola wnoszonych do firmy urządzeń USB do masowego składowania danych jest teoretycznie możliwa, ale nie można na niej polegać. Niektóre nośniki wyglądają jak plastikowy breloczek do kluczy, inne są tak małe jak środek wtyczki USB (szerokość 1 cm, długość 2 cm, grubość 3 mm), a nie należy zapominać, że w pamięć Flash umożliwiającą kopiowanie do niej danych są wyposażone również telefony komórkowe lub przenośne odtwarzacze muzyki, takie jak iPod. Te ostatnie, choć nieco większe, mogą być wyposażone w pamięć dyskową mającą pojemność rzędu kilkudziesięciu gigabajtów, więc umożliwiają ewentualne skopiowanie nawet bardzo dużych plików, czy też katalogów.

PointSec Protector

www.checkpoint.com/products/datasecurity/protector/index.html

WebSense Content Protection Suite

www.websense.com/global/en/ProductsServices/CPS/

Provilla LeakProof i Provilla LeakSense

McAfee Data Loss Prevention

www.mcafee.com/uk/enterprise/products/data_loss_prevention/index.html

Symantec Information Foundation 2007 R2

www.symantec.com/enterprise/products/overview.jsp?pcid=2242&pvid=2041_1

Zatykanie otworu

Najlepszym zabezpieczeniem zapobiegającym podłączaniu pamięci USB jest odpowiednia konfiguracja systemu operacyjnego na stacji roboczej klienta, która uniemożliwia automatyczne ładowanie sterowników do obsługi podłączanych przez użytkowników urządzeń. Dotyczy to całej klasy pamięci USB, wyłączeniu podlegają wtedy wszystkie urządzenia, które w systemie operacyjnym są widoczne jako dysk.

Jak wiadomo, wiele zabezpieczeń da się obejść - dobrze przygotowany włamywacz może na przykład uruchomić komputer z płyty CD/DVD zawierającej odpowiednią dystrybucję Linuxa (Knoppix, SuSE Live), zamontować dysk lokalny i stamtąd skopiować na nośnik USB co tylko zechce. To jest prostsze niż się na pozór wydaje, bowiem nowoczesne dystrybucje tego systemu automatycznie konfigurują niemal wszystkie urządzenia i posiadają intuicyjny interfejs użytkownika. Rozwiązaniem jest zablokowanie uruchamiania komputera z płyt CD, ustawie-nie hasła dostępu do BIOS, zabronienie dostępu do twar-dego dysku użytkownikom komputera lub wdrożenie systemu szyfrowania zawartości dysku lokalnego.

Oczywiście najprostszą metodą, którą stosują niektórzy administratorzy systemów IT, jest całkowite, sprzętowe wyłączenie dostępu do portów USB w całej firmie. Do tego celu wykorzystywane są czasami dość oryginalne, ale skuteczne metody, takie jak zaklejenie portów klejem. Rozwiązanie takie ma jednak poważne wady, bo blokuje możliwość korzystania nie tylko z wymiennych pamięci, ale również innych przydatnych urządzeń, jak np. skanery.

Narzędzia i metody ochrony

Istnieją różne metody zabezpieczania przed wyciekiem danych za pośrednictwem przenośnych pamięci, a na rynku są też już dostępne narzędzia umożliwiające kontrolę i ochronę przed tego typu zagrożeniami.

Oprogramowanie takie wprowadza m.in. Check Point, jeden z liderów w dziedzinie bezpieczeństwa sieciowego. Niedawno kupił on firmę PointSec i wykorzystując opracowane przez nią technologie rozszerza swoją ofertę o zabezpieczenia przed nieautoryzowanym kopiowaniem dokumentów PointSec Protector (http://www.checkpoint.com/products/datasecurity/protector/index.html ). Aplikacja ta daje możliwość bezpieczniejszego niż dotąd korzystania z urządzeń przenośnych, bo zawiera funkcje pozwalające na określenie, z jakich nośników lub urządzeń użytkownik może korzystać, a jakie są zablokowane. Jednocześnie dane zapisywane w zewnętrznych pamięciach są automatycznie szyfrowane, a to czy użytkownik może je skopiować np. z nośnika na inny komputer, zgodnie z polityką bezpieczeństwa, określa administrator systemu.

Nie tylko Check Point rozszerza swoją ofertę w tym kierunku - podobną aktywność wykazuje też RSA, która kupiła firmę Tablus, producenta oprogramowania Content Sentinel, umożliwiającego monitorowanie komputerów pod kątem sprawdzania, czy nie wysyłają one klauzulowanych danych.

Podobną funkcjonalność ma pakiet WebSense Content Protection Suite (http://www.websense.com/global/en/ProductsServices/CPS/ ), który wyszukuje, kataloguje i monitoruje przepływ ważnych dokumentów. Pakiety tego typu koncentrują się obecnie już nie tylko na monitorowaniu danych przesyłanych siecią (od tego mają specjalizowany motor), ale także na analizie przepływu dokumentów i informacji.

Spośród producentów rozwiązań przeznaczonych do detekcji i ochrony "wycieku danych" warto wymienić także firmę Provilla (http://www.provilla-inc.com). Jej program LeakProof zabezpiecza stację roboczą przed nieautoryzowanym użyciem nośników przenośnych, modemów, portów Wi-Fi, drukowaniem lub nagrywaniem danych na płyty. Program działa także wtedy, gdy komputer jest poza siecią firmową (jak notebook) i łączy się z nią zdalnie np. za pomocą publicznego punktu dostępowego. W tym celu program przechowuje lokalnie kopię bazy o chronionych informacjach. Nieco inaczej działa inny program - LeakSense, który monitoruje wszystkie zdarzenia związane z plikami ze wszystkich stacji roboczych w sieci firmowej, koreluje zdarzenia, a także potrafi przechować kopię każdego klauzulowanego dokumentu, wyszukanego w sieci wg kryterium nazwy pliku.

Naturalnym dostawcą oprogramowania zabezpieczającego przed wyciekami danych są też dostawcy programów do ochrony stacji roboczych. Oprócz klasycznego Endpoint Security (obejmującego zaporę, system detekcji intruzów, ochronę antywirusową, ochronę przed złośliwym oprogramowaniem, a także inne składniki zależne od producenta aplikacji i pakietu programów), można coraz częściej spotkać również moduły ochrony przed kopiowaniem danych.

Na przykład firma McAfee oferuje program Data Loss Prevention (http://www.mcafee.com/uk/enterprise/products/data_loss_prevention/index.html ). Symantec także ma już w ofercie podobną aplikację - Information Foundation 2007 R2 (http://www.symantec.com/enterprise/products/overview.jsp?pcid=2242&pvid=2041_1 ). Nie są to jedyne tego typu pakiety na rynku. Ochrona systemów komputerowych nigdy nie będzie pełna, jeśli nie uwzględni się najważniejszych elementów systemu. Pozostawienie bez nadzoru tak wrażliwych składników jak opcjonalne urządzenia przenośne podłączane przez pracowników jest bardzo poważnym błędem.

Na rynku pojawia się coraz więcej systemów nadzorujących nie konkretne porty i zabezpieczenia systemu operacyjnego, ale chroniących informacje zapisane w dokumentach. Oprogramowanie takie nie zabrania podłączania urządzeń USB, ale monitoruje otwieranie dokumentów, procesy zapisywania ich w inne miejsca, przeklejenia za pomocą schowka, a nawet robienia zrzutów ekranowych. Aplikacje mogą służyć do audytu (rejestrowania aktywności użytkowników), ale są też pakiety, które można tak skonfigurować, by zabraniały tych czy innych czynności wobec klauzulowanych dokumentów, a inne można np. kopiować bez zastrzeżeń. Co ważniejsze, proces klauzulowania może przebiegać automatycznie, na podstawie analizy zawartości dokumentu. Jeśli informacje nie mają krytycznego dla firmy znaczenia, to często zupełnie wystarcza rejestracja zdarzeń, która daje podstawę do podjęcia wobec nieuczciwego pracownika kroków prawnych.