DNS - ochrona krytycznych zasobów

-

- Kamil Folga,

- 12.11.2012

Bez DNS internet w obecnej formie praktycznie nie istnieje. Domain Name System zapewnia proste odwzorowania przyjaznych dla ludzi adresów domenowych na adresy IP. Ten podstawowy mechanizm jest podatny na liczne ataki oraz próby naruszenia bezpieczeństwa. A przecież integralność DNS jest kluczową kwestią praktycznie każdej usługi w internecie.

Z usługi korzysta większość aplikacji w globalnej sieci. W początkowej fazie funkcjonowania internetu, gdy zaprojektowano DNS, nie przykładano większej wagi do bezpieczeństwa usługi, a przypadki jego naruszenia były jednostkowe. Społeczność uzyskująca dostęp do sieci nie była liczna, więc protokoły były praktycznie otwarte. Dziś sytuacja bardzo się zmieniła.

Oprogramowanie realizujące funkcje serwerów nazw ewoluuje wraz z rozwojem internetu. Ryzyka związane z DNS - takie jak ataki DoS, naruszenie danych, wycieki informacji - także będą ewoluować. Na szczęście wypracowane mechanizmy ochrony, pozwalają na stabilną i bezpieczna pracę tego kluczowego komponentu sieci Internet. Ze względu na budowę protokołów DNS oraz ich nieustanny rozwój, kolejne zagrożenia są dość szybko eliminowane.

Kilka popularnych metod ataków na systemy DNS

Architektura DNS zakłada, że istnieje jeden serwer podstawowy (primary DNS) oraz jeden lub kilka zapasowych (secondary DNS), otrzymujących kopię strefy danej domeny bezpośrednio z serwera podstawowego. Jeżeli atakujący będzie miał dostęp do plików stref na podstawowym serwerze, będzie to miało odwzorowanie na serwerach zapasowych. Jeżeli atakujący przedstawi się serwerowi podstawowemu jako legalny serwer zapasowy, otrzyma dostęp do plików stref, a zdobyte dane mogą zostać wykorzystane w przyszłych atakach. To jedno z podstawowych zagrożeń związanych z modyfikacją i transferami plików stref. Duży wpływ na dostępność tego typu ataków ma bezpieczeństwo oprogramowania serwera DNS. Już samo oprogramowanie może być słabością serwerów DNS. W najpopularniejszym oprogramowaniu BIND wykorzystywanym do obsługi serwera DNS dla systemów UNIX/Linux, zdarzały się dziury pozwalające na różnego typu ataki.

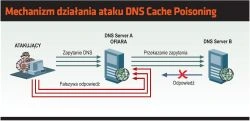

Mechanizm działania ataku DNS Cache Poisoning

Duża część ataków wynika z możliwości przechwycenia ruchu w sieci wymienianego przez DNS, co pozwala wnikać w zawartość pakietów DNS i wykorzystywać uzyskane informacje. Atak przeważnie przeprowadzany jest w trybie "man-in-the-middle". Powodzenie tego ataku zależy od możliwości podszycia się pod adres IP lub przyjęcia tożsamości serwera nazw. Gdy atakujący znajduje się pomiędzy serwerem nazw a klientem, to może wpływać na ruch DNS. Możliwe jest wtedy wyłączenie z funkcjonowania prawidłowego serwera DNS. Inna sytuacją może być ustalenie numerów ID kolejnych odpowiedzi w celu podszycia się pod serwer DNS. Komunikacja pomiędzy klientem a serwerem nazw odbywa się z wykorzystaniem nieszyfrowanych pakietów UDP, więc możliwe jest przechwycenie kilku pakietów i dobranie odpowiedniego ID. Co więcej, istnieje możliwość ataku nawet bez dostępu do historii numerów ID. Jeżeli atakujący ma rozpracowaną komunikację z wykorzystaniem numerów ID, może użyć tej wiedzy do przesłania klientowi własnych informacji. Powinien tylko znać typ zapytania oraz jego stan.