Białe listy: kontrola środowiska aplikacyjnego

-

- Józef Muszyński,

- 30.07.2012, godz. 09:00

Gdy stosowane dotychczas środki ochrony okazują się mało efektywne, warto rozważyć wdrożenie odpowiednio przygotowanych tzw. białych list. Będą one skutecznie chronić przed nieautoryzowanymi aplikacjami i malware, a nawet pomogą obniżyć koszty utrzymania oprogramowania w całej organizacji.

Liczba złośliwych programów znacznie przewyższa liczbę legalnych, dlatego śledzenie każdego robaka, trojana czy wirusa jest praktycznie niemożliwe. Gdy oprogramowanie antymalware nie może ich zatrzymać, kody złośliwe prześlizgują się niezauważone i infekują komputer uważany dotychczas za bezpieczny.

Technika "białych list", znana także i określana jako kontrola aplikacji, zyskuje coraz większe znaczenie, choć nie wszyscy przejawiają chęć do jej stosowania. Zmienia ona strategię walki z kodami złośliwymi. Pomysł jest bardzo prosty: zamiast podejmować próby blokowania wszystkich znanych na świecie złośliwych programów, dlaczego nie zastosować po prostu katalogu dopuszczonych plików wykonywalnych i zabronić instalowania lub uruchamiania w komputerze wszystkich pozostałych? Głównym zadaniem białych list jest więc blokowanie obcych aplikacji na komputerze i dopuszczenie uruchamiania tylko autoryzowanych.

Technika ta ma jednak reputację trudnej w zarządzaniu i wymagającej stałego uaktualniania listy dozwolonych aplikacji na każdej maszynie, gdzie się jej używa. Do jej zalet można zaliczyć możliwość blokowania wykonywania kodów złośliwych na komputerze czy niepożądanych programów (np. gier), a także wspomaganie kontroli zgodności z wymogami obowiązującej polityki bezpieczeństwa.

Kontrola nad aplikacjami

Białe listy umożliwiają blokowanie szkodliwych programów, wobec których inne metody, takie jak zaostrzanie przepisów bezpieczeństwa czy ograniczanie uprawnień użytkownika końcowego, okazują się mało skuteczne. Coraz więcej programów może instalować nieuprzywilejowany użytkownik, bez uprawnień administratora (np. przeglądarkę Chrome). W takich przypadkach pomóc może właśnie biała lista.

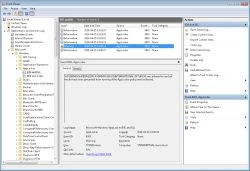

Microsoft AppLocker nie jest produktem, ale może służyć za punkt odniesienia w ocenie innych rozwiązań białych list. Mechanizm AppLocker, zawarty w Windows 7 edycji Enterprise i Ultimate, zapewnia kontrolę aplikacji i może być zarządzany lokalnie lub przez Active Directory. Pozwala na tworzenie biał

Z drugiej strony białe listy wprowadzają pewne komplikacje. Planowanie ich wdrożeń w dużej skali szybko może stać się problemem natury organizacyjnej. Uzgodnienia ze wszystkimi i zatwierdzanie listy aplikacji oraz proces dodawania nowych pozycji do listy - wymagają zbiorowego wysiłku i mogą zająć niekiedy całe tygodnie. Ponadto, wprowadzanie białych list bardzo często napotyka na opór użytkowników, którzy sami chcą wyszukiwać i instalować - ich zdaniem - potrzebne aplikacje.

W środowiskach wymagających wysokiego poziomu zabezpieczeń białe listy są jednak często koniecznością, a w wielu innych okazują się po prostu pożyteczne. Mogą być atrakcyjne w organizacjach różnej wielkości. I chociaż ich podstawowym celem jest blokowanie uruchamiania szkodliwego oprogramowania, to pozwalają również zmniejszyć TCO (całkowity koszt zakupu, zainstalowania, użytkowania, utrzymywania oraz pozbycia się zasobów na przestrzeni określonego czasu) każdego komputera, na którym zostały zainstalowane.

W większości środowisk niezarządzanych komputery gromadzą z czasem dziesiątki niepotrzebnych programów, z których wiele zmniejsza wydajność PC, a zwiększa szanse powstania problemów operacyjnych. Kontrola wspomagana użyciem białych list chroni przed instalowaniem takich niepożądanych programów, zmniejszając frustrację użytkowników i koszty obsługi, oraz minimalizując zmiany w zestawie oprogramowania komputera oddanego do dyspozycji użytkownika końcowego.