Bezpieczne relacje

-

- Monika Stępień,

- 28.08.2006

Niemal połowa naruszeń bezpieczeństwa pochodzi z wewnątrz firmy. Część drugiej połowy to dzieło byłych pracowników lub osób działających na ich zlecenie. Motyw osobistej zemsty to jedno z głównych zagrożeń dla przedsiębiorstw. Czy jest na to jakaś rada?

Niemal połowa naruszeń bezpieczeństwa pochodzi z wewnątrz firmy. Część drugiej połowy to dzieło byłych pracowników lub osób działających na ich zlecenie. Motyw osobistej zemsty to jedno z głównych zagrożeń dla przedsiębiorstw. Czy jest na to jakaś rada?

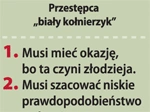

Badacze przestępczości "białych kołnierzyków" mówią zawsze o trzech czynnikach, które muszą pojawić się jednocześnie, by przestępstwo doszło do skutku. Jeden to okazja, która - tak jak w przysłowiu - czyni złodzieja. Korzyść musi być na wyciągnięcie ręki - inaczej nie ma przestępstwa. Drugi czynnik to prawdopodobieństwo wykrycia;

musi być, w przekonaniu dokonującego przestępstwa, względnie niskie. "Biały kołnierzyk" nigdy nie dokonuje "zbrodni w afekcie", zawsze poprzedza krok analizą i kalkulacją. Ale trzeci czynnik to motyw. Pracownik, który dokonuje "przekrętu" na niekorzyść swojego pracodawcy, zawsze musi w swoim przekonaniu wykonywać coś moralnie słusznego i uzasadnionego - tak by mógł we własnych oczach zracjonalizować swoje działanie.

Warto pochylić się nad tym ostatnim czynnikiem. O ile bowiem przedsiębiorstwa obwarowały się murem narzędzi i procedur, które minimalizują prawdopodobieństwo pojawienia się okazji; o ile zainwestowały w weryfikacje i audyty, które dają szansę na szybkie wykrycie przestępstwa; o tyle zdają się kompletnie ignorować czynnik trzeci: motywy. A tymczasem tylko tacy ludzie dokonają naruszenia bezpieczeństwa informatycznego swojego pracodawcy, którzy są na niego po prostu źli, zezłoszczeni. Pytanie brzmi więc: jak unikać frustracji pracowników i agresji skierowanej pod adresem pracodawcy? I jest to pytanie, które dziś zadają sobie nie tylko działy personalne, ale także specjaliści ds. bezpieczeństwa.

Szybko poznać

Agresja i frustracja to dwa bardzo ważne czynniki, które mogą popchnąć pracownika do naruszenia bezpieczeństwa informatycznego firmy - czy to w celu osiągnięcia osobistej korzyści, czy to z czystej chęci zaszkodzenia nielubianemu pracodawcy. Nie da się zajrzeć nikomu do głowy i odczytać jego myśli - a byłoby to bardzo przydatne, bo przestępstwa "białych kołnierzyków" przygotowywane są miesiącami, a nawet latami. Ale takiej możliwości nie ma (i całe szczęście) - pozostaje więc wnioskowanie po pewnych symptomach.

Przestępca "biały kołnierzyk"

Niepokój security officera powinny wzbudzić także tajemnicze zapowiedzi dotyczące przyszłości - "wkrótce zobaczycie, że miałem rację" albo "zobaczymy, kto się będzie śmiał ostatni". A jeśli jednocześnie towarzyszy im nagłe zainteresowanie kwestiami bezpieczeństwa, autoryzacji oraz protokołów sieciowych - w jego głowie powinien odezwać się dzwonek alarmowy.

Typowa reakcja działu bezpieczeństwa jako żywo przypomina postępowanie autorytarnych reżimów: zacieśniają kontrolę, rozpoczynając monitorowanie aktywności danego użytkownika w Internecie, czytają jego pocztę, a czasami prewencyjnie okrawają jego uprawnienia w systemach informatycznych.

Takiej represyjnej reakcji nie towarzyszy refleksja - dlaczego ten człowiek jest sfrustrowany? Czy takie zjawisko może pojawić się także u innych? Czy przypadkiem nie jest tak, że relacje w dziale informatyki są chore i w pewnym sensie "produkują" frustrację i, w konsekwencji, agresję? I że sytuacja, którą dziś widzimy w jednym przypadku, może się powtórzyć także u innych pracowników?

Skutecznie przeciwdziałać

Stworzyć dobrego pracownika

Promowanie zdrowych relacji między ludźmi to kolejny czynnik, który może ochronić firmę przed zagrożeniami informatycznymi. Osoba, która ma zaufanie do swoich współpracowników i której zwyczajnie zależy na znajomych z pracy, nie skieruje swojej zemsty przeciwko ich pracodawcy - bo wie, że rykoszetem mogłoby to uderzyć w przyjaciół. Poza tym zdrowe relacje z innymi ludźmi pozwalają rozładować emocje i skierować ewentualny ich nadmiar w inne dziedziny, np. wspólne uprawianie sportu lub wizyty w pubie. Tak więc np. wynajmowanie sali do gry w piłkę nożną lub karnet na aerobik, obśmiane jako "socjalistyczne wynalazki", w gruncie rzeczy są dla firmy dość tanim mechanizmem budowy więzi między pracownikami. Taka więź - oprócz relaksu - może być środkiem podnoszącym bezpieczeństwo informatyczne.

Ważniejsze nawet od relacji pracownik-pracownik są relacje pracownik-pracodawca. Warto podkreślić, że relacja ta przynosi korzyść obu stronom tylko wtedy, gdy jest w niej równość i świadomy wybór. Pracownik dysponuje wiedzą, umiejętnościami i czasem, które w drodze świadomego wyboru wynajmuje swojemu pracodawcy. W zamian za to pracodawca płaci co miesiąc ustaloną stawkę i stwarza możliwości dalszego rozwoju dla pracownika. Jeśli symetria ta zostaje zaburzona na korzyść pracodawcy (np. przez nienormalną sytuację na rynku pracy), od razu pojawia się pokusa wykorzystania sytuacji. Wiele firm i wielu szefów, wśród których nie brak ludzi niedojrzałych, nie potrafi oprzeć się tej pokusie. Pojawiają się zjawiska znane nieomal każdemu obserwatorowi polskich organizacji: chaotyczne zarządzanie, zrzucanie winy na podwładnych, zmuszanie do nadgodzin, a nawet mobbing. Specjaliści ds. bezpieczeństwa informatycznego nie mają oczywiście odpowiedniej pozycji w firmie, żeby takie zjawiska monitorować i im przeciwdziałać. Muszą jednak uświadamiać zarządom jakie konsekwencje mogą one mieć - w przypadku gdyby dotyczyły działów i osób posiadających duży wpływ na systemy informatyczne.

Czynnikiem, który może wywoływać zniechęcenie i poczucie bezsensu, jest nadmierne ustrukturalizowanie i oproceduralizowanie pracy. Z reguły działy bezpieczeństwa informatycznego uważają, że w przypadku konieczności wprowadzenia standardów na jakimś stanowisku lub w jakimś procesie biznesowym ich praca kończy się na stworzeniu i ogłoszeniu odpowiedniej procedury. Tymczasem to tylko mały fragment całego przedsięwzięcia, jakim jest stworzenie standardu pracy. Przede wszystkim trzeba zastanowić się, jak wygląda ona obecnie. Potem opracować nowy sposób i dać do recenzji tym, którzy aktualnie tę pracę wykonują. Później przeprowadzić szkolenie lub ich serię, przygotować system kontroli (czyli sposób, w jaki będzie się sprawdzać, czy postanowienia procedury są rzeczywiście realizowane). Następnie wdrożyć i przez pewien czas monitorować i poprawiać na bieżąco nanosząc usprawnienia i optymalizacje. A przede wszystkim - należy uważnie słuchać głosu tych, którzy wykonują zadania objęte procedurą. I raz na jakiś czas dokonywać przeglądów procedury, bo zmieniają się sama organizacja, jej otoczenie (prawne, rynkowe) i pracujący w niej ludzie.

Jeśli nowe procesy i procedury wprowadza się według podanej recepty, ryzyko, że pracownik ujęty w sztywne i nierealistyczne ramy zbuntuje się i wyrządzi szkodę pracodawcy, jest naprawdę niewielkie.

Systematyczne badanie satysfakcji pracowników to jeszcze jeden sposób ograniczenia takiego ryzyka. Dla części organizacji brzmi to jak kolejna socjalistyczna herezja - bo przecież nie o satysfakcję, a zysk właściciela chodzi. Ale mądrzy menedżerowie wiedzą, że ludzie pracują tym lepiej, im więcej satysfakcji przynosi im praca. I - wbrew obiegowym sądom - nie oczekują, że będą mogli w pracy "obijać się"; oczekują raczej, że ich wysiłek będzie miał sens i widoczne efekty, także w postaci dobrej płacy. Nic tak nie irytuje pracownika, jak wysiłek bezcelowy czy zmarnowany.

I wreszcie ostatni ważny czynnik - stała wymiana informacji pomiędzy pracownikiem a pracodawcą. Ludziom łatwiej jest znieść pewne uciążliwości, gdy rozumieją kontekst biznesowy swojej pracy i gdy mają poczucie, że kierunek, w jakim rozwija się firma i on sam, jest dobry. Chcą też wiedzieć, czy pracują dobrze, czy źle; chcą wiedzieć, kiedy zrobili coś dobrego. A jeśli coś "zawalili" - co zdarza się najlepszym - to co mogą zrobić, by ta sytuacja się nie powtórzyła.

Taka rozmowa to dla szefa znakomita okazja, by wyczuć nastrój pracownika oraz - jeśli gromadzą się w nim negatywne emocje - spróbować otworzyć im ujście i znaleźć powody, dla których jest on zestresowany i sfrustrowany. Kto nie rozmawia regularnie ze swoimi podwładnymi i pewnego dnia zorientuje się, że któryś z nich wyrządził szkodę firmie, część pretensji może mieć tylko do siebie.

Dobrze zarządzać

Kiedy już kryzys się wydarzy, zaczyna się szukanie winnych. A kiedy okazuje się, że był on skutkiem zamierzonego działania aktualnego lub byłego pracownika, pretensje kierowane są do security officera, który nie wdrożył odpowiednich zabezpieczeń i procedur oraz nie przeprowadził audytów i testów.

Czy ktoś skieruje pretensje do menedżerów człowieka, którego frustracja zamieniła się w agresję przeciwko firmie? Tak długo, jak nie zrozumiemy, że ludzkie emocje to nieodłączny składnik bezpieczeństwa informatycznego, będą puchnąć budżety przeznaczane na zabezpieczenia, a ryzyko nie będzie maleć.