Bezpieczeństwo informacji w administracji publicznej w Polsce

-

- Computerworld,

- 03.06.2008

Badanie na temat bezpieczeństwa informacji w administracji publicznej zostało przeprowadzone przez redakcję COMPUTERWORLD w dniach 20 marca - 7 kwietnia 2008 roku. Ankietę internetową zamieszczoną na stronach publicstandard.pl/ wypełnili przedstawiciele 172 jednostek administracji rządowej i samorządowej. Szczegółowy opis metodologii badania znajduje się w ostatniej części niniejszego opracowania.

Badanie na temat bezpieczeństwa informacji w administracji publicznej zostało przeprowadzone przez redakcję COMPUTERWORLD w dniach 20 marca - 7 kwietnia 2008 roku. Ankietę internetową zamieszczoną na stronach publicstandard.pl/ wypełnili przedstawiciele 172 jednostek administracji rządowej i samorządowej. Szczegółowy opis metodologii badania znajduje się w ostatniej części niniejszego opracowania.

Stosowane w urzędach zabezpieczenia techniczne

Poza jedną, we wszystkich przebadanych instytucjach komputery były połączone w sieć lokalną, a 25% z nich również w sieć rozległą. WAN częściej występował w jednostkach administracji rządowej (stosowany w ponad połowie zbadanych instytucji). Z kolei w ramach administracji samorządowej, na szczeblu wojewódzkim i powiatowym WAN występował w co trzeciej instytucji, zaś na szczeblu gminnym już tylko w co piątej. Większość (60%) badanych instytucji nie ma sieci bezprzewodowej.

Stosowane zabezpieczenia

Podstawowe pytanie odnośnie do bezpieczeństwa informacji w sieciach teleinformatycznych administracji dotyczyło stosowanych środków technicznych.

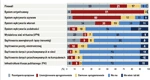

Zabezpieczenia techniczne i Środki ochrony kryptograficznej

We wszystkich przebadanych instytucjach - oprócz jednej (instytucja samorządowa na poziomie powiatowym) - wykorzystywany jest system antywirusowy. Najczęściej stosowany jest system antywirusowy w formie licencjonowanego oprogramowania (91% instytucji). W siedmiu przypadkach (4%) zastosowano rozwiązania sprzętowe, a w czterech (3%) oprogramowanie darmowe. Bezpłatne oprogramowanie wykorzystywane jest jedynie w jednostkach administracji samorządowej szczebla gminnego. Rozwiązania sprzętowe, z jednym wyjątkiem, stosowane są w urzędach gmin, co pozwala przypuszczać, że są one bardzo proste.

Prawie wszystkie instytucje (94%) używają też systemów wykrywania spyware, przede wszystkim w formie licencjonowanego oprogramowania. Zapory sieciowe stosowane są w 91% przebadanych instytucji, głównie w formie rozwiązań sprzętowych (53%), a w dalszej kolejności licencjonowanego (21%) i darmowego (17%) oprogramowania.

Stosowanie zabezpieczeń w różnych rodzajach organizacji

Systemy wykrywania włamań są stosowane w nieco ponad połowie (54%) przebadanych instytucji. Systemy wykrywania podatności są używane w 23% instytucji, przy czym prawie wszystkie z nich jednocześnie stosują systemy wykrywania włamań.

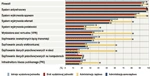

Stosowanie środków ochrony kryptograficznej nie jest w badanych instytucjach rozpowszechnione. Stosunkowo najczęściej ochronę kryptograficzną identyfikuje się jako wydzielanie sieci wirtualnych (VPN) i szyfrowanie zewnętrznych łączy transmisji. Sposoby te są wykorzystywane w co trzeciej z badanych instytucji, najczęściej w formie rozwiązań sprzętowych.

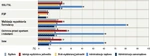

Dostęp do zasobów informacyjnych

Rzadko stosowaną metodą ochrony kryptograficznej jest również infrastruktura klucza publicznego (PKI), posiadanie której zadeklarowano w przypadku 17% instytucji.

Wszystkie wymienione środki ochrony kryptograficznej są wyraźnie częściej używane w administracji rządowej niż w samorządowej. Jednocześnie warto zaznaczyć, że na szczeblu gminnym notuje się dosyć wysoki odsetek odpowiedzi "nie wiem" i "brak danych" - na poziomie około 9% tej grupy (tj. urzędów gminy, a nie całej próby), wzrastający do 14% w przypadku PKI.

Stosowanie poszczególnych środków ochrony kryptograficznej jest ze sobą dosyć powiązane. Istnieje też zależność pomiędzy stosowaniem omówionych wcześniej zabezpieczeń technicznych a korzystaniem ze środków ochrony kryptograficznej. Instytucje nie stosujące zabezpieczeń technicznych, nie wykorzystują również ochrony kryptograficznej. Z drugiej strony, stosowanie zabezpieczeń technicznych nie musi jednak wcale iść w parze z świadomym korzystaniem z kryptografii.

Ochrona systemów obsługi interesantów

Również środki ochrony kryptograficznej używane są wyraźnie częściej w instytucjach, w których istnieje wydzielona jednostka do spraw bezpieczeństwa teleinformatycznego. Wyjątkiem jest tu szyfrowanie danych przechowywanych na komputerach, lecz może być to spowodowane tym, że w takich instytucjach częściej funkcjonuje system przechowywania i udostępniania danych poprzez zasoby sieciowe, w związku z czym szyfrowanie danych przechowywanych na komputerach nie uznaje się już za konieczne. Trzeba jednak zauważyć, że wskaźniki te wciąż są niskie - nawet wśród instytucji posiadających wydzieloną jednostkę ds. bezpieczeństwa żadna z metod ochrony kryptograficznej nie jest stosowana choćby w połowie zbadanych instytucji.

Stosowanie podstawowych zabezpieczeń technicznych jest w administracji na podobnym poziomie, jak było dwa lata wcześniej w dużych przedsiębiorstwach (porównanie z danymi GUS1). Warto jednak pamiętać, iż GUS komentując badanie uznał, że "w 2006 r. polskie firmy na tle przedsiębiorstw z innych krajów europejskich uplasowały się na przedostatniej pozycji pod względem stosowania zabezpieczeń systemów informatycznych i zasobów elektronicznych" (GUS).