Bezpieczeństwo w mobilnej firmie

-

- 21.11.2016, godz. 23:06

W każdej firmie stosowane są dziś urządzenia mobilne. Na nich przechowywane są dane służbowe, takie jak loginy i hasła oraz poufne dokumenty. Wiele firm wciąż nie troszczy się o odpowiednie bezpieczeństwo zasobów mobilnych. Jak to zmienić?

Tablety, a w szczególności smartfony są na co dzień wykorzystywane do celów służbowych. Bez wątpienia przyczyniają się do wzrostu produktywności oraz ułatwiają wykonywanie wielu zadań, jednak często przechowujemy na nich poufne informacje oraz dane logowania do zasobów firmy i nie stosujemy zabezpieczeń. Wyzwaniem dla informatyków jest dodatkowo fakt, że pracownicy wykorzystują różne urządzenia, np. laptopa z systemem Windows, smartfon z Androidem i tablet iPad pracujący na systemie iOS. Trudno wówczas zadbać o to, aby dane przechowywane na każdym urządzeniu były bezpieczne, zwłaszcza że przez dużą część dnia pracownik korzysta z urządzeń poza siedzibą firmy.

Korzystanie z urządzeń mobilnych dodatkowo potęguje trend BYOD (bring your own device), czyli w wolnym tłumaczeniu: „przynieś do biura swoje urządzenie”. Wiele firm pozwala na korzystanie z prywatnych telefonów i tabletów do celów służbowych, ponieważ nie muszą ich kupować (mniejsze koszty), a pracownik cieszy się, że używa ulubionego sprzętu (przyzwyczajenie do danej platformy; większy komfort pracy). Smartfonów i tabletów nie chronią jednak korporacyjne firewalle, jak w przypadku służbowych komputerów. Urządzenia mobilne można zgubić lub mogą zostać skradzione, a mobilne systemy operacyjne nie mają tylu funkcji konfiguracyjnych jak systemy desktopowe.

Zobacz również:

- Najlepsze MDM-y do ochrony urządzeń mobilnych na 2023

- iPhone 15 najszybciej taniejącym smartfonem od Apple w historii

Rodzi się więc potrzeba zabezpieczenia mobilnych urządzeń pracowników. Na początku popularne były rozwiązania MDM (Mobile Device Management), które zapewniały bezpieczeństwo urządzeniom mobilnym, ale obecnie na znaczeniu zyskują EMM (Enterprise Mobility Management), oferujące szerszą funkcjonalność, przez co zabezpieczają więcej obszarów.

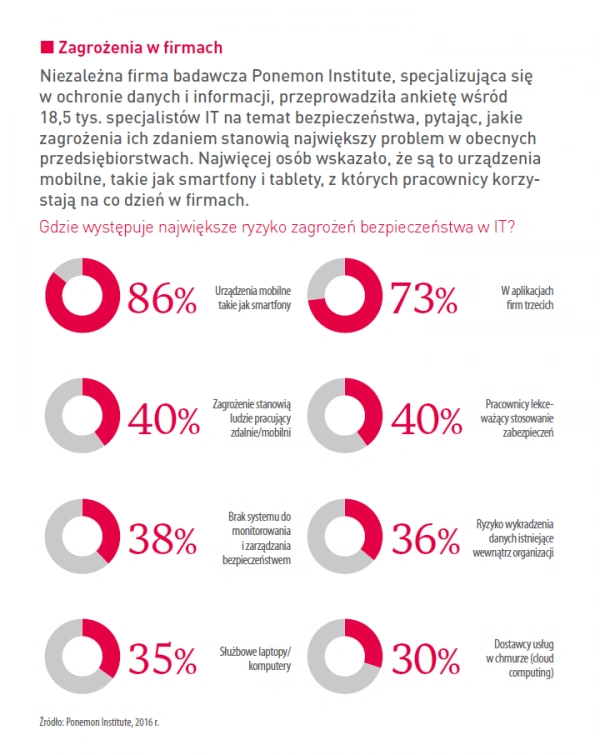

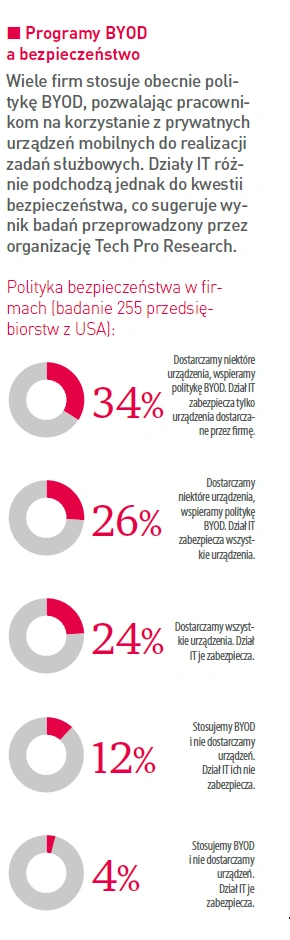

Firmy nieświadome zagrożeń

Firma Tech Pro Research zapytała 255 firm, czy stosują u siebie urządzenia mobilne. Tylko 2% wyjawiło, że pracownicy nie mogą i nie korzystają ze smartfonów czy tabletów. Z kolei 76% respondentów przyznało, że stosuje politykę BYOD i pracownicy mogą korzystać ze swoich prywatnych urządzeń mobilnych do realizacji zadań służbowych. Działy IT są natomiast podzielone, jeśli chodzi o zabezpieczanie prywatnych urządzeń (patrz ramka „Programy BYOD a bezpieczeństwo”).

Z badań wynika ponadto, że w przypadku smartfonów firmy stosują najczęściej aplikacje i rozwiązania mające śledzić lokalizację urządzeń. Jeśli więc pracownik zgubi sprzęt lub zostanie mu on skradziony, wówczas informatyk może zdalnie go zablokować. Stosowanie innego oprogramowania zabezpieczającego jest jednak mniej popularne, w przeciwieństwie do laptopów – firmy często podkreślają, że instalują w nich niezbędne narzędzia zabezpieczające. „Zagrożenia mobilne, podobnie jak inne nieszczęśliwe przypadki, są realne” – przekonuje Paweł Wróbel, starszy kierownik produktu, zajmujący się usługami związanymi z bezpieczeństwem w P4 sp. z o.o (Play). „Według różnych źródeł liczba mobilnych wirusów rośnie nawet o 300% rocznie”.

Niektóre firmy namawiają też pracowników do używania trudnych haseł i przyznają, że im się to udaje – uważa tak 89% ankietowanych z badania Tech Pro Research. Niemniej zaledwie 30% organizacji wykorzystuje szyfrowanie danych i oprogramowanie do zarządzania mobilnymi urządzeniami, takie jak MDM/EMM. Co ciekawe, firmy na ogół uważają, że urządzenia mobilne są mniej bezpieczne, ale to dlatego, że mogą zostać łatwiej skradzione lub zgubione. „Świadomość większości użytkowników jest na minimalnym poziomie. I to właśnie jest podstawowym problemem, z którym borykają się specjaliści od zabezpieczeń w firmach” – mówi Maciej Klimek, specjalista do spraw bezpieczeństwa IT w mPay SA, dostawcy rozwiązań z obszaru mobilnych płatności.

Tymczasem analitycy Gartnera przewidują, że do 2020 r. nie tylko biznes, ale też administracja publiczna może mieć problemy ze skuteczną ochroną aż 75% posiadanych danych. Największym powodem ma być popularyzacja trendu BYOD.

Zacząć od MDM, skończyć na EMM

„W każdej firmie powinno się pomyśleć o wprowadzeniu polityki silnych, często zmienianych haseł, szyfrowania danych (bądź całych urządzeń), szyfrowania transmisji danych (VPN) oraz całkowitego odizolowania prywatnych urządzeń od firmowych sieci”.

Maciej Klimek, specjalista do spraw bezpieczeństwa IT w mPay SA

Specjaliści ds. bezpieczeństwa polecają rozwiązania MDM, twierdząc, że stosowanie polityki BYOD niejako wymusza posiadanie odpowiedniego oprogramowania zabezpieczającego. Systemy MDM oferują np. opcje wprowadzania ograniczeń dla wskazanych aplikacji, mogą zdalnie usuwać (czyścić) dane z urządzeń, szyfrować je, jak również deaktywować. Co ważne, jeśli pracownik stosuje już oprogramowanie antywirusowe, zapewniana przez niego ochrona nie jest wystarczająca. Zaleca się, aby do urządzeń mobilnych podejść jak do floty samochodowej – wszystko powinno być dokładnie administrowane i monitorowanie, a tego nie zapewniają antywirusy. MDM-y pozwalają np. na zdalną konfigurację smartfona, przez co trafia on w ręce pracownika już ze wszystkimi wymaganymi aplikacjami i ustawieniami. Informatycy mogą też aktualizować urządzenia bez udziału użytkownika.

Rozwiązania MDM pozwalają sprawdzać poprzez wirtualne połączenie źródła awarii i wprowadzać naprawy. Jeśli więc pracownik, który nie ma wiedzy technicznej, napotka na problem z urządzeniem, nie musi zanosić go do działu IT – to duża oszczędność czasu i produktywności, zwłaszcza jeśli pracownik jest akurat w podróży służbowej, kiedy awaria mogłaby mu uniemożliwić wykonywanie pracy. Z przydatnych funkcji MDM-a wymienić można również monitorowanie kosztów roamingu – tu też możliwe są zdalne i szybkie blokady.

Firmy, które potrzebują większej ochrony i funkcji, mogą zdecydować się na rozwiązania EMM. Oferują one wszystkie komponenty do zarządzania urządzeniami mobilnymi. Znajdziemy odpowiednio:

Mobile Device Management – zarządzanie konfiguracją urządzeń mobilnych

Mobile Application Management – dystrybucja i zarządzanie aplikacjami mobilnymi

Mobile Email Management – zarządzanie bezpiecznym dostępem do poczty korporacyjnej

Mobile Content Management – zarządzanie dostępem do danych firmowych niezależnie od ich lokalizacji

Mobile Workspace Management – zarządzanie obszarem roboczym urządzeń BYOD.

Wdrożenie EMM jest jednak często znacznie droższe niż w przypadku MDM i odbywa się na miejscu, w siedzibie firmy (tzw. wdrożenie on-premise). Koszt może sięgnąć nawet kilkunastu tysięcy złotych.

Systemy MDM często wyceniane są indywidualnie, tym bardziej że od jakiegoś czasu coraz więcej producentów zastępuje je bogatszymi w funkcje rozwiązaniami EMM. Ogólnie rzecz ujmując, płaci się za abonament, w granicach ok. 10–15 zł netto za jedno urządzenie na miesiąc. Do tego dochodzi ewentualna opłata za wdrożenie systemu. Zazwyczaj do wyboru mamy dwie opcje:

Instalacja przeprowadzona przez producenta w siedzibie klienta, wraz ze szkoleniem dla działu IT, jeśli firma chce mieć pewność, że będzie w pełni wykorzystywać możliwości MDM/EMM. Koszt: od kilku do kilkunastu tysięcy złotych.

Wdrożenie bezpłatne online (przeprowadzone samodzielnie) za pośrednictwem chmury. Trzeba samemu wykonać dużą część pracy, choć producent służy konsultacjami ze strony swego wsparcia technicznego. Koszt: ok. 10–15 zł/jedno stanowisko.

Systemy MDM pozwalają z poziomu jednej konsoli zarządzać wszystkimi zarejestrowanymi urządzeniami, bez względu na platformę lub typ urządzenia. Możemy tworzyć profile z ustawieniami, zasadami i ograniczeniami dostępu dla poszczególnych urządzeń, bez potrzeby interakcji ze strony użytkownika. Uaktualnienia ustawień odbywają się w trybie OTA (over-the-air). Możliwe jest też zdalne blokowanie lub kasowanie zawartości urządzenia. Wybrane systemy MDM/EMM:

AirWatch MDM (https://goo.gl/ND20WN)

Symantec Mobility Suite (https://goo.gl/6M5fIw)

SAP Mobile Secure (https://goo.gl/9woH6m)

IBM MaaS360 Mobile Device Management (https://goo.gl/fDqEmn)

FancyFon Mobility Center FAMOC (https://goo.gl/22qaRD)

Citrix XenMobile (https://goo.gl/W0NJtS)

Najlepsze praktyki dla mobile’u

„Najprościej temat ujmując, urządzenia mobilne w firmach należy zabezpieczać adekwatnie” – mówi Paweł Wróbel. Pod uwagę powinniśmy wziąć nie tylko to, jakie stanowisko i obowiązki sprawuje dana osoba, ale nawet to, z jakiego modelu telefonu korzysta. Chodzi o kwestię opłacalności – cyberprzestępcy działają dla zysku, przez co mogą kierować swoje ataki np. na popularne telefony. „Grupa użytkowników Galaxy S7 stanowi dość łakomy kąsek dla osób chcących pozyskiwać korzyści finansowe z włamań na urządzenia mobilne” – zauważa Paweł Wróbel.

Niezależnie od tego, jakie rozwiązania będziemy stosować, zabezpieczenia powinny obejmować możliwość zdalnego czyszczenia danych, blokowanie dostępu do danych, odnajdywanie telefonu (lokalizacja) i blokadę wszelkich złośliwych kodów. „W przypadku rozwiązań firmowych istotne wydaje się również zdalne zarządzanie i monitorowanie stanu zabezpieczeń” – mówi Paweł Wróbel.

Firmy powinny też przygotować się do tego, że przyjdzie im zabezpieczać prywatne urządzenia pracowników, którzy mogą wymuszać na pracodawcy używanie znanego im sprzętu. Analitycy Gartnera sugerują, aby przedsiębiorstwa, które nie chcą akceptować BYOD, zaczęły stosować politykę CYOD (choose your own device). Zgodnie z CYOD pracownik może wskazać model urządzenia, za którego pomocą chce pracować. Firmy i działy IT powinny również konsultować z pracownikami kwestie bezpieczeństwa – nie należy blokować bez ich zgody dostępu do narzędzi, ponieważ wówczas niektóre osoby mogą zechcieć obejść zabezpieczenia, choćby z czystej ciekawości. „Najważniejsza sprawa to uświadomienie użytkowników i przekonanie ich, że stosowanie polityk bezpieczeństwa ma za zadanie podnieść poziom ich bezpieczeństwa, a nie, tak jak myślą, utrudnić im pracę” – mówi Maciej Klimek z mPay SA. Podejście obejmujące informowanie pracowników o stosowanych zabezpieczeniach i tłumaczenie, dlaczego niektóre funkcje są niedostępne, sprawdza się więc o wiele lepiej.

„Niewiele osób wie, że urządzenia mobilne łączące się przez Wi-Fi mogą zostać bez większego problemu podsłuchane przez hakerów lub nieuczciwych administratorów sieci”.

Maciej Klimek, specjalista do spraw bezpieczeństwa IT w mPay SA

Edukowanie pracowników powinno iść nawet dalej – uważają analitycy Forrester Research, zachęcając firmy, aby realizowały szkolenia dotyczące bezpieczeństwa dla osób, które nie są z działu IT. „Szkolenia powinny być cykliczne i powinny skupiać się na najnowszych zagrożeniach, których w dzisiejszych czasach nie brakuje” – podkreśla Maciej Klimek. Warto informować pracowników o możliwych zagrożeniach głównie dlatego, że to człowiek najczęściej jest najsłabszym ogniwem w zabezpieczeniach urządzeń.

Pozostaje jeszcze kwestia elastyczności. Informatycy muszą być gotowi na reagowanie na zmiany wprowadzane przez producentów, szczególnie jeśli chodzi o systemy operacyjne. Na przykład Apple w samym 2015 r. udostępniło kilka aktualizacji systemu iOS i nigdy nie informowało wcześniej, że należy się ich spodziewać. Częste aktualizacje systemów to również częste aktualizacje zabezpieczeń i należy być na to przygotowanym.