Cerber ransomware: groźny model dystrybucji oprogramowania

-

- 20.08.2016, godz. 00:04

Check Point publikuje ciekawe wyniki analizy dotyczące oprogramowania Cerber, a G-Data twierdzi, że liczba nowych wersji oprogramowania ransomware dla Android rośnie ostatnio gwałtownie.

Oprogramowanie Cerber ransomware to najszybciej rosnące zagrożenie według najnowszego raportu Check Point.

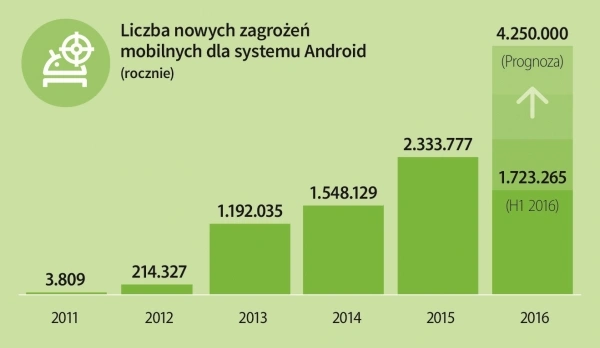

Natomiast G-Data opublikowała analizę prezentującą gwałtowny wzrost liczby szkodliwych kodów ransomware przeznaczonych do ataków na użytkowników smartfonów i tabletów pracujących pod kontrolą systemu Android.

Zobacz również:

- Co trzecia firma w Polsce z cyberincydentem

- Wdrożono system, który ochroni nas przed niechcianymi wiadomościami SMS

- Cyberwojna trwa na Bliskim Wschodzie

Od pewnego czasu, pod względem liczby informacji dotyczących nowych zagrożeń bezpieczeństwa, na czoło wysuwają się doniesienia o kolejnych wersjach oprogramowania ransomware, które z reguły szyfruje dane znajdujące się na komputerach lub smartfonach i żąda od ich użytkowników okupu w zamian za udostępnienie kluczy deszyfrujących.

Dlatego niektórzy specjaliści ds. bezpieczeństwa już zaczęli nazywać rok 2016 „rokiem ransomware” i wszystko wskazuje, że ma to dobre uzasadnienie.

Cerber – nowy model biznesowy

Check Point we współpracy z izraelską firmą IntSights przeanalizował aktywność oprogramowania Cerber ransomware w internecie.

Jak twierdzą przedstawiciele firmy, po raz pierwszy udało się zebrać szczegółowe, ilościowe informacje dotyczące liczby zainfekowanych na świecie komputerów, liczby osób, które zdecydowały się na wpłacenie okupu oraz mechanizmów transferu pieniędzy wykorzystywanych przez cyberprzestępców. Najbardziej niepokojący jest jednak nowy model biznesowy zastosowany przez autorów Cerbera. Zdecydowali się oni na udostępnianie platformy Cerber w zamian za udział w zyskach z okupów. Może to doprowadzić do szybkiego wzrostu zagrożeń, zwłaszcza jeśli podobny model zacznie być powszechnie stosowany przez inne grupy przestępcze.

Zdaniem specjalistów z Check Point szybka popularyzacja Cerbera wynika właśnie z nowatorskiego modelu dystrybucji szkodliwego kodu.

Platforma Cerber składa się z zestawu łatwych w użyciu narzędzi do zarządzania, systemu umożliwiającego trudny do wykrycia transfer pieniędzy pochodzących z okupów oraz samego oprogramowania ransomware. Za udział w zyskach, platforma ta jest udostępniana każdemu zainteresowanemu cyberprzestępcy.

Oznacza to w efekcie, że nawet osoby nie dysponujące zaawansowaną wiedzą techniczną, mogą przeprowadzać serie ataków wykorzystując platformę Cerber. Początkujący haker może względnie łatwo nawiązać kontakt z zamkniętym cyberprzestępczym forum i uzyskać dostęp do nowej, jeszcze nie wykorzystywanej wersji oprogramowania ransomware. A autorzy Cerbera nie zapomnieli o marketingu i szeroko reklamują swoją ofertę na hakerskich, ukrytych forach.

Jeśli chodzi o podział zysków to 40% trafia do autorów tej platformy, a 60% do osób, które ją “wynajmują”. Dodatkowo oferowany jest 5% bonus dla tych, którzy zwerbują nowego “klienta”.

Specjaliści z Check Point oceniają, że ponad 150 osób lub grup już korzysta z tej platformy, a każdego dnia pojawia się około 6 nowych ataków wykorzystujących różne wersje Cerbera.

Według Check Point, w lipcu 2016 roku Cerber zainfekował prawie 150 tysięcy komputerów na świecie. Infekcje są zwykle generowane przez otwarcie załączników dołączonych do listów e-mail lub wizyty na stronach webowych zawierających szkodliwy kod.

Autorzy Cerbera tylko w lipcu “zarobili” blisko 200 tys. USD. I to mimo tego, że zaledwie 0,3% zaatakowanych osób lub firm zdecydowało się na zapłacenie żądanego okupu. “A jeśli tak dalej pójdzie, to twórcy Cerbera mogą w tym roku uzyskać 2,3 mln USD z okupów” uważa Maya Horowitz z Check Point Software Technologies.

“Przypuszczam, że na rynku pojawi się wkrótce więcej takich usług i w efekcie liczba ataków wykorzystujących oprogramowanie ransomware będzie szybko rosła” dodaje Maya Horowitz.

Check Point zbierał dane identyfikując adresy IP wykorzystywanych przez przestępców serwerów C&C (Command & Control) z którymi łączyły się zainfekowane komputery. “Przechwycenie takiego ruchu jest to względnie proste zadanie. Na podstawie zebranych danych można uzyskać szczegółowe informacje, kto był celem ataku i jaka jest to kampania” wyjaśnia Maya Horowitz.

Oprócz tego Check Point był w stanie określić unikalne identyfikatory portfeli Bitcoin przypisane do każdej ofiary i na tej podstawie wykryć ilu z zaatakowanych zdecydowało się zapłacić okup.

Analiza przepływu środków finansowych jest skomplikowana, bo technika ich ukrywania jest zaawansowana i wymaga prześledzenia przepływów z indywidualnych portfeli do portfela centralnego, następnie do sieci innych portfeli, które są częścią usług Bitcoin zapewniających anonimowość (Bitcoin Mixing Service), a następnie do ostatecznych portfeli należących do cyberprzestępców.

„Udało się nam prześledzić przepływy między setkami tysięcy różnych portfeli Bitcoin. Sądzę, że jest to pierwszy przypadek, gdy specjaliści ds. bezpieczeństwa są w stanie z całkowitą pewnością powiedzieć ilu z zaatakowanych użytkowników komputerów zdecydowało się zapłacić okup” mówi Maya Horowitz.

„Zaskoczeniem może być fakt, że liczba osób lub firm, które zapłaciły jest tak mała, bo dotychczas prezentowane szacunki podawały znacznie większe liczby. Ale zyski cyberprzestępców i tak są duże” dodaje Maya Horowitz.

Zebrane dotychczas informacje nie pozwalają na zidentyfikowanie autorów Cerbera I ich siedziby. Wiadomo jednak, oprogramowanie nie zainfekowało żadnych komputerów w Rosji, a także w państwach Europy Wschodniej oraz centralnej Azji, a najwięcej przypadków infekcji odnotowano w Korei Południowej. Kod ransomware został opracowany tak, że nie może działać na komputerach PC, które język rosyjski mają ustawiony jako opcję domyślną.

Podczas analizy kodu Cerbera, Check Point wykrył luki w mechanizmie szyfrowywania danych i udostępnił narzędzie, które umożliwia ich wykorzystanie do zniwelowania skutków ataku.

Szybko rośnie liczba ataków ransomware na Android

Jak wynika z najnowszej analizy opublikowanej przez G-DATA SecurityLabs, liczba ataków ransomware na użytkowników smartfonów lub tabletów pracujących pod kontrolą systemu Android gwałtownie rośnie, a co gorsza zagrożenie to zaczyna wymykać się spod kontroli.

W pierwszej połowie 2016 roku analitycy z G-Data zarejestrowali ok. 1,7 miliona nowych próbek złośliwego mobilnego kodu (wzrost o 30% w stosunku do drugiej połowy 2015). Oznacza to, że codziennie pojawia się ich średnio blisko 10 tysięcy czyli co 9 sekund na świecie pojawia się nowy mobilny wirus.

Dotychczas złośliwe aplikacje musiały z reguły być instalowane za zgodą użytkownika, ale cyberprzestępcy znaleźli też sposób na zainfekowanie smartfona lub tabletu bez interakcji z użytkownikiem. Wizyta na złośliwej stronie internetowej, wcześniej przygotowanej przez przestępców, może spowodować, że stanie się on ofiarą ataku typu drive-by-download, złośliwe oprogramowanie zostaje zainstalowane w urządzeniu.

Szczegółowy opis tej metody infekcji można znaleźć w raporcie G-DATA Mobile Malware Report H1 2016.