Terroryści zawsze znajdą skuteczne rozwiązania do szyfrowania komunikacji

-

- Antoni Steliński,

- 23.02.2016, godz. 12:12

Nawet jeśli amerykańskie władze zdołają skłonić producentów oprogramowania szyfrującego do umieszczania w nim „tylnych furtek”, umożliwiających podsłuchiwanie komunikacji, to przestępcy i terroryści zawsze znajdą bardziej bezpieczne alternatywy – uważa Bruce Schneier, specjalista ds. bezpieczeństwa.

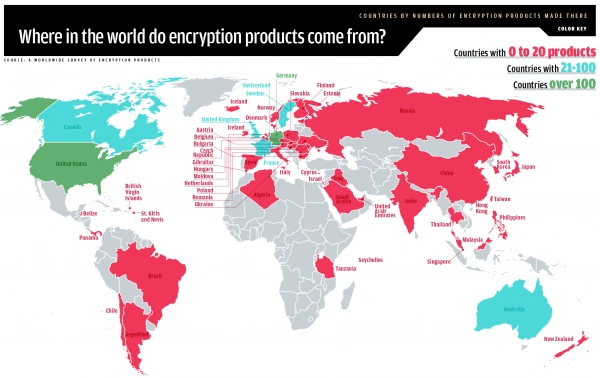

Bruce Schneier zwraca uwagę na fakt, że nawet jeśli Amerykanie będą w stanie "podsłuchiwać" wszystkie amerykańskie aplikacje, to wciąż dostępnych będzie co najmniej kilkaset podobnych produktów rozwijanych w innych krajach.

“Co bardziej inteligentni przestępcy i terroryści bez problemu będą w stanie znaleźć bardziej bezpieczne alternatywy i „przesiąść” się na nie” (…) Obecnie poza jurysdykcją amerykańskich władz rozwijanych jest co najmniej 546 produktów z dziedziny szyfrowania danych i komunikacji” – czytamy w raporcie z badania „A Worldwide Survey of Encryption Products”, przeprowadzonego przez słynnego specjalistę ds. bezpieczeństwa z Harvard Berkman Center, Bruce’a Schneiera, niezależną konsultantkę ds. bezpieczeństwa Kathleen Seidel oraz studenta z Uniwersytetu Harvarda, Saranya Vijayakumara.

Zobacz również:

- Messenger będzie wreszcie szyfrować wiadomości w trybie E2EE

- Rząd Ghany pracuje nad regulacjami dotyczącymi AI

FBI chce backdoorów

Autorzy raportu w swoim dokumencie wyraźnie polemizują z lansowaną przez FBI (oraz inne amerykańskie agencje) tezą, w myśl której władze powinny mieć możliwość łatwego odkodowywania szyfrowanych danych, by móc podsłuchiwać i chwytać przestępców. To oznaczałoby zmuszenie do współpracy producentów oprogramowania szyfrującego – czyli de facto do umieszczania w takich aplikacjach tzw. tylnych furtek (backdoorów). Idea ta może się zresztą wkrótce urzeczywistnić, bowiem amerykańskie władze poważnie rozważają wprowadzenie takich regulacji prawnych.

„Nawet jeśli jakiś przestępca czy terrorysta używa do komunikacji przede wszystkim amerykańskiego programu szyfrującego, to bez problemu może on np. jednocześnie wykorzystywać do komunikowania się ze swoimi rodakami jakiegoś lokalnego programu, którego amerykańskie władze nie są w stanie skutecznie podsłuchiwać” – piszą autorzy raportu. Z drugiej strony, zaznaczają też, że w USA rozwijanych jest ponad 300 aplikacji umożliwiających szyfrowanie komunikacji. Gdyby więc amerykańskim władzom udało się uzyskać dostęp do wszystkich, oznaczałoby to możliwość skutecznego inwigilowania znacznej części użytkowników takich produktów.

Bruce Schneier zwraca również uwagę, że niektóre firmy produkujące oprogramowanie szyfrujące ustanawiają niezależne od siebie oddziały biznesowe w różnych krajach – właśnie po to, by skutecznie chronić się przed zakusami władz. „Zdarza się też, że przedsiębiorstwa płynnie zmieniają jurysdykcję, w której działają, w razie potrzeby przenosząc się do krajów, w których obowiązują bardziej przyjazne dla nich regulacje prawne” – tłumaczy ekspert.

Stracą uczciwi użytkownicy

„Najważniejszy problem polega na tym, że wprowadzanie backdoorów do oprogramowania szyfrującego będzie miało fatalny wpływ na rzesze użytkowników korzystających z szyfrowania [do legalnych celów – red.]… a jednocześnie wcale nie sprawi, że poradzimy sobie z problemem przestępców używających tej technologii. Sprytni przestępcy – gangsterzy, terroryści itp. – bez problemu będą w stanie uniknąć podsłuchu” – czytamy w raporcie.

Dowiadujemy się z niego również, że na całym świecie działa 587 firm zajmujących się tworzeniem oprogramowania szyfrującego (wyłącznie lub między innymi) - 374 z nich to firmy amerykańskie. W dwóch krajach – Niemczech i Holandii – obowiązują przepisy, wprost zabraniające wykorzystywania „tylnych furtek” w takim oprogramowaniu.

Autorzy opracowania przyjrzeli się również skuteczności takich aplikacji – okazało się, że miejsce rozwijania aplikacji nie ma większego wpływu na efektywność szyfrowania (co wynika m.in. z tego, że większość takiego oprogramowania korzysta z tego samego - lub zbliżonego – zestawu dostępnych publicznie standardów i technologii szyfrujących).

“Powtarzające się wciąż doniesienia o błędach i lukach w amerykańskich produktach szyfrujących wyraźnie pokazują, że amerykańscy programiści nie są ani lepsi, ani skuteczniejsi niż ich zagraniczni koledzy – w każdym razie w dziedzinie tworzenia oprogramowania szyfrującego” – czytamy w raporcie. Warto zresztą pamiętać, że trudno mówić o „narodowym” kodzie, choćby dlatego, że wiele amerykańskich firm zatrudnia programistów z innych krajów.

W sumie podczas prac nad dokumentem jego autorzy przyjrzeli się 865 produktom szyfrującym – zarówno programom, jak i sprzętowi. 546 z nich stanowiły amerykańskie produkty, wśród których znalazły się m.in. rozwiązania do szyfrowania danych, komunikacji (głosu, poczty), czy tworzenia sieci VPN. Na kolejnych miejscach listy producentów takich aplikacji i sprzętu znalazły się Niemcy, Wielka Brytania, Kanada, Francja oraz Szwecja (w sumie w tych pięciu krajach powstaje blisko 70% wszystkich rozwiązań z tej dziedziny), a także Polska, w której opracowano i udostępniono trzy uwzględnione w raporcie programy do szyfrowania (Kadu, stunnel, VMPCrypt).

„Amerykańskich programów szyfrujących jest najwięcej i jednocześnie są one najbardziej popularne. Dlatego wprowadzenie jakiegokolwiek prawa zobowiązującego ich producentów do umieszczania w kodzie backdoorów wpłynie będzie przede na ludzi, którzy korzystają z takich aplikacji w dobrej wierze, do legalnych celów. To oni staną się najbardziej narażeni np. na ataki, które cyberprzestępcy będą mogli przeprowadzać wykorzystując „rządowe” backdoory” – podsumowują autorzy raportu.