Pięć modeli samochodów najbardziej podatnych na włamanie

-

- Janusz Chustecki,

- 22.09.2015, godz. 13:28

PT&C|LWG Forensic Consulting Services opublikowała raport prezentujący wyniki analizy odporności różnych modeli samochodów na włamanie i przejęcie nad nimi kontroli przez hakerów.

Hakerzy włamują się obecnie już nie tylko do pecetów, laptopów, tabletów czy smartfonów, ale również do różnego rodzaju systemów komputerów instalowanych na pokładach samochodów. Zjawisko to stało się tak nagminne i niebezpieczne, że Intel powołał klika dni temu do życia specjalny zespół Automotive Security Review Board), który zajmie się kwestią bezpieczeństwa komputerów instalowanych w samochodach. Jedna z firm konsultingowych opublikowała natomiast niedawno raport, w którym wymienia pięć modeli samochodów, które są obecnie najbardziej podatne na ataki hakerów.

Raport PT&C|LWG Forensic Consulting Services został opracowany po wnikliwym przeanalizowaniu doniesień jakie pojawiły się w mediach, na forach hakerskich oraz informacji publikowanych przez samych producentów samochodów.

Zobacz również:

- Już wkrótce z samochodu będziemy mogli pracować jak z domu

- Usługa WhatsApp uruchamiana na urządzeniach iOS będzie bardziej bezpieczna

A oto lista pięciu najmniej odpornych na poczynania hakerów modeli samochodów:

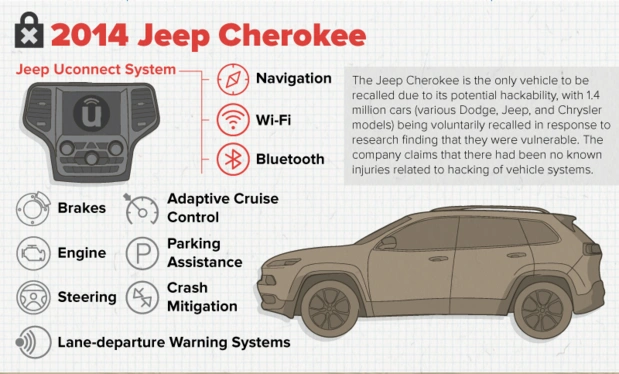

- Jeep Cherokee rocznik 2014

- Infiniti Q50 rocznik 2014

- Cadillac Escalade rocznik 2015

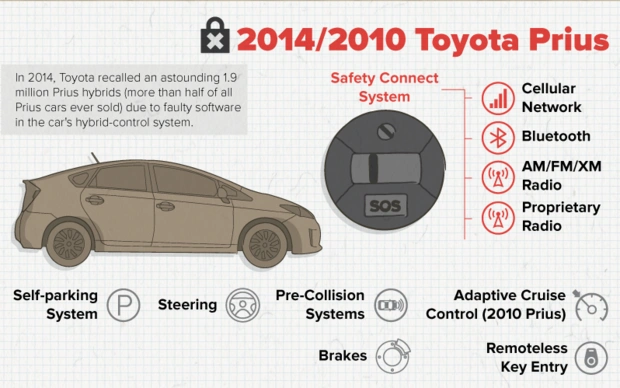

- Toyota Prius roczniki 2010 i 2014

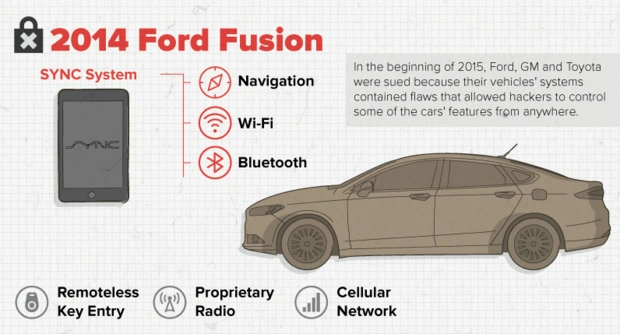

- Ford Fusion rocznik 2014.

Raport wymienia też modele, które są najbardziej odporne na poczynania hakerów. Pierwsze miejsca zajęły tu:

- Audi A8 rocznik 2014

- Dodge Viper rocznik 2014

- Honda Accord rocznik 2014

- Tesla Model S (bez podania rocznika).

Okazuje się, że wśród najmniej podatnych na ataki hakerów pojazdów znajdują się oczywiście te, które zawierają najmniej systemów komputerowych (do tej grupy należy np. samochód Dodge Viper) oraz nie posiadają rozbudowanych połączeń sieciowych (jest to np. samochód Audi A8).

Ciekawe jest też to, że w grupie najbezpieczniejszych pojazdów znalazł się też samochód Tesla, który nie zawiera silnika benzynowego, ale elektryczny. Powód wydaje się być oczywisty: całą elektroniką zainstalowaną na pokładzie tego samochodu zarządza system komputerowy oparty na Linuksie. A jak wiadomo, hakerzy koncentrują swoją uwagę głównie komputerach Windows. Linux jest bowiem bardziej odporny na różnego rodzaju malware, dlatego hakerzy pozostawiają komputery pracujące pod kontrolą tego systemu operacyjnego w spokoju.

Z raportu wynika, że najbardziej podatne na ataki hakerów są model, w których dominującą rolę w komunikacji odgrywa sieć bezprzewodowa. Są to np. te samochody, w których poszczególne elementy pojazdu komunikują się ze sobą za pośrednictwem Wi-Fi.

Firma analityczna Gartner przewiduje, że w 2020 roku po drogach będzie się poruszać co najmniej 150 mln samochodów osobowych, które będą się mogły komunikować między sobą oraz z całym otoczeniem za pośrednictwem różnego rodzaju sieci radiowych. Znakomita większość z nich (bo ok. 75%) będzie mogła nawiązywać łączność z globalną siecią Internet.

Aby stawić czoła zagrożeniom jakie stwarza ten kierunek rozwoju technologii, Intel powołał do życia w połowie września nową grupę roboczą, która zajmie się samochodowymi komputerami i systemami łączności. Grupa Automotive Security Review Board (ASRB) będzie też promować standardy, dzięki którym systemy komputerowe instalowane na pokładach samochodów produkowanych przez różne firmy będą ze sobą zgodne. ASRB będzie też testować samochodowe systemy komputerowe oraz opracowywać tzw. dobre praktyki (best practices), które przyczynią się do zwiększenia bezpieczeństwa instalowanych w pojazdach systemów.

Intel – a właściwie oddział McAfee - opublikował już pierwszą białą księgę poświeconą temu tematowi (Automotive Security Best Practices; Recommendations for security and privacy in the era of the next-generation car) i obiecuje, że dokument będzie na bieżąco aktualizowany, wraz z rozwojem tej technologii.

Ocenia się, że produkowane obecnie samochody zawierają od 20 do 70 komputerów. Są to najczęściej wyspecjalizowane komputery, które obsługują konkretny element samochodu. Producenci samochodów nadali takim komputerom nazwę ECU (Electronic Control Unit). Każda komputerowa jednostka ECU kontroluje określony element pojazdu. Istnieją więc jednostki sterujące silnikiem, układem chłodzenia, klimatyzacją, układem hamulcowym, itd.

Wszystkie jednostki ECU integruje sieć kryjąca się za skrótem CAN (Controller Area Network), To za pośrednictwem tej sieci oraz kontrolera wmontowanego w deskę rozdzielczą samochodu kierowca kontroluje pracę tych jednostek. Produkowane obecnie samochody wspierają różne radiowe połączenia: komórkowe, Bluetooth oraz Wi-Fi. I to właśnie kontroler wmontowany w deskę rozdzielczą samochodu, a właściwie zarządzające nim oprogramowanie firmware, znajduje się najczęściej na celowniku hakerów.

Przejmując kontrolę nad tym oprogramowaniem, haker może uzyskać dostęp do każdego podlegającego mu elementu. Może więc zacząć sterować pracą klimatyzatora, przejąć kontrolę nad układem wtrysku paliwa czy układem hamulcowym. Nie trzeba chyba nikomu udowadniać, jak bardzo może to być niebezpieczne dla kierowcy oraz ruchu drogowego.

Eksperci do spraw bezpieczeństwa zademonstrowali niedawno, jak haker może przejąć kontrolę, wykorzystując do tego celu sieć komórkową, nad kontrolerem, a tym samym siecią CAN zainstalowaną w samochodzie Jeep Cherokee. Udowodnili, że haker może wtedy sterować zdalnie każdym elementem samochodu podłączonym do kontrolera, a wiec układem hamulcowym, pasami bezpieczeństwa, radiem czy układem kierowniczym. Można więc sobie wyobrazić sytuację, w której grupa hakerów jest w stanie zdalnie zdezorganizować ruch na autostradzie.

Grupa PT&C|LWG podjęła też badania zmierzające do określenia odległości, z jakich haker może próbować zdalnie, drogą radiową przejąć kontrolę na różnymi systemami komputerowymi zainstalowanymi w samochodzie.

I tak np. w przypadku biernego systemu antywłamaniowego jest to 10 metrów. Chcąc się włamać do samochodu za pośrednictwem sieci BlueTooth, jest to również 10 metrów. Dostęp do sieci CAN jest możliwy z odległości 100 metrów, a do systemu smart key z odległości od pięciu do dwudziestu metrów. W przypadku samochodów wspierających połączenie Wi-Fi haker może operować z dowolnego miejsca na świecie, jeśli samochód będzie wyposażony w router podłączony do Internetu.

PT&C|LWG pisze w raporcie, że w 2013 roku w Londynie skradziono ponad 21 tysięcy samochodów. W blisko 47% przypadków złodzieje włamali się najpierw do komputera zainstalowanego na pokładzie samochodu i przejęli nad nim kontrolę, a następnie unieszkodliwili system chroniący pojazd przez kradzieżą. To było dwa lata temu, a w tym roku pojazdów takich będzie na pewno dużo więcej niż 50%.

Tekst jest oparty na artykule opublikowanym w amerykańskim wydaniu Computerworld.