IT na podsłuchu

-

- Sylwester Igras,

- 13.10.2014

Przechwytywanie danych poprzez „podsłuchiwanie” promieniowania emitowanego przez sprzęt komputerowy to technika znana od wielu lat. Prawdopodobnie urządzenia do „podsłuchiwania” systemów komputerowych są już dostępne nie tylko dla służb specjalnych państw, lecz także innych organizacji – w tym przestępczych. Czym jest zjawisko elektromagnetycznej emisji ujawniającej i jak sobie z nim radzić?

We współczesnym świecie wiedza i informacja są niezwykle cenne, nic więc dziwnego, że coraz większe środki techniczne są angażowane w to, aby ją przechwycić. Niestety nawet stosowanie firewalli i oprogramowania antyszpiegowskiego nie daje pełnej gwarancji bezpieczeństwa – może się okazać, że ktoś uzyskał dostęp do danych, analizując promieniowanie elektromagnetyczne emitowane przez komputer. Zmiany natężenia prądu płynącego w obwodach urządzeń teleinformatycznych będące efektem przetwarzania informacji powodują, że w przestrzeni wokół nich rozchodzą się fale elektromagnetyczne, które niosą ze sobą wiele informacji i mogą być odbierane nawet w znacznej odległości od źródła.

Zjawisko elektromagnetycznej emisji czasami mylone jest z kompatybilnością elektromagnetyczną, która nie jest związana z ulotem informacji, lecz z odpornością urządzeń na zakłócenia elektromagnetyczne. Zachowanie kompatybilności elektromagnetycznej oznacza jednak nie tylko, że same urządzenia nie są źródłami zaburzeń elektromagnetycznych o poziomach zagrażających prawidłowemu funkcjonowaniu innych urządzeń i systemów, lecz także, że posiadają odpowiedni poziom odporności na występujące w danym środowisku zakłócenia elektromagnetyczne.

Zobacz również:

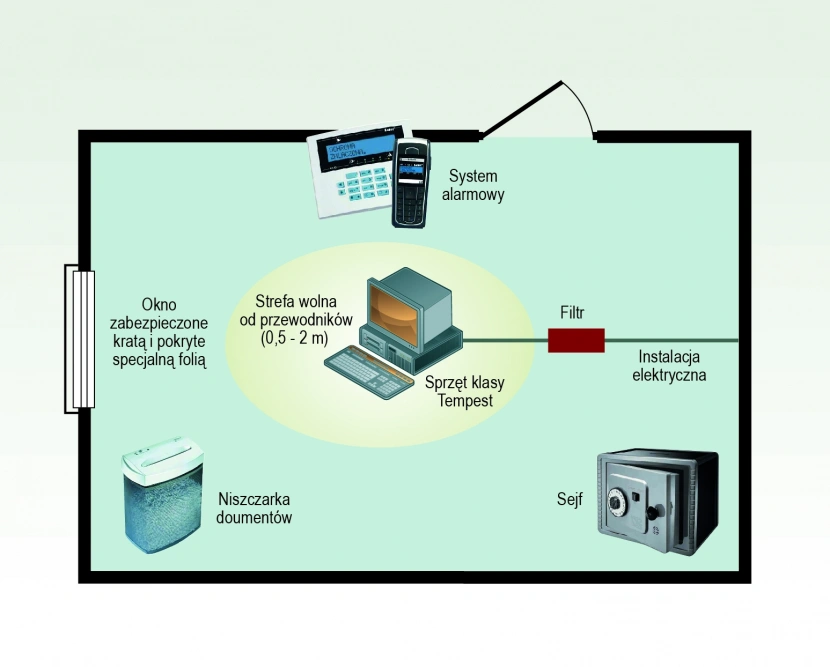

Przykładowy schemat wyposażenia kancelarii tajnej

Dane bywają ulotne

Jak wiadomo, wszystkie urządzenia elektroniczne podczas przetwarzania sygnału elektrycznego generują promieniowanie elektromagnetyczne niezależnie od tego, czy przetwarzanie sygnału ma charakter cyfrowy, czy analogowy. Każde urządzenie komputerowe, przez które płynie prąd, jest źródłem promieniowania elektromagnetycznego o określonej częstotliwości, propagowanego głównie poprzez monitor, klawiaturę, przewody zasilające, ale także gniazda, porty i urządzenia podłączone (drukarki, skanery itp.) oraz osprzęt sieciowy (routery, przełączniki). Urządzenia cyfrowe emitują promieniowanie elektromagnetyczne związane z dwustanowym charakterem tego sygnału zwykle w wysokim zakresie częstotliwości. W samym komputerze znaczącym źródłem elektromagnetycznej emisji ujawniającej jest magistrala PCI, w której sygnał przenoszony jest również na puste złącza, działające w tym przypadku jak anteny nadawcze, wysyłające sygnał w przestrzeń. Szyną tą dane przesyłane są pomiędzy poszczególnymi komponentami komputera, więc emitowane fale elektromagnetyczne stanowią dla „podsłuchujących” doskonałe źródło informacji. Sam kontroler SCSI lub IDE dysku twardego także stanowi istotne źródło radiacji elektromagnetycznej.

Transmisja pomiędzy komputerem a innymi urządzeniami peryferyjnymi, np. poprzez łącze RS 232 czy USB, również może być w łatwy sposób przechwytywana przy użyciu odbiornika zakresu fal wysokiej częstotliwości. Także klawiatura emituje fale elektromagnetyczne, mogące nieść sekretne informacje. Silnym źródłem emisji ujawniającej był y kiedyś powszechnie stosowane monitory CRT, co wynikało z faktu, że generowały silne pole elektromagnetyczne, niezbędne w procesie tworzenia obrazu. Jednak również monitory LCD czy LED – mimo że wykorzystują zupełnie inną metodę wyświetlania obrazu – nie są wolne od tej wady i reprodukowany przez nie obraz może być z dużej odległości odtworzony.

Emisja promieniowania odbywa się zarówno do bezpośredniego otoczenia, jak i poprzez kable zasilające do sieci elektroenergetycznej, a nawet poprzez metalowe rury instalacji wodociągowej bądź gazowej. Zakres widma tych sygnałów zawiera się w dość szerokim paśmie częstotliwości, tj. od kilku kiloherców do kilku gigaherców. Promieniowanie emitowane ze zwykłego komputera jest na tyle silne, że można je odebrać z odległości przekraczającej nawet kilometr, a obecnie wykorzystywane urządzenia do „podsłuchu” są na tyle małe, że mogą być z powodzeniem zainstalowane np. w samochodzie. Taki sprzęt nie jest powszechnie dostępny, a obrót nim podlega szczególnym restrykcjom, więc posługują się nim głównie służby specjalne. Nie można jednak wykluczyć, że mogą być one w posiadaniu bogatych korporacji (szpiegostwo przemysłowe) czy organizacji przestępczych. Sygnały odbierane za pośrednictwem specjalnej anteny albo poprzez czujnik podłączony do sieci elektrycznej (z której zasilane są „podsłuchiwane” urządzenia) trafiają do bardzo czułego odbiornika szerokopasmowego. Dalej są odfiltrowywane od szumów, a następnie przetwarzane na wersję możliwą do odczytu.

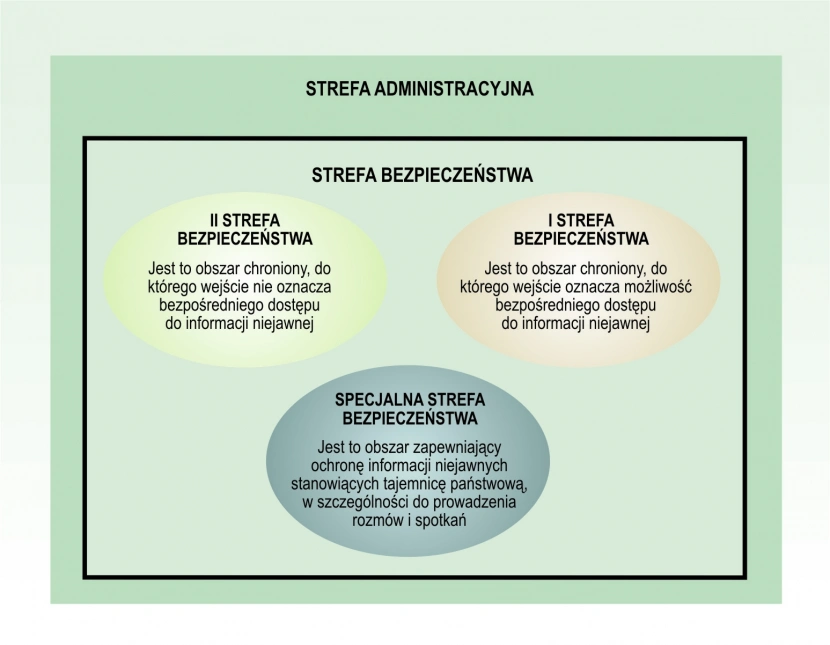

Strefy bezpieczeństwa