Czeka nas zalew rootkit’ów atakujących komputery z 64-bitowymi systemami

-

- Janusz Chustecki,

- 02.07.2014, godz. 10:00

Według analiz McAfee, w pierwszym kwartale 2014 r. liczba ataków wykorzystujących rootkit’y wzrosła do poziomu nie notowanego od 2011 roku. Znakomita większość z nich była skierowana na 32-bitowe systemy Windows i wykorzystywała tylko jedną rodzinę szkodliwych kodów.

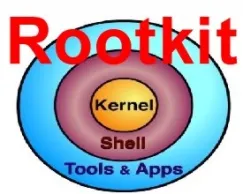

McAfee ostrzega jednak, że w najbliższym czasie możemy się spodziewać masowego pojawienia się kodów tego typu, które będą atakować 64 bitowe systemy operacyjne. Rootkit to oprogramowanie typu malware zaprojektowane z myślą o tym, aby ukryć przed użytkownikiem atakowanego systemu niebezpieczne pliki, aplikacje i procesy. Jak sama nazwa na to wskazuje, rootkit zagnieżdża się w jądrze systemu operacyjnego. Ma przy tym wysokie uprawnienia i jest go trudno wykryć i usunąć z atakowanej maszyny.

Analitycy z McAfee są przekonani, że przyczyną malejącej liczby ataków wykorzystujących rootkit’y w latach 2012/2013 było to, że w tym czasie coraz więcej użytkowników uruchamiało komputery, którymi zarządza 64-bitowy system Windows. A trzeba wiedzieć, że systemy takie są bardziej odporne na ataki, bo ich twórcy zagnieżdżają w jądrach mechanizmy zapobiegające tego typu zagrożeniom (takie jak PatchGuard) oraz opatrują dołączone do nich sterowniki cyfrowymi sygnaturami. Zabezpieczenia te spowodowały, że zainteresowanie hakerów atakami z użyciem rootkit’ów zdecydowanie zmalało. Nie ma się jednak co łudzić – 64-bitowych systemów przybywa i hakerzy znajdą z czasem wiele sposobów na to, aby je zaatakować. Jeden z już znanych polega na instalowaniu na komputerze podpisanego cyfrowo sterownika (pozyskanego z zaufanego źródła), a następnie wykorzystaniu istniejącej w nim luki do dostania się do jądra systemu.

Zobacz również:

Na początku tego roku eksperci od spraw bezpieczeństwa zidentyfikowali groźny rootkit Uroburos. Instalował on najpierw na atakowanym systemie starą (opatrzoną cyfrowym podpisem) wersję sterownika VirtualBox, którego właścicielem jest Oracle, a następnie uzyskiwał dostęp do jądra, wykorzystując znaną od pięciu lat lukę istniejącą w tym sterowniku.

Hakerzy potrafią też kraść cyfrowe podpisy i następnie opatrywać nimi spreparowane przez siebie, szkodliwe oprogramowanie malware. McAfee donosi, że od stycznia 2012 r. zidentyfikowano co najmniej dwadzieścia jeden 64-bitowych rootki’tów, którym towarzyszyły skradzione cyfrowe podpisy. Szczególnie groźnym okazał się być malware oznaczony symbolem W64/Winnti.

A szkodliwych programów opatrzonych cyfrowym podpisem ciągle przybywa. Ich liczbę szacuje się obecnie na ok. 25 mln, z czego 2,5 mln pojawiło się w pierwszych trzech miesiącach tego roku.

Innym sposobem na sforsowanie zabezpieczeń chroniących 64-bitowe systemy jest wykorzystanie luk istniejących w samym jądrze. McAfee informuje, że luk takich ciągle przybywa i znajdują się one najczęściej w oprogramowaniu kontrolującym uprawnienia podmiotów starających się uzyskać dostęp do jądra. Hakerzy nie próżnują i badają dokładnie jądra (wykorzystując do tego celu zaawansowane narzędzia), starając się identyfikować w nich kolejne dziury. Niestety odnosząc na tym polu spore sukcesy.

Istnieje jeden szczególnie złośliwy rodzaj rootkit’ów znany pod nazwą bootkit. Jest to złośliwe oprogramowanie, które instaluje szkodliwy kod na dysku, zagnieżdżając go w obszarze MBR (Master Boot Record). Jest pierwszy sektor na dysku twardym (mający długość 512 bajtów), na którym znajduje się oprogramowanie inicjujące proces uruchamiania systemu operacyjnego. Jest to groźny malware, gdyż kod MBR jest wykonywany jeszcze przed podjęciem pracy przez jądro systemu.

W pierwszym kwartale br. pojawiło się bardzo dużo nowych rootkit’ów typu bookkit – prawie 900 tys. Szacuje się, że ogółem istnieje obecnie ok. 6 mln takich szkodliwych programów.

Istnieje już technologia, która zapobiega tego typu zagrożeniom - Secure Boot. Została ona włączona do specyfikacji UEFI (Unified Extensible Firmware Interface). Secure Boot sprawdza przez uruchomieniem kodu zapisanego w MBR czy znajduje się on bazie danych “whitelist” (czyli jest godny zaufania) oraz czy towarzyszy mu cyfrowy podpis. Ale nie daje to pewności zabezpieczeń, bo ostatnio odkryto, że w kilku implementacjach systemu UEFI znajdują się luki, które pozwalają ominąć zabezpieczenie Secure Boot.