Zagrożenia sieciowe 2013

-

- Mirosław Maj,

- 15.01.2013

W 2013 roku powinniśmy najbardziej obawiać się ataków na urządzenia mobilne, wyłudzania przez cyberprzestępców poufnych informacji oraz wycieków całych baz danych - prognozują polscy specjaliści od bezpieczeństwa sieciowego.

Ankieta zawierała zestawienie potencjalnych zagrożeń w 2013 r. Ich lista powstała na bazie międzynarodowych raportów i pomysły autorów. Dodatkowo lista była uzupełniona przez ekspertów, kiedy istotne zagrożenie nie pojawiło się w zestawieniu. Uczestnicy ankiety zostali poproszeni o wyrażenie opinii na temat prawdopodobieństwa powszechnego wystąpienia danego zagrożenia oraz poziomu niebezpieczeństwa w przypadku jego wystąpienia.

Siłą raportu jest jego zakotwiczenie w polskich realiach. Krajową specyfikę w niektórych przypadkach widać wyraźnie, chociażby w ocenie działań prawno-regulacyjnych czy występowania niektórych szczególnych zagrożeń technicznych, które już wystąpiły w polskiej cyberprzestrzeni.

Prawdopodobne zagrożenia

Niebezpiecznik.pl

Antywirusy, firewalle i podobne zabezpieczenia, choć nie są idealne, sprawdzają się nieźle,

pod warunkiem że: po pierwsze regularnie aktualizujemy oprogramowanie, zwłaszcza przeglądarkę i jej wtyczki - po drugie, zachowujemy zdrowy rozsądek, bo nawet najlepsze zabezpieczenia nie pomogą, jeśli atak skierowany jest na człowieka. A że człowiek jest najsłabszym ogniwem, na większość z nas znajdzie się metoda, co pokazują ataki trojanów typu ZeuS czy Citadel.

- zagrożenia dla platformy Android - 4,35;

- phishing z wykorzystaniem poczty elektronicznej i serwisów www - 4,24;

- wycieki baz danych zawierających dane osobowe - 4,12.

Na drugim biegunie powszechności zagrożeń mamy trzy pozycje. Eksperci uznali ryzyko ich wystąpienia za najmniejsze. Są to, począwszy od najniżej notowanych:

- wykorzystanie gier sieciowych w atakach - 2,35;

- cyberkonflikty pomiędzy państwami - 2,76;

- ataki na rozwiązania cloud computing - 3,00.

Pozycje pierwsza i trzecia nie budzą kontrowersji. Rzeczywiście, jak dotąd gry sieciowe, mimo wysokiej popularności, nie zostały masowo wykorzystane do propagacji zagrożeń. Od czasu do czasu pojawiają się informacje o zagrożeniach, ale żadnego zmasowanego ataku dotąd nie odnotowano. Nie oznacza to jednak, że jego ryzyko można wykluczyć. Natomiast jeśli chodzi o prognozowane niewielkie zagrożenia związane z przetwarzaniem w chmurze, to bierze się ono stąd, że w tym przypadku bezpieczeństwo dotyczy przede wszystkim zagadnień związanych z ciągłością działania. Tym samym największe problemy nie są zwykle skutkiem ataków sieciowych, ale raczej wynikiem błędów w projekcie i eksploatacji systemu oraz niestosowaniem procedur ciągłości działania.

Napoważniejsze skutki

OWASP

Choć zwykle nie postrzega się tego jako zagrożenia technicznego, próby przejęcia kontroli politycznej nad internetem również doprowadzą do pogorszenia technicznej jakości i dostępności usług w sieci. Są one przeważnie forsowane przez osoby nie rozumiejące funkcjonowania sieci, w sposób nietransparentny i na bazie tworzonych ad hoc rozwiązań technicznych lub prawnych. Dlatego mechanizmy, takie jak "takedown notice" czy rejestry stron zakazanych, należy również traktować jako ryzyko, szczególnie z punktu widzenia dostępności stron, zwłaszcza w krajach o niskiej kulturze legislacyjnej, do których należy Polska.

- cyberkonflikty pomiędzy państwami - 4,18;

- wycieki baz danych zawierających dane osobowe - 4,00;

- ataki na cloud computing - 3,65.

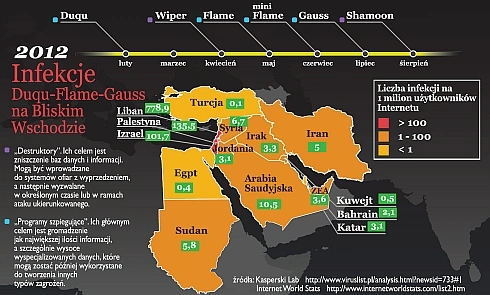

Jak widać, doświadczenia związane z serią wirusów z 2012 r., a nawet wcześniej (począwszy od Stuxneta), uzmysłowiła wszystkim, jak poważne mogą być konsekwencje ataku skierowanego na najważniejsze elementy infrastruktury informatycznej.

Poważna ocena konsekwencji potencjalnych wycieków danych osobowych to z pewnością przejaw świadomości związanej z koniecznością ochrony danych i przekonania o groźnych skutkach dla ofiar wycieków. Tym bardziej że utrata pozornie mało istotnych danych może być początkiem gigantycznych problemów. Pozyskanie przez hakerów loginów i haseł do serwisu społecznościowego może otworzyć im dostęp do bankowych kont niektórych poszkodowanych - którzy używają tych samych danych autoryzacyjnych do wielu serwisów.

Według ankietowanych, stosunkowo najmniejsze konsekwencje są związane z takimi zagrożeniami, jak:

- haktywizm - 2,82;

- zagrożenia typu ransome/scareware - 2,47;

- wykorzystanie gier sieciowych - 2,24.

Microsoft, Central and Eastern European Headquarters

W roku 2013, poza najczęściej wymienianymi niebezpieczeństwami związanymi z nowymi typami złośliwego oprogramowania dedykowanego na urządzenia mobilne, widzę co najmniej cztery typy zagrożeń, które powinny być brane pod uwagę przy planowaniu działań ochronnych: wykorzystanie serwisów społecznościowych do destabilizacji politycznej, zwiększenie kontroli nad internetem przez instytucje międzynarodowe i rządowe, brak skutecznych metod współpracy sektora publicznego (w szczególności rządowego) z sektorem prywatnym w propagowaniu najlepszych praktyk obrony przed atakami w cyberprzestrzeni, brak klarownych kryteriów oceny i porównania skuteczności środków ochrony przed atakami sieciowymi, utrudniający ich wybór i zastosowanie.

Zaskakująco niska okazuje się ocena zagrożenia związanego z występowaniem oprogramowania typu ransome/scareware. To zagrożenie praktycznie zawsze wiąże się wymiernymi stratami finansowymi, czyli zakupem "oprogramowania antywirusowego", które jest wirusem albo zapłaceniem okupu na rzecz cyberprzestępców. Nie można stwierdzić, że w warunkach polskich to zagrożenie raczej nie wystąpi, ponieważ w 2012 r. spore żniwa w Polsce zebrał tzw. wirus policja. Był to faktycznie wirus Weelsof, który wyświetlał informację o rzekomym zablokowaniu komputera przez policję. Odblokowanie wiązało się z koniecznością wpłaty pieniędzy.

Inne potencjalne niebezpieczeństwa

FHU MatSoft/ComCERT SA

Rok 2013 wprowadzi duże zamieszanie formalno-prawne w Polsce i Europie, ponieważ wiele przepisów

właśnie jest nowelizowanych, a użytkownicy cyberprzestrzeni nie nadążają za zmianami i popełniają błędy, które mogą ich sporo kosztować. Przykładem jest nowelizacja polskiego prawa telekomunikacyjnego (cookie) i ustawy o ochronie danych osobowych (zmiany z ABI, transferem danych

i rejestracją zbiorów) oraz intensywne prace nad unijnym rozporządzeniem dotyczącym ochrony danych osobowych.

- Ataki na systemy giełdowe.

- Ataki związane z płatnościami elektronicznymi (m.in. kradzieże danych kart kredytowych przy użyciu malware’u).

- Ataki na karty debetowe paypass i płatności z wykorzystaniem technologii NFC (Near Field Communication, czyli komunikacja bliskiego zasięgu).

Druga dotyczy obszaru prawa, regulacji i dobrych praktyk:

- Zwiększenie kontroli nad internetem przez instytucje międzynarodowe i rządowe.

- Brak skutecznych metod współpracy sektora publicznego (zwłaszcza rządowego) z sektorem prywatnym w propagowaniu najlepszych praktyk obrony przed atakami w cyberprzestrzeni.

- Brak klarownych kryteriów oceny i porównania skuteczności środków ochrony przed atakami sieciowymi, utrudniający ich wybór i zastosowanie.

- Zamieszanie w przepisach skutkujące zamykaniem serwisów internetowych.

Eksperci wskazali także kilka pozycji dotyczących różnych technik ataku:

- ataki typu DDoS oparte na botnecie;

- ataki socjotechniczne;

- szpiegostwo gospodarcze;

- ataki na systemy osadzone i przemysłowe (np. SCADA).

PCSS, ICHB PAN (PIONIER CERT), Politechnika Poznańska

W roku 2013 spodziewałbym się dynamicznego rozwoju zagrożeń związanych z platformami mobilnymi

w związku z upowszechnieniem smartfonów oraz nowych usług świadczonych przy ich użyciu (np. funkcje płatności zbliżeniowych). Nie zniknie również zjawisko phishingu, czyli wyłudzania danych za pomocą poczty elektronicznej czy serwisów społecznościowych, na które to próby wielu użytkowników jest wciąż podatnych. Groźne, lecz trudne do przeprowadzenia ze względu na rozproszoną architekturę, mogą być ataki na infrastrukturę związaną z usługami w chmurach obliczeniowych.

Wskazane przez ekspertów ataki socjotechniczne stanowią przypomnienie, że hakerzy często wykorzystują ludzkie błędy. Oprogramowanie typu ransome/scareware czy powszechne ataki phishingowe przez www i pocztę elektroniczną to charakterystyczny przykład ataków socjotechnicznych. Tego typu element występuje w wielu innych przypadkach, np. zachęcania ofiary do odwiedzenia infekującego serwisu internetowego, czyli przeprowadzeniu ataku typu drive-by download. Również większość ataków na platformy mobilne zawiera element socjotechniczny.

Ciekawe jest też wskazanie ekspertów, że dla poziomu bezpieczeństwa w internecie bardzo duże znaczenie ma prawidłowe podejście do spraw prawodawstwa, regulacji i popularyzowania dobrych praktyk. To sygnał, który powinien zachęcać do działań obie strony dialogu. Nasze doświadczenia w tej sprawie nie są najlepsze i warto odebrać ten głos jako obawę, że skutki podobnych zaniedbań mogą być groźne. Opinie warto zadedykować Ministerstwu Administracji i Cyfryzacji, które przy opracowaniu dokumentu "Polityka Ochrony Cyberprzestrzeni RP" całkowicie pominęło uwagi, jakie pojawiły się w trakcie konsultacji społecznych.

Należy też zauważyć wskazanie na zagrożenia dotyczące potencjalnych ataków na systemy teleinformatycznej infrastruktury krytycznej. Poważnych przypadków tego typu, jak dotąd, nie mieliśmy w Polsce, ale ćwiczenia Cyber-EXE Polska 2012 pokazały, że zagrożenia tego rodzaju są realne i warto o nich pamiętać.

Artykuł powstał na podstawie raportu Fundacji Bezpieczna Cyberprzestrzeń. Cały materiał jest dostępny stronie: www.cybsecurity.org. Autor jest prezesem Fundacji Bezpieczna Cyberprzestrzeń i wiceprezesem ComCERT SA.

Rankingi zagrożeń regularnie przygotowują światowe instytuty badawcze i firmy specjalizujące się w problemach bezpieczeństwa sieciowego. Zestawienie powstało na podstawie raportów firm Check Point oraz Trend Micro. Warto zwrócić uwagę na różnice w porównaniu do prognoz polskich ekspertów.

1. Socjotechnika i sieci społecznościowe

Od pionierskiej epoki socjotechniki opisywanej przez Kevina Mittnicka wiele się zmieniło. Zamiast dzwonić lub wysyłać e-maile do wybranych pracowników w celu wyłudzenia informacji, napastnicy skorzystają z sieci społecznościowych, takich jak Facebook i LinkedIn. Obecnie wiele informacji można znaleźć w sieci - wiarygodnie wyglądający profil firmy lub osoby, który jest obserwowany przez kogoś znajomego, czy też zaproszenie do grona znajomych mogą być wystarczające, aby rozpocząć atak z wykorzystaniem inżynierii społecznościowej.

2. Kierowane ataki APT

W 2012 r. obserwowaliśmy profilowane ataki (np. Gauss i Flame) wymierzone w korporacje i organizacje rządowe. Ich celem było zdobycie dostępu do sieci, a następnie ciche wykradanie danych. Ataki APT będą wciąż wykorzystywane do szpiegowania. Nie muszą one wykorzystywać luk w typowym oprogramowaniu, mogą wykorzystać podatności w systemach osadzonych. W świecie, w którym coraz więcej urządzeń ma adres IP, tworzenie zabezpieczeń dla tego typu systemów jest bardziej istotne niż dotychczas, a wykradanie danych odbywa się powoli, małymi porcjami, co znacznie utrudnia wykrycie. Przeprowadzane ataki będą bardziej skomplikowane i jeszcze trudniejsze do wykrycia. Sytuacja będzie wyglądać o wiele trudniej dla firm, ze względu na trend BYOD (pojawianie się w sieciach firmowych prywatnych urządzeń pracowników).

3. Narzędzia do precyzyjnego ataku

Twórcy złośliwego oprogramowania opracowują swój kod w taki sposób, że działa poprawnie jedynie w docelowym środowisku i z założenia omija dostępne programy. Utrudnia to analizę i wykrycie ataku. Przykładami ataków są Flashback i Gauss. Technika będzie ulepszana i dostosowana do konkretnej ofiary, dzięki czemu ataki będą przeprowadzane np. jedynie na komputerach z określoną konfiguracją.

4. Zagrożenia wewnętrzne

Część spośród najgroźniejszych ataków ma swoje źródło wewnątrz firmy. Mogą być one najbardziej destrukcyjne, ze względu na rozmiar szkód, jakie może poczynić uprzywilejowany użytkownik i późne wykrycie (według badań CERT Insider Threat Center oraz Instytutu Inżynierii Oprogramowania na Uniwersytecie Canegie Mellon czas od rozpoczęcia działań do wykrycia wynosi średnio 32 miesiące). Zaufanie jest ważne, ale jego nadmiar naraża firmę na niebezpieczeństwo.

5. BYOD

Wiele przedsiębiorstw ma problem z doborem odpowiedniej technologii i polityk bezpieczeństwa przy coraz bardziej popularnym trendzie przynoszenia do pracy własnego sprzętu (Bring Your Own Device, czyli BYOD). Użytkownicy coraz częściej korzystają z urządzeń tak, jakby to były ich prywatne komputery, co naraża firmę na ataki. Obejście zabezpieczeń umożliwia wykorzystanie do ataku zarówno kamery, jak i mikrofonu, a także zdobycie dostępu do informacji przechowywanej w korporacyjnej sieci.

6. Czarne chmury nad cloud computing

Coraz więcej firm umieszcza dane w chmurach dostarczanych przez publicznych usługodawców, dlatego też usługi te stają się smakowitym kąskiem dla hakerów i mogą stanowić słaby punkt bezpieczeństwa korporacji. Dla przedsiębiorstw oznacza to, że bezpieczeństwo powinno być ważnym punktem w dyskusjach z dostawcami usług osadzonych w chmurach, a potrzeby biznesowe muszą być jasno sprecyzowane.

7. HTML5

Przyjęcie standardu HTML5 realnie powiększy obszar zagrożeń - to technologia wieloplatformowa i integrująca różne mechanizmy, dlatego otwiera nowe możliwości ataków. Jest przy tym nowa, więc programiści mogą popełniać błędy przy tworzeniu kodu, mimo uwagi przykładanej do bezpieczeństwa. W 2013 r. możemy się spodziewać prawdziwego zatrzęsienia ataków wymierzonych w HTML5.

8. Botnety

Sieci utworzone z przejętych komputerów nadal będą stałym elementem krajobrazu zagrożeń. Mimo kroków prawnych podjętych np. przez Microsoft przeciw cyberprzestępcom, nie można oczekiwać, że hakerzy nie wyciągną wniosków. Botnety staną się jeszcze bardziej rozproszone i jeszcze trudniejsze do całkowitego zablokowania. Mechanizmy bezpieczeństwa wbudowane w Windows 8 niewiele pomogą, choćby ze względu na względnie mały udział rynkowy tego systemu.

9. Więcej systemów, więcej zagrożeń

Przyszły rok prawdopodobnie przyniesie wysyp złośliwych lub nie do końca bezpiecznych aplikacji dla systemu Android. O ile liczebność złośliwego oprogramowania atakującego tradycyjne komputery PC może się zmniejszyć, o tyle przyrost ataków na Androida zrekompensuje ten spadek z nawiązką. Celem ataku staną się także nowe gadżety związane z cyfrowym stylem życia, a zatem zagrożenia pojawią się w nieoczekiwanych dotąd miejscach i urządzeniach, takich jak telewizory i sprzęt AGD. Konwencjonalne złośliwe oprogramowanie będzie ewoluować stopniowo i powoli, w arsenale przestępców pojawi się niewiele nowych typów ataków. Należy do tego dodać bardzo powolne tempo wdrażania Windows 8 w przedsiębiorstwach - to użytkownicy indywidualni będą głównymi beneficjentami nowych zabezpieczeń w tym systemie.

10. Nadużycia usług i nowy azyl przestępców

Wiele firm aktywnie korzysta z usług cloud computing, podobny trend można zaobserwować także w przypadku cyberprzestępców, którzy jeszcze częściej będą wykorzystywać znane usługi chmurowe do nielegalnej działalności. Blogi, strony Facebooka czy wpisy na Twitterze będą używane do publikacji komend z serwerów zarządzających botnetami. Usługi Google Docs, Dropbox czy Pastebin nadal będą służyć do przechowywania skradzionych informacji. Z kolei maszyny wirtualne w Amazon EC2 są i będą usługą ogólnego przeznaczenia, także dla internetowego podziemia. W przyszłym roku usługodawcy będą przykładać znacznie więcej uwagi do ograniczania nielegalnej aktywności, ale cyberprzestępcy staną się jeszcze sprytniejsi. Ucieczka cyberprzestępców przed prawem na inny kontynent stanie się standardem, nowym azylem prawdopodobnie będzie Afryka.