DLP - komercyjnie i za darmo

-

- Kamil Folga,

- 15.02.2012, godz. 08:45

Szczególnie po publikacjach WikiLeaks wzrosła świadomość konieczności stosowania systemów zapobiegających wyciekom informacji. Gdyby w tym i podobnych przypadkach zastosowano systemy DLP, być może udałoby się ochronić przynajmniej część najcenniejszych danych.

Tysiące firm i instytucji przetwarzają wrażliwe dane. Stosowanie tradycyjnych zabezpieczeń nie zawsze okazuje się skuteczne. Systemy DLP (Data Leak Prevention/Data Loss Prevention) odgrywają coraz większą rolę wśród technologii umożliwiających ochronę wrażliwych informacji, które są przesyłane poprzez różne kanały komunikacyjne i w różnych postaciach. Typowe rozwiązania DLP nie będą wystarczająco użyteczne w przypadku zaplanowanych i zaawansowanych wycieków danych. Mogą jednak okazać się skutecznym środkiem, by zablokować nieumyślne wypadki, takie jak próby wysyłania ważnych danych za pomocą poczty elektronicznej.

Przyczyny utraty dany

Wdrożenie DLP przebiega w trzech etapach. Najpierw jest potrzebna implementacja pasywnego monitorowania wysyłanych wrażliwych informacji. Drugi etap polega na rozpoczęciu powiadamiania pracowników o wykrytych naruszeniach korporacyjnej polityki bezpieczeństwa. Trzeci to podjęcie bezpośrednich działań - każde z naruszeń jest monitorowane, raportowane, a w razie potrzeby podejmowane są kroki zapobiegawcze. DLP pokazuje, że jest nie tylko pożyteczne z technicznego punktu widzenia, ale również uczy pracowników określonych zachowań.

Architektura systemu przeciwdziałającego wyciekom

Systemy DLP najczęściej składają się z trzech elementów: serwera usług, interfejsu użytkownika oraz klientów, określanych często mianem punktów końcowych (endpoints). Najistotniejsze procesy zachodzące w DLP to: identyfikacja, monitorowanie oraz moduł wykonawczy. Usługi DLP oferowane przez serwer - w zależności od przyjętego modelu: pasywnego lub aktywnego - mogą współpracować z punktami końcowymi. Te ostatnie to przeważnie oprogramowanie instalowane na stacjach roboczych, ale mogą to być również różnego typu sondy sprzętowe. Zarządzanie systemem jest realizowane poprzez konsolę operatora, bardzo często zawierającą graficzny interfejs użytkownika GUI. O trybie pasywnym mówimy w przypadku, gdy system DLP nasłuchuje sieć i na podstawie analizy pakietów wykrywa oraz eliminuje wycieki danych. W trybie aktywnym serwer systemu DLP ściśle współpracuje z agentem instalowanym na stacjach roboczych.

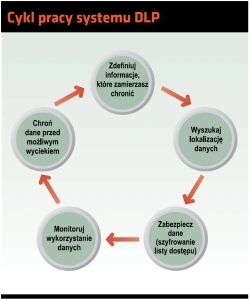

Cykl pracy systemu DLP

Źródłem danych może być wiele elementów infrastruktury, ale możemy wskazać przykładowo bazy danych, aplikacje czy nośniki pamięci. Zidentyfikowane dane mogą podlegać klasyfikacji, umożliwiającej przypisywanie ich do określonych klas. Do każdej z nich można przypisać reguły zachowań. Dane, które zostaną zidentyfikowane i sklasyfikowane, w następnym etapie są monitorowane przez system DLP.

Monitorowanie jest realizowane możliwie blisko źródeł danych. Polega na zbieraniu danych, a następnie analizie ich zawartości. Dane są rozkładane na czynniki pierwsze. Wydzielone podczas monitorowania dane są opisywane, a następnie zapamiętywane w bazie danych. Przypisywane są także do nich reguły zachowań, określone w procesie identyfikacji. Na kolejnym etapie do działania wkracza element wykonawczy DLP. Egzekwuje on wykonanie reguły zdefiniowanej w ramach procesu identyfikacji dla określonych danych przechwyconych w trakcie monitorowania. Podjętą akcją może być: usunięcie, blokada, szyfrowanie lub przeniesienie danych do kwarantanny.