FPM - opanować firewalle

-

- Patryk Królikowski,

- 01.08.2011, godz. 08:45

Zarządzanie konfiguracją urządzeń sieciowych i wprowadzanymi w nich zmianami - to jedno z ważniejszych zadań administratorów sieci. Z punktu widzenia bezpieczeństwa, szczególnego znaczenia nabiera opanowanie konfiguracji i zmian w zaporach ogniowych, routerach i koncentratorach VPN. Do typowych należą sytuacje, gdy kontrolę nad nimi pełni co najmniej kilku administratorów i każdy z nich - niekiedy arbitralnie - dokonuje zmian, słusznych tylko w jego mniemaniu. Trudno wówczas utrzymać porządek i spójną konfigurację.

Postanowiliśmy sprawdzić, co mogłoby nam pomóc w zapanowaniu nad firewallami, jakie mechanizmy warto wykorzystać i wreszcie, co do zaoferowania ma rynek? Skupimy się na zaporach ogniowych, choć nasze spostrzeżenia można śmiało stosować także wobec innych urządzeń sieciowych.

Typowe problemy

Zarządzanie urządzeniami sieciowymi i ich konfiguracją rodzi wiele problemów zarówno technicznych, jak i organizacyjnych, wzajemnie się przeplatających. Najczęstsze i trudne do uniknięcia są błędy. Bardzo ciekawe opracowanie na ten temat opublikował pod koniec 2009 r. Avishai Wool z Uniwersytetu Cornell ("Firewall Configuration Errors Revisited"). Autor przebadał 84 zestawy reguł (z urządzeń CheckPoint i Cisco PIX), a wyniki wskazują na to, że liczba dość poważnych błędów w konstruowaniu reguł jest znaczna. Uczciwie trzeba powiedzieć, że opracowanie powstało na bazie dość starych danych, ale patrząc na dzisiejsze zapory, trudno przypuścić, że problem zniknął.

Polecamy: Testy penetracyjne - kilka ciekawych narzędzi

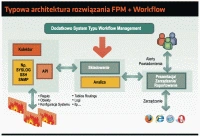

Typowa architektura rozwiązania FPM Workflow

Polecamy: Analizatory protokołów: jak ich używać?

Inny problem to związana z powyższym kontrola procesu wprowadzanych zmian oraz ich monitorowanie. W rozbudowanym środowisku, zarządzanym przez kilku- czy kilkunastoosobowe zespoły, trudno zauważyć pojawianie się nowych reguł czy obiektów, o wprowadzeniu modyfikacji w już istniejących nie wspominając. Do tego dochodzi jeszcze kwestia audytu pod kątem zgodności konfiguracji z wewnętrznymi lub zewnętrznymi regulacjami.