Co było, co będzie?

-

- 13.04.2010

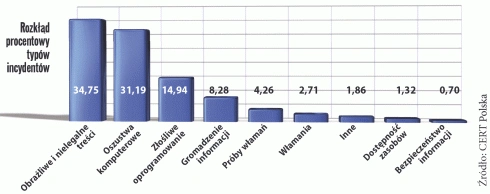

Od kilku lat nasila się trend komercjalizacji ataków internetowych. Obecnie cyberprzestępcy działają w sposób zorganizowany i stosują wszelkie dostępne metody pozyskiwania pieniędzy za pośrednictwem Internetu. Potwierdzają to wyniki tegorocznego raportu CERT Polska.

W listopadzie ubiegłego roku wykryto bardzo rozległy atak kierowany przeciw polskim internautom. Wbrew powszechnym opiniom, sugerującym włamanie do baz serwisów internetowych, dane pochodziły z botnetu. Specjaliści z CERT uzyskali dostęp do takiego serwisu i analiza znalezionych tam danych nie pozostawia wątpliwości odnośnie ich źródła. Proceder ten trwał blisko dwa lata, skradziono w ten sposób co najmniej 38 tysięcy haseł. Jako ciekawostkę można podać bardzo wysoki udział witryny peb.pl (jest to forum, gdzie można znaleźć m.in. odnośniki do plików hostowanych w zewnętrznych serwisach, m.in. Rapidshare), co zapewne pozostaje w związku z piractwem komputerowym. Użytkownicy takich serwisów często pobierają tak zwane cracki, łamiące zabezpieczenia innych programów, przy czym wiele z tych cracków instaluje złośliwe oprogramowanie. Pewna część przechwyconych loginów wraz z hasłami powtarzała się między różnymi domenami, co sugeruje możliwość przejęcia kontroli nad lepiej zabezpieczonymi serwisami (na przykład kontem poczty elektronicznej) przy pomocy znacznie słabiej chronionych zasobów (takich jak proste fora internetowe), jeśli tylko użytkownik używał tego samego hasła. Przejmowanie haseł za pomocą złośliwego oprogramowania nadal będzie wykorzystywane, gdyż jest bardzo skuteczne.

Złośliwy kod w plikach PDF

Jednym z zagrożeń właściwych dla ubiegłego roku była popularyzacja złośliwego oprogramowania infekującego komputery przy wykorzystaniu luk w bezpieczeństwie popularnych czytników PDF. Rozwój zagrożenia rozpoczął się w drugiej połowie 2008 r. i przez cały ubiegły rok specjalnie przygotowane pliki PDF służyły do infekcji wielu maszyn. Format ten jest bardzo popularny dzięki swojej przenośności - wewnątrz plików można osadzić praktycznie dowolną zawartość, przy czym rozłożenie obiektów może być prawie dowolne. Opcja kompresji strumieni oraz funkcje zaciemniające kod Javascript umożliwiają realizację polimorficznego kodowania zawartości, co poważnie utrudnia analizę antywirusową. Pliki przeważnie wykorzystują błąd przepełnienia bufora w programie Adobe Reader. Taką infekcję można przeprowadzić także wtedy, gdy użytkownik nie otwiera danego pliku. Wynika to stąd, że motor indeksowania korzysta z wtyczki Adobe. Najwięcej złośliwych plików PDF umieszczano w przejętych serwisach internetowych, przy czym infekcja tą drogą była znacznie łatwiejsza do przeprowadzenia niż przy pomocy spamu. Ponieważ użytkownicy cały czas otwierają niezaufane pliki PDF, a w Readerze znajduje się kolejne luki w bezpieczeństwie, można z dużym prawdopodobieństwem stwierdzić, że ta metoda infekcji komputerów nadal będzie wykorzystywana na szeroką skalę.