Dostęp pod kontrolą

-

- 26.05.2009

Zabezpieczenie w postaci blokowania ruchu na zaporze sieciowej, która rozróżnia pakiety jedynie na podstawie portów jest przestarzałe. Ochroną należy objąć także ruch WWW.

Obecnie większość ataków nie odbywa się przez przełamanie zabezpieczeń zapory z zewnątrz, ale przez infekcję stacji roboczej obiektami pobieranymi z Internetu. Ponieważ cały ten ruch odbywa się na porcie 80 (i 443 w przypadku SSL), standardowe reguły zapory IP nie rozróżnią zawartości jedynie na podstawie portów. Aby rozciągnąć kontrolę nad danymi przesyłanymi w połączeniach HTTP, należy wprowadzić kontrolę treści. W polskich firmach znacznie częściej spotyka się filtr antywirusowy (lub antyspamowy) niż ochronę przez kategoryzację odwiedzanych stron WWW. Jest to dość poważny błąd.

Blokowanie w proxy

Najtańszym i często spotykanym rozwiązaniem kontroli jest serwer pośredniczący - proxy. Przeglądarka łączy się z nim i za jego pomocą są zestawiane połączenia do Internetu. Wszelki ruch musi przez ten serwer przechodzić, a bezpośrednie połączenie od stacji roboczej do Internetu jest zabronione. Rozwiązanie to ma wiele zalet, z których najważniejszą jest zablokowanie ruchu większości złośliwego oprogramowania. Malware, które zakłada bezpośrednie "wyjście na świat" przez domyślną bramę stacji roboczej, nie zawsze radzi sobie, gdy brama ta nie zezwala na połączenie z Internetem. Jednocześnie próby bezpośredniego połączenia należy monitorować, gdyż mogą one świadczyć o infekcji lub próbach włamania.

Ograniczenia w przypadku typowych serwerów proxy polegają na odpowiednio opracowanych wyrażeniach, które

definiują grupy obiektów, do których dostęp jest dozwolony oraz inne grupy, które określają obiekty zablokowane. W ten sposób można szybko i sprawnie odfiltrować większość reklam, obiekty takie jak Flash czy Java serwowane ze stron poza firmą. Przy odpowiedniej dozie wiedzy administratora takiego serwera, z powodzeniem można zablokować ruch do stron powszechnie uznawanych za niepożądane (np. związanych z pornografią), bez odwoływania się do specjalistycznej analizy ruchu.Straż w modelu open source

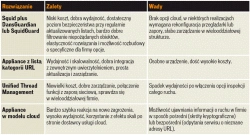

Historycznie najczęściej używanym narzędziem w polskich firmach był serwer Squid i program SquidGuard, rozwijany w modelu open source. Dzięki sprawnej obsłudze wyrażeń regularnych, doświadczony administrator potrafi szybko blokować dostęp do niepożądanych stron. Taki pakiet potrafi przy tym filtrować połączenia generowane przez sprytniejsze złośliwe oprogramowanie, które potrafi wykraść z przeglądarki dane autoryzacji do proxy. W ten sposób da się także kontrolować połączenia, w którym malware dokonuje wstrzyknięcia kodu do Internet Explorera.

Podobnym narzędziem do kontroli ruchu jest DansGuardian. W odróżnieniu od SquidGuarda i rozwiązań komercyjnych bazujących wyłącznie na klasyfikacji adresów URL, kładzie on nacisk nie na listy blokowania adresów stron, ale na zawartość. Strona jest analizowana pod kątem występowania określonych słów i wyrażeń. Dla zredukowania liczby fałszywych alarmów lub przypadków niewielkiej skuteczności, wprowadzono system wag, przypisywanych konkretnym wyrażeniom. Podobna technologia jest z używana jako składnik filtrów antyspamowych.